Hat évnyi viszonylagos nyugalom után ismét támadhatóvá váltak az Intel modern processzorai egy új, kritikus biztonsági rés révén. A Branch Privilege Injection (BPI) névre keresztelt sebezhetőséget (CVE-2024-45332 és CVE-2024-43420) a kutatók a Spectre-BTI (Branch Target Injection) típusú oldalsávos támadások új generációjaként azonosították – és ezzel gyakorlatilag visszatértek a 2018-ban felfedezett Spectre sebezhetőségek legsúlyosabb formái.

Mi is ez a támadás pontosan?

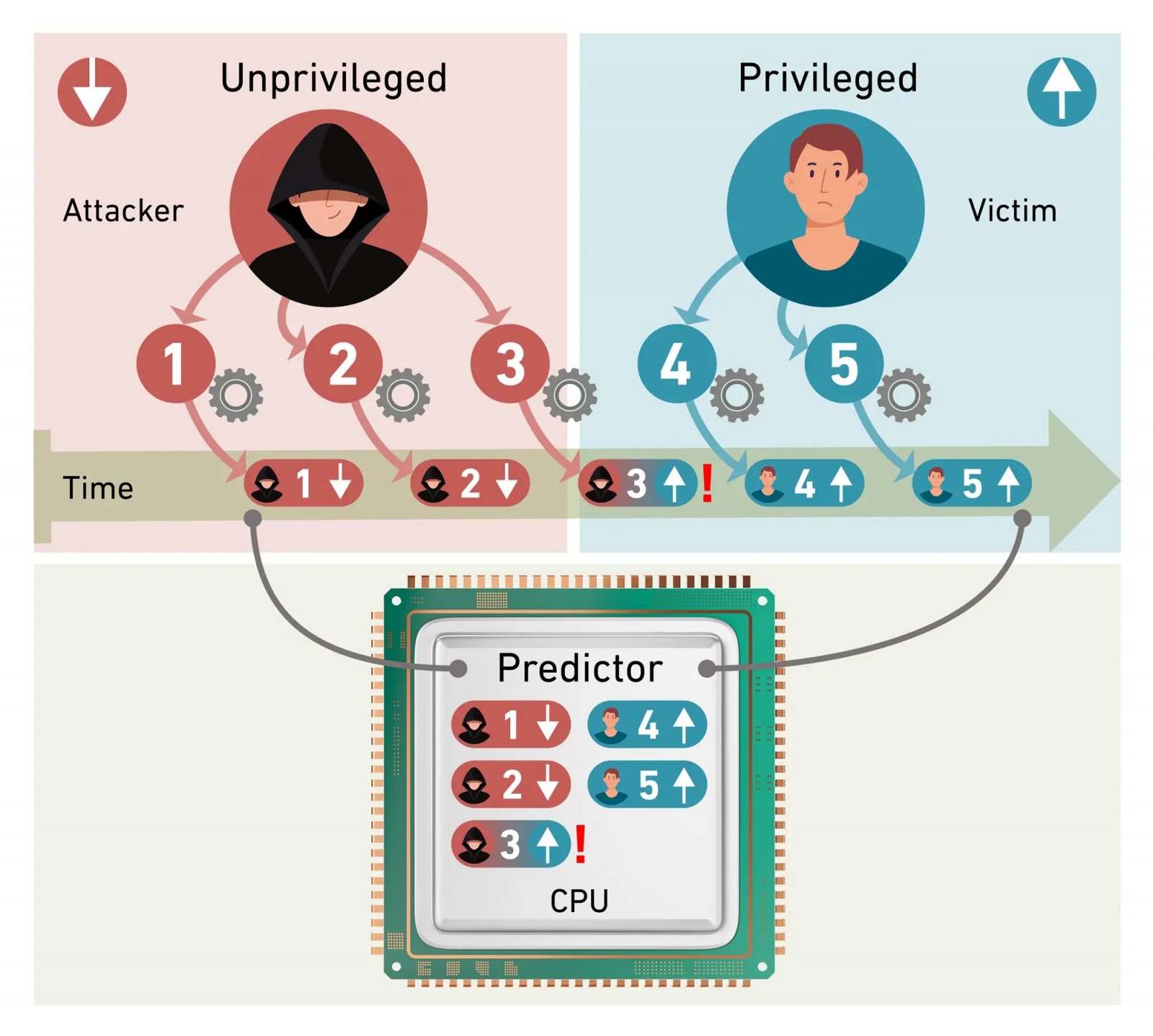

A BPI-támadás lényege, hogy versenyhelyzetet (race condition) használ ki az Intel processzorok egyik kulcsfontosságú hardveregységében: a branch predictorban – azaz az ág-előrejelzőben.

Ez a komponens azért felel, hogy a CPU előre kitalálja, milyen utasítás következik egy elágazás után, így gyorsítva a feldolgozást. A kutatók azonban rámutattak két kritikus viselkedésre, amelyek támadási lehetőséget nyitnak:

- Aszinkron frissítések: Az Intel ág-előrejelzője nem azonnal, hanem késleltetve frissül az utasításfolyamhoz képest. Ez a tulajdonság eddig is létezett, de most először mutatták ki ennek kihasználhatóságát.

- Privilegizált állapotváltások közbeni szinkronizáció hiánya: Amikor a rendszer például felhasználói módból kernel módba vált (vagy virtuális gép szintet lép), az előrejelző „útban lévő” frissítései rossz biztonsági szinthez társulhatnak – ez vezet a „Branch Predictor Race Condition” nevű hibához.

A támadók így képesek lehetnek sérülékeny privilegizált kódrészekből (pl. kernelből, hypervisorból) érzékeny adatokat kiolvasni – méghozzá nem elméleti szinten: a kutatók 5.6 KiB/s sebességgel tudtak memóriát szivárogtatni egy teljesen naprakész Ubuntu 24.04 LTS rendszeren, 13. generációs Intel processzorral (Raptor Lake).

Miért nem működnek a meglévő védelmek?

Az Intel az elmúlt években számos hardveres és szoftveres védelmet vezetett be a Spectre-típusú támadások ellen. Két ilyen fő technikát sikerült most megkerülni:

1. eIBRS (enhanced Indirect Branch Restricted Speculation)

Ennek a védelemnek a célja, hogy minden biztonsági szinthez (pl. kernel, user, VM) elkülönítse az ág-előrejelzéseket. Ez eddig jól működött – de ha egy frissítés még „úton van”, akkor rossz szinthez kerülhet, így megkerülve az eIBRS-t.

2. IBPB (Indirect Branch Prediction Barrier)

Ez a technika elvileg törli az összes meglévő előrejelzést, amikor biztonsági szintet váltunk – például egy sandboxolt alkalmazás esetén. De kiderült, hogy a folyamatban lévő (in-flight) frissítések nincsenek törölve, így azok „túlélhetik” az IBPB hívást is.

Mely processzorok érintettek?

A kutatók szerint a támadás az összes 9. generáció utáni Intel CPU-t érinti (Coffee Lake Refresh és újabb), beleértve:

- 9. Gen (Coffee Lake Refresh)

- 10. Gen (Comet Lake)

- 11. Gen (Rocket Lake, Tiger Lake)

- 12. Gen (Alder Lake)

- 13. Gen (Raptor Lake)

- 14. Gen (Meteor Lake – nem részletezett, de valószínűsített)

Sőt, bizonyos gyengébb védelmekkel már a 7. generációs (Kaby Lake) CPU-kon is sikerült a kutatóknak elérni, hogy a prediktor „rosszul” működjön.

Fontos: A probléma hardveres, tehát nem csak a Linux, hanem minden operációs rendszer (Windows, BSD, macOS – ha Intel-alapú) veszélyben van, ha ilyen CPU-t használ.

Vannak már javítások?

Igen. Az Intel mikrokódfrissítést (microcode update) készített az érintett processzorokhoz. A kutatók Alder Lake processzoron tesztelték, és megerősítették, hogy a támadási primitíveik nem működnek a frissített CPU-n. Az Intel a hibát az INTEL-SA-01247 azonosítóval azonosítja. A gyártói információk itt találhatóak.

Az Intel által mért teljesítménycsökkenés:

- 2.7% teljesítményveszteség az Alder Lake esetében.

- Alternatív, szoftveres mitigációk 1.6–8.3% közötti lassulást eredményeztek különféle architektúrákon.

Mit tehet a felhasználó?

- Frissítsd a BIOS-t / UEFI-t, amint elérhetővé válik a gyártó oldalán.

- Telepítsd a legújabb rendszerfrissítéseket (Linux: intel-microcode csomag, Windows: automatikus frissítés).

- Amennyiben virtualizációval vagy érzékeny sandboxolt környezettel dolgozol, fokozottan figyelj a javítás telepítésére.

Egy sorozat része: a spekulatív végrehajtás árnyoldalai

A BPRC nem az első ilyen sebezhetőség. Az elmúlt években már több, spekulatív végrehajtáshoz kapcsolódó hiba látott napvilágot:

- Spectre és Meltdown (2017)

- Retbleed (2022)

- Branch History Injection (BHI) és más variánsok

A mostani felfedezés ismét rámutat arra, hogy az Intel spekulatív architektúrái többszörösen átgondolandók. A biztonsági garanciák a hardverszinten megvalósított optimalizációk miatt törékenyek maradnak.

Érintett termékek

|

Processzorcsalád |

Szegmens |

CVE azonosító |

CPU ID |

Platform azonosító |

|

12th Generation Intel® Core™ Processor Family Intel® Pentium® Gold Processor Family Intel® Celeron® Processor Family |

Desktop Mobile Embedded |

CVE-2024-45332 |

906A4 906A3 90675 90672 B06E0 |

0x80 0x07 0x11 0x40 |

|

2nd Generation Intel® Xeon® Scalable Processors |

Server Workstation |

CVE-2024-45332 |

50657 50656 |

0xBF |

|

9th Generation Intel® Core™ Processor Family Intel® Xeon® E Processors |

Mobile Desktop Embedded Server |

CVE-2024-45332 |

906ED |

0x22 |

|

10th Generation Intel® Core™ Processor Family Intel® Xeon® E Processor |

Desktop Mobile Embedded Server |

CVE-2024-45332 |

A0652 A0655 A0653 A0660 806EC A0661 |

0x22 0x20 0x80 0x94 |

|

3rd Generation Intel® Xeon® Scalable Processor Family |

Server |

CVE-2024-45332 |

5065B |

0xBF |

|

10th Generation Intel® Core™ Processor Family |

Mobile |

CVE-2024-45332 CVE-2025-20623 |

706E5 |

0x80 |

|

3rd Generation Intel® Xeon® Scalable Processor Family |

Server Embedded |

CVE-2024-45332 |

606A6 606C1 |

0x87 0x10 |

|

Intel® Core™ Ultra Family |

Mobile Desktop |

CVE-2024-45332 |

A06A4 |

0x7 |

|

13th Generation Intel® Core™ Processor Family 14th Generation Intel® Core™ Processor Family Intel® Pentium® Gold Processor Family Intel® Celeron® Processor Family 13th Generation Intel® Core™ i7 processors |

Mobile Desktop |

CVE-2024-45332 |

B06A2 B06A3 B0671 B06F2 B06F5 |

0xe0 0x32 0x07 |

|

Intel® Xeon® E processor family |

Server |

CVE-2024-45332 |

B0671 |

0x1 |

|

Intel Pentium® Processor G7400/G7400T |

Server |

CVE-2024-45332 |

90675 |

07 |

|

11th Gen Intel Core Intel® Core® i7-11700T Processor Intel® Core® i7-11700 Processor Intel® Core® i5-11400T Processor Intel® Core® i5-11400 Processor Intel® Core® i5-11500T Processor Intel® Core® i5-11500 Processor Intel® Xeon® E Processor |

Desktop Embedded Server |

CVE-2024-45332 |

A0671 |

0x02 |

|

4th Generation Intel® Xeon® Scalable processors |

Server Workstation |

CVE-2024-45332 |

806F7 806F8 |

0x87 0x10 |

|

5th Generation Intel® Xeon® Scalable processors |

Server Workstation |

CVE-2024-45332 |

C06F2 |

0x87 |

|

11th Generation Intel® Core Processor Family |

Mobile Embedded |

CVE-2024-45332 |

806C1 806C2 806D1 |

0x80 0xC2 |

|

8th Generation Intel® Core™ Processors |

Mobile Embedded |

CVE-2024-45332 |

806EC |

0x94 |

|

Intel® Pentium® Processor Silver Series Intel® Celeron® Processor J Series Intel® Celeron® Processor N Series |

Desktop Mobile |

CVE-2024-43420 |

706A8 |

0x01 |

|

Intel® Core™ Ultra 5, 7, 9 |

Mobile Desktop |

CVE-2024-45332 |

B0650 C0652 C0662 C0664 |

01 |

|

Intel® Core™ Ultra 5, 7, 9 |

Mobile Embedded |

CVE-2024-45332 |

B06E0 |

01 |

|

Intel® Xeon® 6 processor family |

Server |

CVE-2024-45332 |

A06F2 |

01 |

|

Intel® Atom® Processors P6000 |

Networking Server |

CVE-2024-45332 |

B0664 |

01 |

Előadás és további információk

- A probléma részletes leírása

- A kutatók a témáról USENIX Security 2025 konferencián adnak elő.

- Emellett lesz egy Black Hat USA 2025 prezentáció is a sérülékenység felfedezéséről és kiaknázásáról.

- A támadási eszköz és kód elérhető a GitHub forráskód tárolóban, kutatási és oktatási célra.

A Branch Privilege Injection egy figyelmeztetés: a hardveres védelmek sem sebezhetetlenek. Az Intel 2018 óta először kénytelen újragondolni az elágazás-előrejelzés biztonsági aspektusait, mert a Spectre-típusú támadások új generációja nemcsak lehetséges, hanem gyakorlati példával demonstrálható is. Bár a mikrokódfrissítések gyorsan érkeztek, a tanulság egyértelmű: a modern processzorok spekulatív végrehajtási logikája továbbra is gyenge pont marad.