Egy újonnan azonosított malware-as-a-service (MaaS) szolgáltatás, a Stanley komoly kockázatot jelent a böngészőbővítmények ökoszisztémájára nézve. Az üzemeltető állítása szerint a szolgáltatás keretében terjesztett rosszindulatú Chrome-bővítmények képesek átjutni a Google ellenőrzési folyamatán, és megjelenhetnek a Chrome Web Store kínálatában.

Az end-to-end adatbiztonsági megoldásokkal foglalkozó Varonis kutatói szerint a Stanley egy kifejezetten adathalász támadások végrehajtására kialakított rosszindulatú bővítményplatform. A támadási mechanizmus alapját egy teljes képernyős iframe alkalmazása képezi, amely a legitim weboldal fölé rétegződik, miközben a böngésző címsora változatlan marad, és továbbra is a legitim domain nevet jeleníti meg. Ez jelentősen megnehezíti a kompromittálódás felismerését a felhasználók számára.

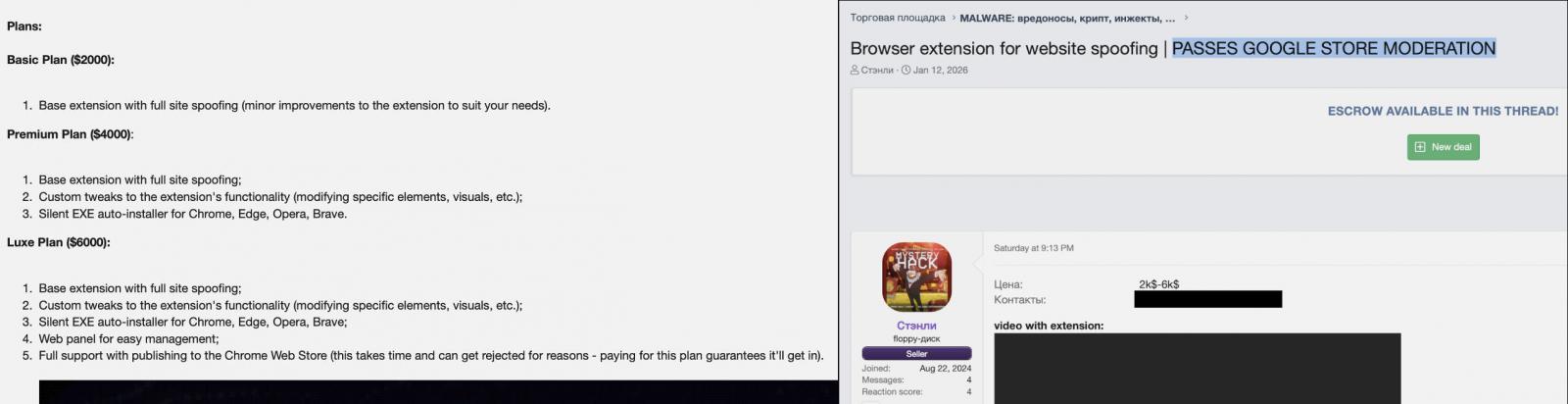

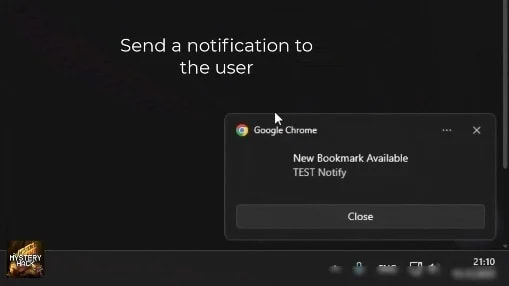

A Stanley több böngészőt is támogat, köztük a Chrome-ot, az Edge-et és a Brave-et, valamint felhasználói interakció nélküli, úgynevezett „silent” telepítési lehetőséget kínál. Az előfizetéses üzleti modell több csomagot tartalmaz, amelyek közül a legmagasabb szintű (Luxe Plan) webes vezérlőfelületet és teljes körű támogatást biztosít a rosszindulatú bővítmények Chrome Web Store-ba történő publikálásához. A vezérlőpanelen keresztül az operátorok igény szerint engedélyezhetik vagy letilthatják az eltérítési szabályokat, valamint közvetlen böngészőértesítéseket küldhetnek az áldozatoknak (1. ábra), célzott weboldalak felkeresésére ösztönözve őket, mellyel tovább fokozzák az adathalász támadás hatékonyságát.

A platform IP-alapú azonosítást alkalmaz, amely lehetővé teszi a földrajzi elhelyezkedés szerinti célzást, és az egyes felhasználók munkameneteinek, illetve eszközeinek összekapcsolását. A rosszindulatú bővítmény tíz másodpercenként kommunikál a C2 infrastruktúrával, továbbá tartalék domainek rotációját alkalmazza a letiltási kísérletekkel szembeni ellenállóképesség növelése érdekében. A Varonis szerint a Stanley technikai megvalósítása nem tekinthető különösebben kifinomultnak, a forráskód több ponton kezdetleges megoldásokat tartalmaz.

A MaaS-szolgáltatás sajátossága a terjesztési modell, különösen az a vállalás, hogy segítségével a rosszindulatú bővítmények megfelelnek a Chrome Web Store ellenőrzési követelményeinek, és így megjelenhetnek a széles körben megbízhatónak tekintett bővítményplatformon.

Tekintettel arra, hogy a Symantec és a LayerX nemrég közzétett jelentései szerint az ilyen megoldások továbbra is képesek megkerülni az ellenőrzési mechanizmusokat, indokolt a felhasználók fokozott óvatossága, ezért javasolt:

- kizárólag a feltétlenül szükséges számú böngészőbővítmény telepítése,

- a felhasználói visszajelzések körültekintő értékelése,

- valamint a bővítménykiadók megbízhatóságának ellenőrzése.