Az ESET kutatói felfedeztek egy új Lazarus Operation DreamJob támadási kampányt, amely Linux felhasználókra céloz. Az Operation DreamJob elnevezésű sorozatban a csoport social engineering technikákat használ, hogy befolyásolja célpontjait, hamis állásajánlatokkal becsalogatva őket. Ebben az esetben sikerült rekonstruálniuk egy teljes támadási láncolatot a ZIP fájltól kezdve, amely hamis HSBC állásajánlatot tartalmaz csaliként, egészen a végső kitelepített kártevőig: a SimplexTea Linux hátsó ajtóig, amelyet egy OpenDrive felhőtárolási fiók segítségével terjesztenek a rossz szándékú támadók. Tudomásuk szerint ez az első nyilvános említése ennek a jelentős, Észak-Koreával kapcsolatban álló fenyegetési tényezőnek, hogy Linux malware-t használ ezen művelet részeként.

Ezen felül ez a felfedezés segített nekik magabiztosan megerősíteni azt az összefüggést, hogy a nemrég történt 3CX ellátási lánc támadást valóban a Lazarus hajtotta végre. Ezt már a kezdetektől fogva sejtettek és több biztonsági kutató is bemutatott erre utaló jeleket. Ebben a blogbejegyzésben megerősítik ezeket a feltételézeseket és további bizonyítékokat adnak a Lazarus és a 3CX ellátási lánc támadás közötti kapcsolatról.

A 3CX ellátási lánc támadás

A 3CX egy nemzetközi VoIP szoftverfejlesztő és forgalmazó cég, amely telefonrendszer-szolgáltatásokat nyújt számos szervezetnek. A honlapjuk szerint a 3CX-nek több mint 600 000 ügyfele és 12 000 000 felhasználója van különböző ágazatokban, beleértve az űrkutatást, az egészségügyet és a vendéglátást. A cég ügyfélprogramokat biztosít, amelyeket böngészőn keresztül, mobilalkalmazáson vagy asztali alkalmazáson keresztül lehet használni. 2023 márciusának végén kiderült, hogy a Windows és macOS asztali alkalmazás tartalmazott kártékony kódot, amely lehetővé tette egy támadó csoportnak, hogy tetszőleges kódot töltsön le és futtasson azon gépeken, ahol az alkalmazás telepítve volt. Gyorsan kiderült, hogy ez a kártékony kód nem olyasmi, amit a 3CX maga tett a szoftverbe, hanem hogy a 3CX megsérült, és a szoftverét külső fenyegetési tényezők vezérelték az ellátási lánc támadás során, hogy további malware-t terjesszenek a konkrét 3CX ügyfelek között.

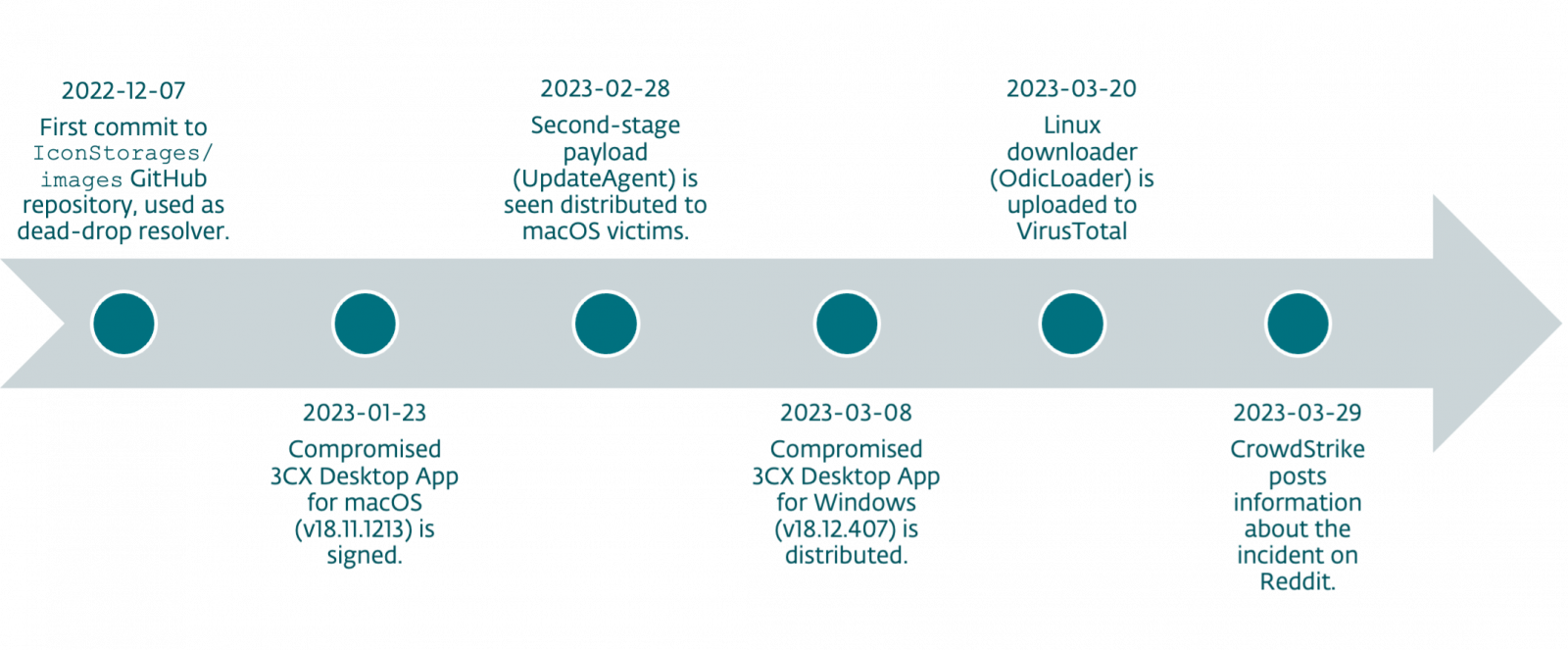

Ez a kiberesemény az utóbbi napokban nagy visszhangot váltott ki a médiában. Kezdetben 2023. március 29-én egy CrowdStrike mérnök által indított Reddit hozzászólásban került bejelentésre, majd a CrowdStrike hivatalos jelentése is következett, amely magabiztosan állította, hogy a LABIRINTH CHOLLIMA, a cég beceneve a Lazarus-nak, állt a támadás mögött (de bármilyen bizonyítékot elhallgattak). Az incidens súlyossága miatt több biztonsági cég is összefoglalóit közölte az eseményekről, például a Sophos, a Check Point, a Broadcom, a Trend Micro és mások.

Továbbá, az a rész, amely az macOS rendszereket érintette, részletesen bemutatásra került egy Twitter bejegyzésben és egy blogbejegyzésben Patrick Wardle által.

Az idővonal azt mutatja, hogy a támadók hosszú ideje, még 2022 decemberétől tervezték a támadásokat. Ez arra utal, hogy már tavaly késő megvetették a lábukat a 3CX hálózatában.

Bár a trójai által fertőzött 3CX macOS alkalmazást január végén írták alá, a rosszindulatú alkalmazást a telemetriánkban csak 2023. február 14-én észlelték az ESET szakemberei. Nem világos, hogy a macOS rosszindulatú frissítése korábban terjedt-e már.

Bár az ESET telemetriája szerint a macOS második payload-ja már február elején is létezett, de nem rendelkeztek ez a payload a szignatúrával vagy metaadatokkal, amelyek figyelmeztetnének a rosszindulatú kódra. Ezeket az információkat hozzá lettek adva, hogy segítsék a védelmi oldalt abban, hogy meghatározzák, meddig nyúlik vissza a rendszerek kompromittálódása.

A támadás nyilvános kiszivárogtatása előtt néhány nappal egy rejtélyes Linux letöltő alkalmazás került beküldsére a VirusTotal platformra. Ez letölt egy új Lazarus rosszindulatú payload-ot Linux-ra, és a támadással a kapcsolatát a cikk későbbi részében kerül kitárgyalásra.

Az 3CX ellátási lánc támadásának Lazarushoz való hozzárendelése a publikált információk alapján

Van egy olyan domain, amely jelentős szerepet játszik, és amelyek alapján a Lazarushoz kapcsolják az eseményeket: journalide[.]org.

Ezt említik néhány fentebb linkelt beszámláló jelentésben, de jelenlétét sosem magyarázzák meg. Érdekes módon a SentinelOne és az ObjectiveSee által írt cikkek nem említik ezt a domaint. Egy Volexity blogbejegyzés sem tesz említést róla, sőt, még az azonosítástól is tartózkodik, amikor azt állítja: „A Volexity jelenleg nem tudja azonosítani a nyilvánosságra hozott tevékenységet semmilyen fenyegetési tényezőhöz”. Az elemzőik közül az ők voltak az elsők, akik alaposan megvizsgálták a támadást, és létrehoztak egy eszközt, amellyel kinyerhették a C&C szerverek listáját a GitHubon található titkosított ikonokból. Ez az eszköz hasznos, mivel a támadók nem közvetlenül ágyazták be a C&C szervereket az átmeneti szakaszokba, hanem a GitHubot használták halott leejtőhely feloldására. Az köztes szakaszok letöltők Windows-hoz és macOS-hez, amelyeket az eset szakemberei ikonos letöltőként (IconicLoaders) jelölnek, és a kapott payload-okat pedig IconicStealernek és UpdateAgentnek nevezik.

Március 30-án Joe Desimone, az Elastic Security biztonságkutatója a Twitter elsőként mutatott rá jelentős nyomokat arra, hogy a 3CX által vezérelt kompromittálások valószínűleg kapcsolódnak a Lazarus-hoz. Megfigyelte, hogy a d3dcompiler_47.dll-ből származó payload-hoz előkészített shellcode töredék hasonlít az AppleJeus terjesztő töredékekre, amelyeket a CISA már április 2021-ben a Lazarushoz rendelt.

Március 31-én bejelentették, hogy a 3CX felkérte a Mandiantot a szállítási lánc támadással kapcsolatos eseménykezelési szolgáltatások nyújtására.

Április 3-án a Kaspersky telemetriája alapján összefüggést mutattak ki a 3CX szállítási lánc áldozatai és egy Gopuram nevű hátsó ajtó között, amelyeket közös nevük, a guard64.dll kapcsol össze. A Kaspersky adatai szerint a Gopuramot kapcsolatba hozták a Lazarusszal, mivel már korábban az AppleJeus malware társult hozzá. Mind a Gopuram, mind az AppleJeus megfigyelhető volt támadásokban egy kriptovaluta céggel szemben.

Ezután, április 11-én a 3CX CISO-ja összefoglalta a Mandiant ideiglenes eredményeit egy blogbejegyzésben. A jelentés szerint két Windows malware mintát azonosítottak, egy TAXHAUL nevű shellcode betöltőt és egy COLDCAT nevű összetett letöltőt, amelyek részt vettek a 3CX kompromittálásában. Nem közöltek hash-eket, de a Mandiant YARA szabálya, amelyet TAXHAUL néven adtak meg, más mintákra is reagál a VirusTotalon:

SHA-1: 2ACC6F1D4656978F4D503929B8C804530D7E7CF6 (ualapi.dll), SHA-1: DCEF83D8EE080B54DC54759C59F955E73D67AA65 (wlbsctrl.dll)

Ezeknek a mintáknak a fájlnevei megegyeznek, de az MD5 hash-ek eltérnek a Kaspersky blogbejegyzésben szereplőkkel. Azonban a 3CX kifejezetten állítja, hogy a COLDCAT eltér a Gopuramtól.

Az „Operation DreamJob” a Linux-on futó payload-dal

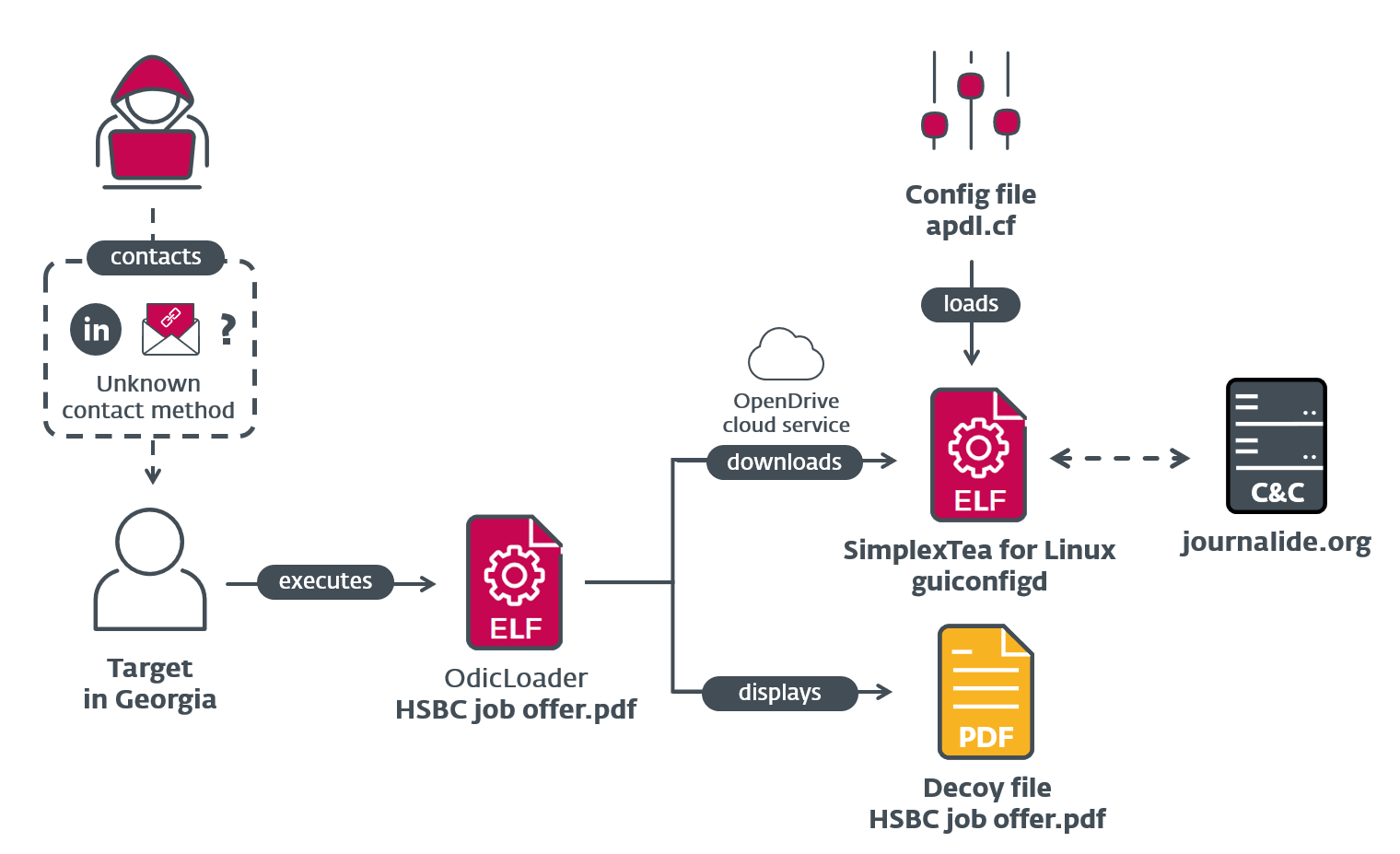

A Lazarus csoport „Operation DreamJob” elnevezésű akciója magában foglalja, hogy a célpontokat a LinkedInen keresztül közelíti meg, és olyan állásajánlatokkal csábítja őket, amelyeket iparági vezetőktől származónak tüntetnek fel. A név ClearSky nevéhez fűződik, akik egy 2020 augusztusában megjelent tanulmányban írtak a Lazarus kibertámadásáról, amely védelmi és légiipari vállalatokat célozott. Az aktivitásnak van átfedése azzal, amit mi "Operation In(ter)ception"-nek nevezik, egy olyan kibertámadási sorozattal, amely legalább 2019 szeptembere óta folyamatosan zajlik. A célpontja a légiipari, katonai és védelmi vállalatok, és speciális rosszindulatú, kezdetben csak Windows rendszereken működő eszközöket használ. 2022 júliusában és augusztusában két „Operation In(ter)ception” példát találtunk, amelyek a macOS rendszereket célozták. Egy rosszindulatú minta került beküldésre a VirusTotalra Brazíliából, és egy másik támadás egy ESET felhasználót érte Argentínában. Néhány héttel ezelőtt egy natív Linux terhelés került elő a VirusTotalon, amely egy HSBC témájú PDF csalit használt. Ez lehetővé teszi a Lazarus számára, hogy az összes jelentős asztali operációs rendszert célozza.

Március 20-án egy felhasználó, Grúziában beküldött a VirusTotalra egy HSBC job offer.pdf.zip. nevű ZIP archívumot. A többi DreamJob kampányhoz hasonlóan, amit a Lazarus hajt végre, ez a payload valószínűleg spearphishing vagy közvetlen üzenetek útján került terjesztésre a LinkedInen keresztül. Az archívum egyetlen fájlt tartalmaz: egy natív 64-bites Intel Linux binárist, amely Go nyelven íródott, és HSBC állásajánlat.pdf néven van elnevezve.

Érdekes módon a fájlkiterjesztés nem .pdf. Ennek oka az, hogy a fájlnév látszólagos pont karaktere egy vezető pont, amelyet a U+2024 Unicode karakter jelképez. A vezető pont használata a fájlnévben valószínűleg az volt a cél, hogy megtévessze a fájlkezelőt, és a fájlt végrehajthatónak kezelje, nem pedig PDF-ként. Ennek eredményeként a fájl végrehajtódik, ha duplán rákattintanak, ahelyett, hogy egy PDF-megtekintővel nyílna meg. Az végrehajtás során egy ál PDF-dokumentum jelenik meg a felhasználónak az xdg-open segítségével, amely a felhasználó preferált PDF-megtekintőjével nyitja meg a dokumentumot (ez látható a harmadik ábrán). Ezt az ELF letöltőt OdicLoadernek nevezték el el az ESET szakemberek, mivel hasonló szerepet tölt be, mint az IconicLoaders más platformokon, és a payload szintén az OpenDrive-ból kerül letöltésre.

Az OdicLoader működésének utolsó lépéseként a /.bash_profile fájlt módosítja, hogy a SimplexTea a Bash-sel együtt induljon el, és a kimenet néma legyen:

~/.config/guiconfigd >/dev/null 2>&1

Az OdicLoader elhelyez egy ál-PDF-dokumentumot, megjeleníti azt a rendszer alapértelmezett PDF-megtekintőjével (ez látható a második ábrán), majd letölt egy második szakaszban egy hátsó ajtót az OpenDrive felhőszolgáltatásból. A letöltött fájl a:

~/.config/guiconfigd (SHA-1: 0CA1723AFE261CD85B05C9EF424FC50290DCE7DF)

helyre kerül mentésre. Ezt a második szakaszú hátsó ajtót SimplexTea-nek nevezték el.