A KeePass egy igen népszerű nyílt forráskódú jelszókezelő program, ami helyi telepítésű, azaz a titkosított jelszó adatbázist nem a felhőben, hanem a felhasználó eszközén tárolja. A szoftver elsősorban Windows-os számítógépek számára készült, azonban létezik MacOS-re és Linuxra, valamint okostelefonokra portolt változata is. (Egy segédletben bővebben is megismerheti, hogy a jelszókezelőknek milyen típusai vannak.)

A szoftver kapcsán most egy sérülékenység vált ismertté, amivel egy fenyegetési szereplő szabad szöveges formában kinyerheti a jelszókezelőben titkosítottan tárolt jelszavakat.

A szoftverhiba CVE-2023-24055 azonosítón követhető nyomon, és az XML konfigurációk módosításával használható ki, amennyiben a támadó már írási jogosultsággal rendelkezik a felhasználó rendszerén ─ például egy kihasznált sérülékenység miatt ─, és ezáltal hozzáférhet a jelszó adatbázishoz.

A támadás menete:

- lépés: a felhasználó elindítja a KeePasst,

- lépés: beírja a mesterjelszavát,

- lépés (háttérben): a támadó által az XML konfigurációban létrehozott exportálási szabály érvényesül,

- lépés (háttérben): a jelszó adatbázis plain textben exportálásra kerül egy fájlba, amit a támadó elküldhet önmagának.

Egy ilyen helyzetben a támadó a felhasználó tudtán kívül nyerheti ki a jelszavakat. Sajnos a sebezhetőséghez már proof-of-concept (a sérülékenység kihasználását demonstráló, gyakorlati bizonyítás) is publikusan elérhetővé vált, ami megnöveli annak esélyét, hogy a malware készítők olyan káros kódokat készítsenek, amik kifejezetten ennek a biztonsági hibának a kihasználását célozzák.

Sérülékenység-e egyáltalán?

Miközben a sérülékenységről egyes nemzeti CERT-ek (pl.: a belga és a holland) már riasztást adtak ki, a KeePass fejelsztői csapata vitatja, hogy a probléma egyáltalán sérülékenységnek tekinthető-e, arra hivatkozva, hogy az csak akkor használható ki, ha egy illetéktelen már eleve hozzáféréssel rendelkezik a felhasználó rendszeréhez. Álláspontjuk szerint, ha egy támadó már írási joggal rendelkezik az adott környezetben, akár többféle támadást is kivitelezhet ─ a KeePass Help Centerben külön fel is tüntetik, hogy ha valaki például a portable (telepítés nélküli, hordozható) verziót használja, egy támadó egyszerűen kicserélheti a „keepass.exe”-t egy káros fájlra.

Felhasználók most arra kérik KeePass fejlesztőket, hogy ha kifejezetten erre a problémára patch-et nem is készítenek, legalább hozzanak létre a programhoz egy exportálási funkciót nélkülöző nélkülöző veriót, vagy fejlesszék le, hogy a szoftver valamilyen módon jelezze, amennyiben a háttérben egy „csendes” exportálás zajlik éppen, így legalább a felhasználó észlelhetné az illetéktelen hozzáférést.

Létezik kerülő megoldás

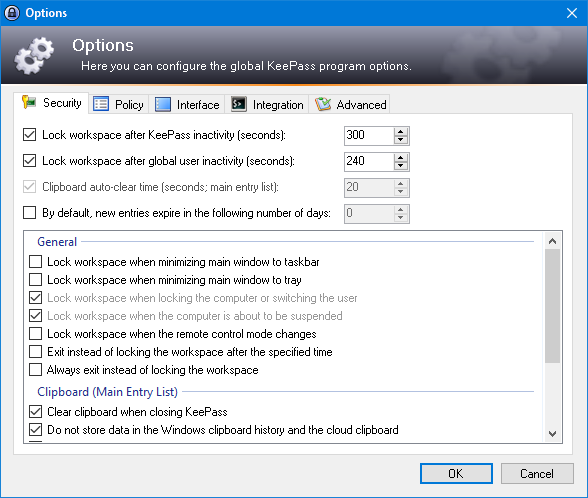

A BleepingCoputer arra hívja fel a figyelmet, hogy van mód arra, hogy a KeePass adatbázist biztonságosabbá tegyük a fent részletezett támadásokkal szemben, az Enforced Configuration segítségével. Részletes step-by-step KeePass biztonsági (hardening) javaslatok elérhetők itt: https://github.com/onSec-fr/Keepass-Enhanced-Security-Configuration

Forrás: BleepingComputer

Arra azonban oda kell figyelni, hogy a KeePasst mindig abból a könyvtárból futtassuk, ahova ezt a konfigurációs fájlt mentettük, ha egy másik könyvtárba telepített KeePass.exe-t indítunk el, az nem fogja „látni” a biztonságos konfigurációt, így nem is használja majd. Emellett az is lényeges, hogy más felhasználók ne férjenek hozzá a KeePass könyvtárhoz, hiszen akkor felülírhatják a konfig fájlt.

(forrás, forrás)