Ez a kampány még 2017-ben indult. Azóta a hackerek olyan különféle módszereket alkalmaztak a Magniber terjesztésére és az eszközök titkosítására, mint például a Windows nulladik napi sérülékenységek kihasználása, hamis Windows- és böngészőfrissítések valamint a trójai szoftver feltörések és kulcsgenerátorok.

A nagyobb ransomware műveletekkel ellentétben a Magniber elsősorban azokat az egyéni felhasználókat célozza meg, akik rosszindulatú szoftvereket töltenek le és futtatnak otthoni vagy kisebb vállalati rendszerükön. 2018-ban az AhnLab kiadott egy dekódolót a Magniber ransomwarehez, amely lehetővé tette az ingyenes fájlvisszafejtést. Ez azonban már nem működik, mivel a támadók ennek függvényében fejlesztettek a kódon.

A Magniber kampány

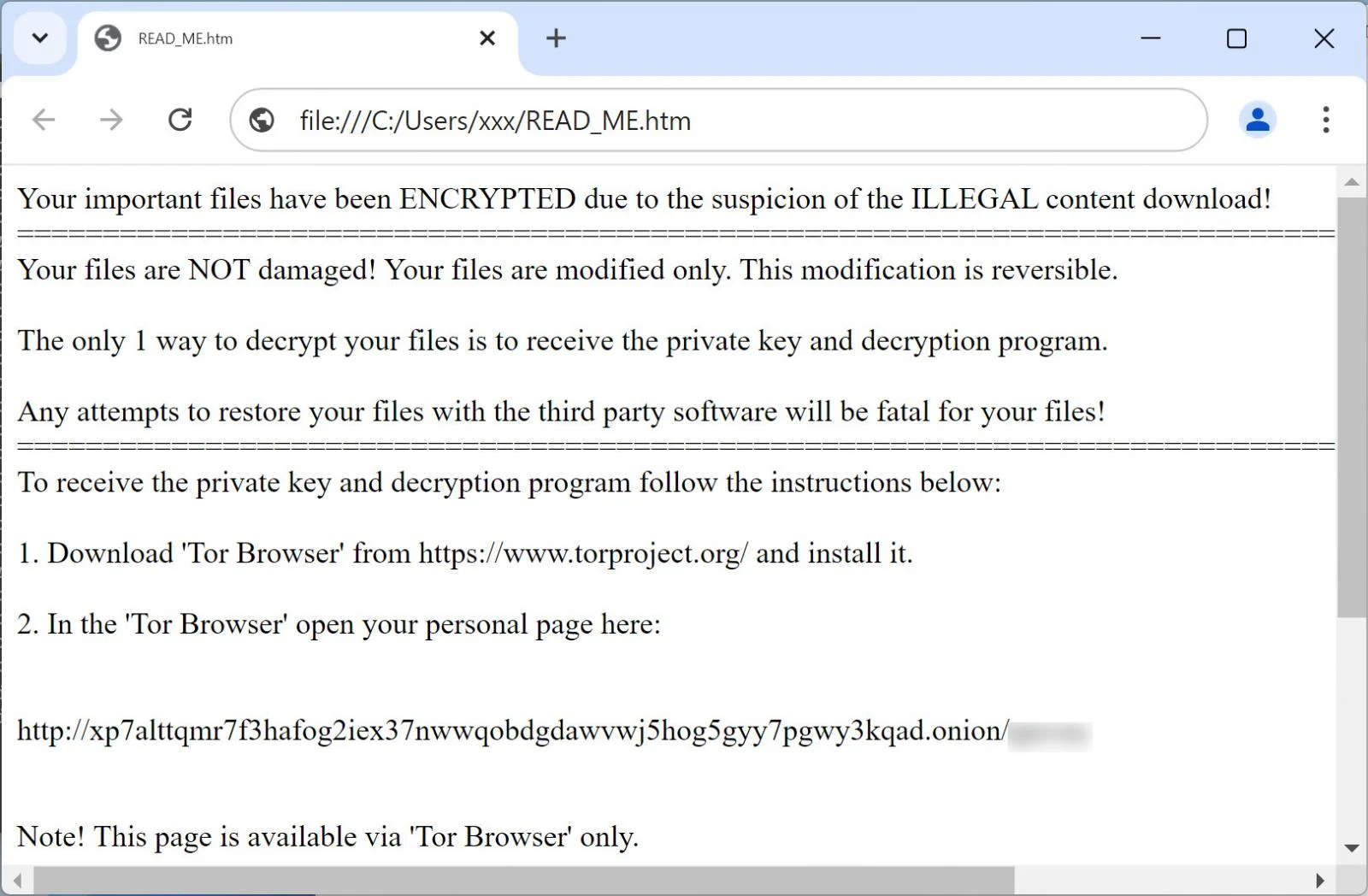

Az indítás után a ransomware titkosítja az eszközön lévő fájlokat, és véletlenszerű 5-9 karakteres kiterjesztést (például .oaxysw vagy .oymtk) csatol a titkosított fájlnevekhez. A zsarolóvírus emellett létrehoz egy READ_ME.htm nevű fájlt is, ami információkat tartalmaz arról, hogy mi történt az áldozat fájljaival, valamint egy egyedi URL-t, amely a támadó Tor weboldalára mutat.

A váltságdíj összege eleinte 1 000 dollár, de ha a felhasználó nem teljesíti a Bitcoin alapú fizetést három napon belül, az összeg drasztikusan, 5 000 dollárra növekszik.

Az egyik legnagyobb probléma a Magniber zsarolóvírussal kapcsolatban az, hogy jelenleg nincs ingyenes megoldás a vírus által titkosított fájlok visszaállítására. Ez azt jelenti, hogy a felhasználók vagy kénytelenek kifizetni a váltságdíjat, vagy véglegesen elveszíthetik adataikat. Ez a helyzet különösen súlyos, mivel a fizetés sem garantálja a fájlok visszaállítását, mivel a zsarolók nem mindig tartják be ígéreteiket.

Mit tehetünk?

- Kerüljük az illegális szoftverek használatát: A szoftveres crack-ek és kulcsgenerátorok nemcsak illegálisak, hanem a zsarolóvírusok és más kártevők elterjedésének egyik leggyakoribb forrásai is. Mindig törvényes forrásból származó szoftvereket használjunk, hogy minimalizáljuk a fertőzés kockázatát.

- Frissítsük rendszeresen a szoftvereinket: A zsarolóvírusok gyakran kihasználják a rendszer és a szoftverek sebezhetőségeit. A rendszeres frissítések biztosítják, hogy a legújabb biztonsági javítások telepítve legyenek.

- Használjunk megbízható vírusirtó szoftvert: A vírusirtó szoftverek képesek észlelni és eltávolítani a zsarolóvírusokat, mielőtt azok károkat okoznának.

- Készítsünk rendszeres biztonsági mentéseket: A rendszeres biztonsági mentések segíthetnek abban, hogy a fájlokat vissza tudjuk állítani egy esetleges zsarolóvírus-támadás után is, anélkül, hogy fizetnünk kellene a zsarolóknak.

Hozzászólások

A LinuxMint és a Magniber ransomware

Beküldte Mackómuki -

Értékelés:

Kérdésem: a Linuxmint mennyire védett a Magniber ransomware-rel szemben?

Mert gondolom, itt nem tevődik fel az illegális szoftverek használata, sem a rendszeres frissítés hiánya.....

Én hetente lefuttatom a kvrt.run vírusirtót. Ez jelent védelmet a fenti ransomware ellen?

Mivel érdemes rendszeres mentéseket készíteni? Elég a beépített Mentéskezelő?

Köszönöm az irántam való türelmet! Eléggé kezdő vagyok Linux téren....

A LinuxMint és a Magniber ransomware

Beküldte T.István -

Értékelés:

Az illegális letöltés duma csak egy takarózás. Annyi kapcsolódási pont van csak, hogy nyilván ezen a csatornán tud eredményesen terjedni a virnya, mert ezen a csatornán nincs megfelelő ellenőrzés.

Hetente lefuttatni egy víruskeresőt, több mint a semmi, de mi van, ha két futtatás között kopogtat be valami?

A Mint mentéskezelője is jó lehet, de az is megfelelően elegendő, ha külső meghajtóra mented a fájlokat rendszeresen, nyilván a rendszerességet az szabja meg, hogy mennyire változnak a saját fájljaid. A külső meghajtó ne pendrájv legyen, mert azok manapság attól is tönkre tudnak menni, hogy állnak a fiókban. Külső merevlemez az igazi, azokon 10-20 év múlva is elérhetők a fájlok, úgy is, hogy soha nincsenek közben elővéve. Az SSD ennyit nem bírna ki, annak időnként áram kell, hogy megmaradjanak rajta az adatok.

Egyre durvább és rémisztőbb

Beküldte Koppány -

Értékelés:

Egyre durvább és rémisztőbb dolgok bukkannak fel. Kérdés, egy Timeshift mentést vajon mennyire tudnak birizgálni ilyen módon?

Egyre durvább és rémisztőbb - Timeshift

Beküldte T.István -

Értékelés:

Timeshift esetében többféle variáció is szóba jöhet:

- Rendszerrel azonos lemezre történik a mentés ext4 partícióra (RSYNC módban) - bár a Timeshift mappában módosítani a fájlokat megemelt jogosultság kell, azt nem nehéz saját tulajdonba venni mondjuk egy olyan virnyának ami az EFI partícióra fészkelte be magát - gondolj arra, hogy pl. egy Live rendszerrel különösebb nehézség nélkül saját tulajdonba lehet venni bármit, a telepített rendszer root jelszó ismerete nélkül.

- Rendszerrel azonos lemezre történik a mentés btrfs partícióra, annak árnyékmásolat szolgáltatására építkezve. Ezt egy fokkal nehezebb kompromittálni, igazából még eddig nem volt olyan virnyáról hír, amelyik ilyent tudott volna (eddig olyan hírek voltak hogy ZFS-t használó NAS-ok esetében ez segített a helyre állításban) -de ami késik, nem múlik.

- A gépben levő másik külön lemezre történik a mentés, és ez a lemez nincs alapból csatolva. Itt jobbára RSYNC jöhet szóba fájlrendszertől függetlenül, azaz a fájlokról nincsenek feltétlenül árnyékmásolatok. Igazából még ilyenről sem volt hír, mármint hogy adott virnya képes-e csatolni a gépben elérhető bármilyen partíciót, ami nincs alapból csatolva, de ezt igazából nem nehéz megvalósítani.

Nem szabad elfelejteni, hogy a Timeshift alapból nem menti a felhasználói fájlokat, azt külön be kell állítani, hogy mentse azokat is. A rendszert menti alapból, amire a ramsomware férgek nem utaznak, az a lényeg, ami a felhasználói térben van, ahhoz pedig simán hozzá lehet férni, amikor a felhasználó be van jelentkezve.

Ugyanakkor olyan vírust még nem tudtak létrehozni, amelyik egy a géptől távol, mondjuk polcon, fiókban heverő médiát el tudna érni, mégpedig azért, mert ez lehetetlen. Tehát ami 100% biztonságot ad, az bizony a mentés külső meghajtóra. Olyanra ami csak a mentés idejére van a géphez kötve.