Több kritikus sérülékenységet azonosítottak a népszerű, nyílt forráskódú n8n workflow-automatizációs platformban, amelyek súlyos biztonsági kockázatot jelentenek az érintett rendszerekre.

A CVE-2026-25049 azonosítón nyomon követett sérülékenységek lehetővé teszik a futtatási környezet védelmi mechanizmusainak megkerülését, ami végső soron a hoszt kiszolgáló teljes kompromittálásához vezethet.

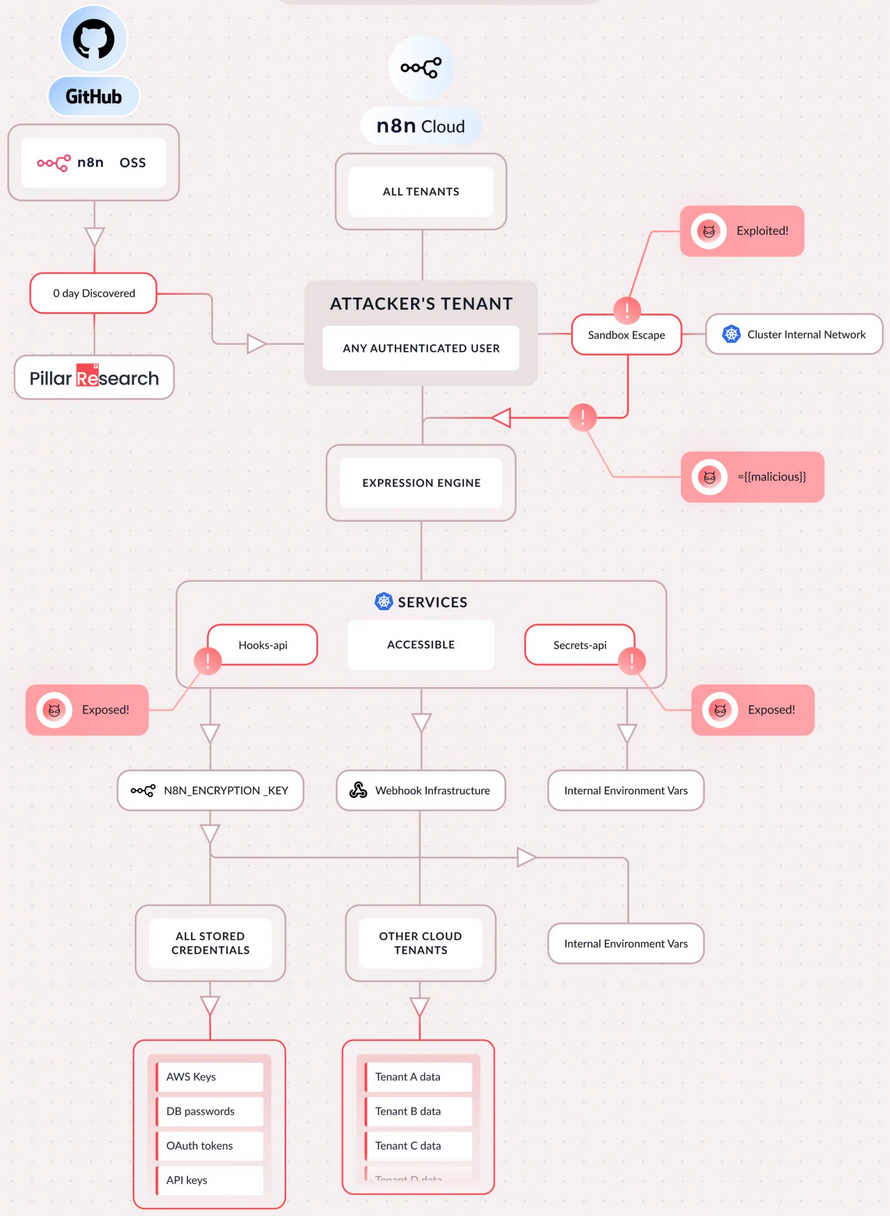

A sérülékenységek bármely olyan hitelesített felhasználó által kihasználhatók, aki az n8n platformon jogosult workflow-ok létrehozására vagy módosítására. A sikeres kihasználás esetén tetszőleges távoli kódfuttatás (Remote Code Execution, RCE) válik lehetővé az n8n szerveren. A sebezhetőségeket több kiberbiztonsági cég egymástól független vizsgálata során azonosították, névlegesen a Pillar Security, az Endor Labs és a SecureLayer7 kutatói.

A sérülékenységek az n8n bemenetszűrési mechanizmusainak hiányosságaiból erednek, és megkerülik a korábban már javított CVE-2025-68613 azonosítójú, kritikus sérülékenységhez kapcsolódó védelmi intézkedéseket. A Pillar Security jelentése szerint az AST-alapú sandboxolási megoldás nem biztosít megfelelő izolációt a workflow-okban futtatott, felhasználók által írt szerveroldali JavaScript kifejezések számára.

A kutatók demonstrálták, hogy egy többlépcsős megkerülési technika alkalmazásával a ki lehet lépni a sandboxból, ezáltal elérhetővé válik a Node.js globális objektum, és tetszőleges rendszerparancsok hajthatók végre a szerveren. Ennek következtében a támadók hozzáférhetnek az összes eltárolt hitelesítő adathoz, API-kulcshoz, OAuth-tokenhez, valamint érzékeny konfigurációs állományokhoz. A vizsgálatok során igazolták a fájlrendszerhez és a belső szolgáltatásokhoz való hozzáférést, az integrált felhőalapú fiókok kompromittálását, valamint mesterséges intelligencia alapú munkafolyamatok eltérítésének lehetőségét is.

Különösen súlyos kockázatot jelent, hogy az n8n multi-tenant környezetben működik, így a belső klaszterszolgáltatások kompromittálása más tenant-ok adatainak veszélyeztetéséhez is vezethet.

1. ábra Teljes támadási lánc forrás: Pillar Security

Bár az n8n fejlesztői több javítást is kiadtak, a kutatók szerint ezek kezdetben nem nyújtottak teljes körű védelmet. A sérülékenységet végül a 2026. január 12-én megjelent 2.4.0 verzióban javították.

Az n8n felhasználóinak javasolt a platform frissítése a legújabb verziókra (jelenleg 1.123.17 és 2.5.2), az N8N_ENCRYPTION_KEY cseréje, valamint az összes tárolt hitelesítő adat rotálása és a workflow-ok átvizsgálása. Amennyiben a frissítés átmenetileg nem megoldható, ideiglenes kockázatcsökkentő intézkedések alkalmazhatók, például a workflow-szerkesztési jogosultságok szigorú korlátozása és az n8n megerősített környezetben történő futtatása, korlátozott operációs rendszer jogosultságukkal és hálózati hozzáféréssel. Jelenleg nincs nyilvános információ arról, hogy a CVE-2026-25049 aktív kihasználás alatt állna.