Egy, a pénzügyi szektorban működő, Fortune 100 vállalatot érintő zsarolóvírus-kampány során a támadók az új, PDFSider néven azonosított Windows-alapú malware-t alkalmazták. A malware elsődleges szerepe nem közvetlen károkozás, hanem egy rejtett, hosszú távú hozzáférést biztosító backdoor kialakítása volt, amely fejlett, APT csoportokra jellemző támadási módszertant tükröz.

A támadók social engineering módszereket használva, technikai támogatást nyújtó munkatársaknak álcázva magukat, próbálták meg rávenni a vállalatok munkatársait a Microsoft Quick Assist telepítésére, ezáltal lehetőséget teremtve a távoli hozzáférés kialakítására.

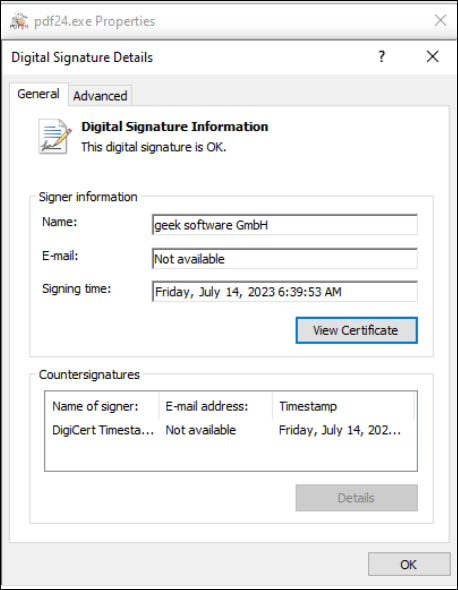

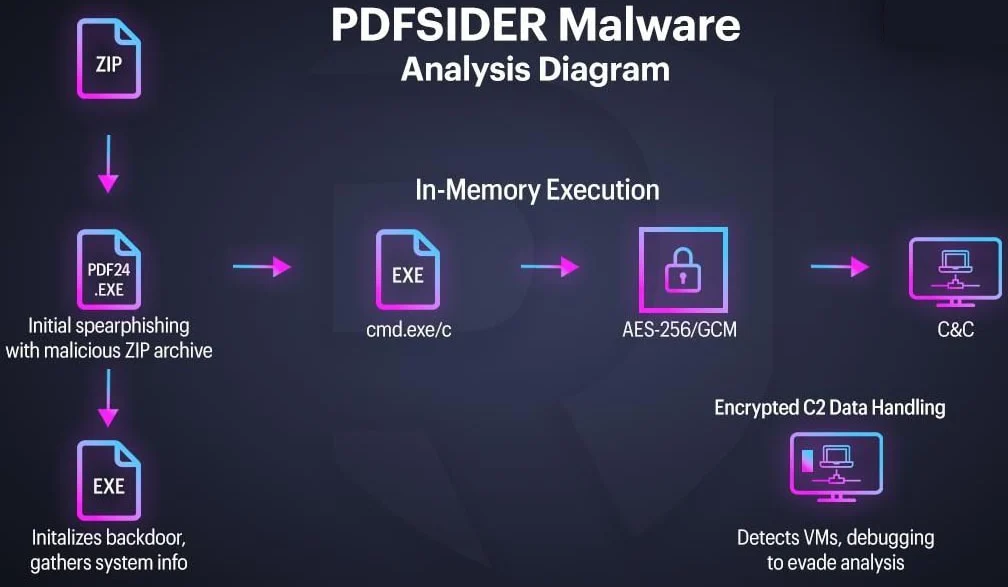

A PDFSider malware terjesztése célzott adathalász (spearphishing) e-maileken keresztül történik. A csatolmány egy ZIP archívum, amely egy legitim, digitálisan aláírt PDF24 Creator végrehajtható állományt, valamint egy rosszindulatú DLL-t tartalmaz.

A támadás a DLL side-loading technikára épül. A legitim alkalmazás betölt egy módosított dinamikus könyvtárat, amelyen keresztül a támadók kódfuttatást érnek el az érintett rendszeren, gyakran a végpontvédelmi megoldások megkerülésével. Egyes esetekben a támadók célzott, hitelesnek tűnő megtévesztő dokumentumokkal próbálják rávenni a címzetteket a fertőzött fájl megnyitására.

A kártevő közvetlenül a memóriában fut, minimális lemezszintű nyomot hagyva, és anonim pipe-okon keresztül hajt végre parancsokat. A fertőzött hosztok egyedi azonosítót kapnak, a rendszerinformációk pedig DNS-alapú csatornán jutnak el a támadók infrastruktúrájához. A command-and-control (C2) kommunikáció erős kriptográfiai védelemmel történik, AES-256-GCM titkosítással és AEAD hitelesítéssel, a Botan kriptográfiai könyvtár felhasználásával.

A malware több anti-analízis mechanizmust is alkalmaz, például sandbox- és debugger-detektálást, amelyek célja az automatizált elemző környezetek elkerülése.

A Resecurity kiberbiztonsági kutatói szerint a PDFSider felépítése és működése inkább kiberkémkedési eszközökre jellemző, mintsem klasszikus, pénzügyi motivációjú malware-ekre, és kifejezetten hosszú távú, észrevétlen jelenlét fenntartására tervezték.