A nemrég azonosított HybridPetya elnevezésű ransomware törzs képes megkerülni az UEFI Secure Boot védelmi funkciót, valamint rosszindulatú komponenseket telepíteni az EFI rendszerpartícióra. A mintát az ESET kiberbiztonsági cég kutatói fedezték fel VirusTotalon. A HybridPetya a jelenlétével a BlackLotus, a BootKitty és a Hyper-V Backdoor mellett egy újabb példa arra, hogy a Secure Boot-ot megkerülő bootkitek valós fenyegetést jelentenek.

A HybridPetya tartalmazza a régebbi Petya/NotPetya kártevő törzsek közös jellemzőit, mint például a vizuális stílust és az azonos támadási láncot. Újdonság viszont az EFI rendszerpartícióba való telepítés valamint a Secure Boot megkerülése a CVE-2024-7344 azonosítón nyomon követett sebezhetőség kihasználásával. (Ezt a hibát a Microsoft 2025 januárjában javította.)

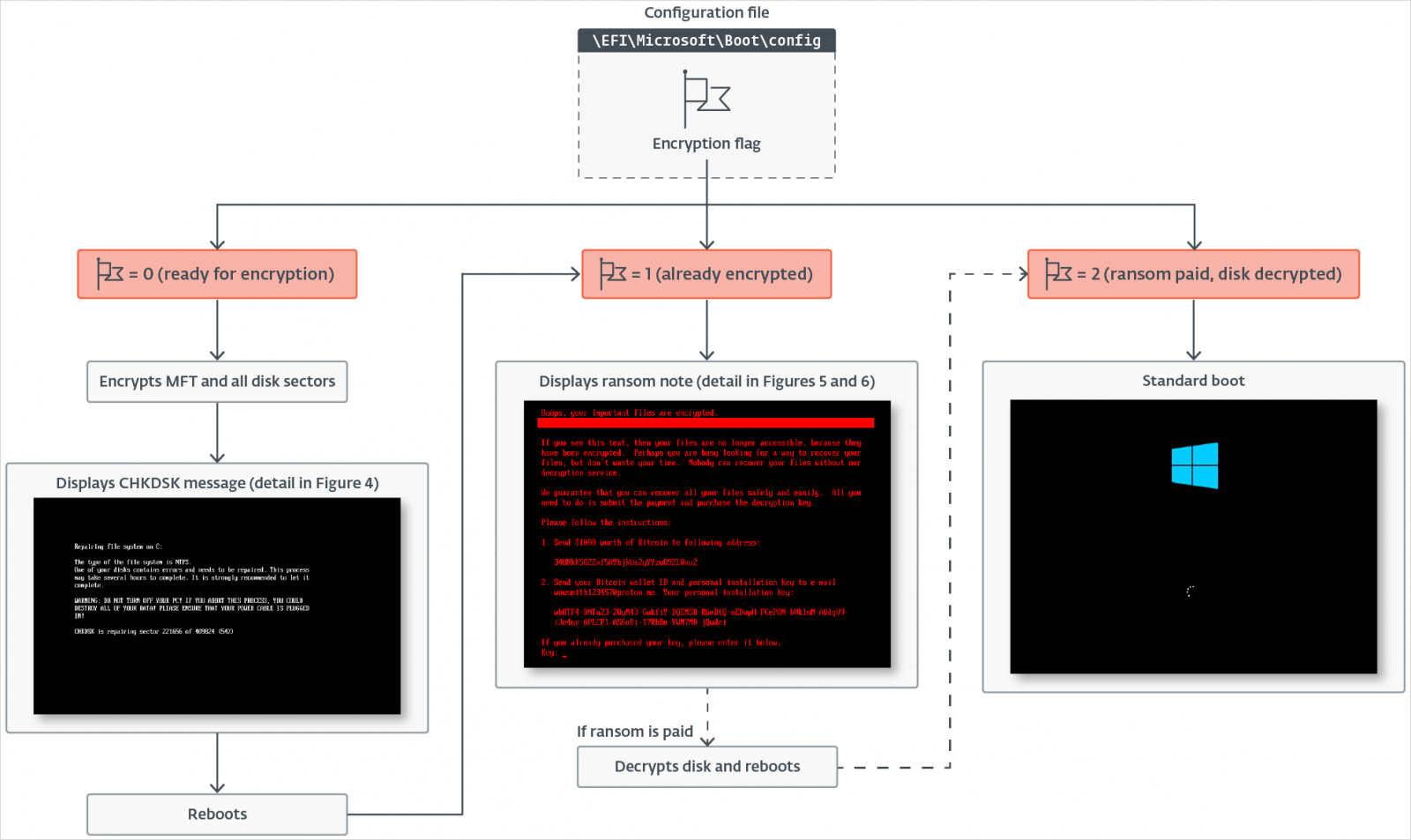

Telepítéskor a malware ellenőrzi az UEFI/GPT környezetet, majd több fájlból álló bootkitet helyez az EFI rendszerpartícióra: konfigurációs és validációs fájlok, módosított és tartalék bootloader, exploit payload konténer és állapotfájlok. Az ESET kutatói az alábbi fájlokat sorolják fel:

- \EFI\Microsoft\Boot\config (titkosítási jelző + kulcs + nonce + áldozat azonosítója)

- \EFI\Microsoft\Boot\verify (a helyes visszafejtési kulcs ellenőrzésére szolgál)

- \EFI\Microsoft\Boot\counter (titkosított klaszterek folyamatjelzője)

- \EFI\Microsoft\Boot\bootmgfw[.]efi[.]old (az eredeti bootloader biztonsági mentése)

- \EFI\Microsoft\Boot\cloak[.]dat (XORed bootkit a Secure Boot bypass változatban)

Ezenkívül a malware lecseréli az \EFI\Microsoft\Boot\bootmgfw[.]efi fájlt a sebezhető “reloader[.]efi” fájlra és eltávolítja az \EFI\Boot\bootx64[.]efi fájlt. Az eredeti Windows bootloader is mentésre kerül, hogy sikeres visszaállítás esetén aktiválódjon, ami azt jelenti, hogy az áldozat kifizette a váltságdíjat.

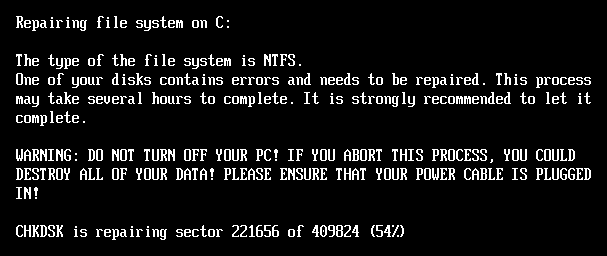

Telepítéskor a HybridPetya elindít egy BSOD-t (kék halál), ami egy hamis hibára hivatkozva jelenik meg, majd kikényszeríti a rendszer újraindítását, lehetővé téve a rosszindulatú bootkit futtatását. Ennél a lépésnél a ransomware Salsa20 kulcs használatával titkosítja az MFT klasztereket a konfigurációs fájlban tárolt nonce-szal, miközben egy hamis CHKDSK üzenetet jelenít meg (2. ábra).

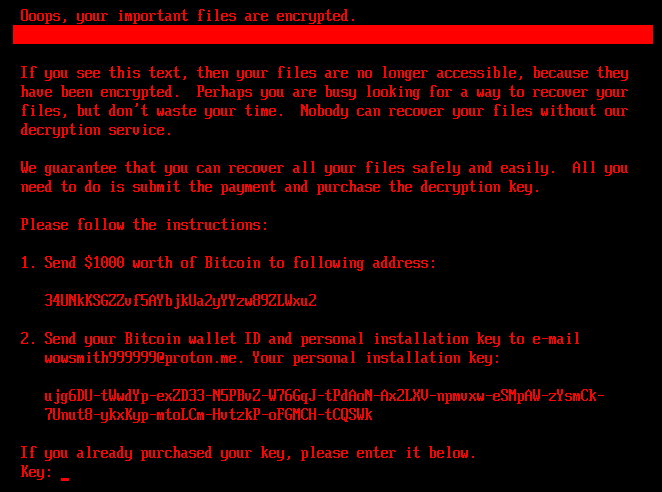

A titkosítás befejezését követően újraindítás történik, majd pedig az áldozat egy váltságdíjat követelő üzenetet kap (3. ábra).

A váltságdíj kifizetése után a 32 karakteres kulcs visszaállítja a bootloadert és visszafejti a klasztereket. (Megjegyzés: feltéve, ha a támadó valóban elküldi a dekódert).

Bár az ESET kutatói még nem észleltek aktív kihasználást, a támadók bármikor felhasználják a PoC-t széles körű kampányaikban, különösen a nem frissített Windows rendszerek ellen.

A zsarolóvírusok elleni védekezéshez javasolt az adatok rendszeres offline biztonsági mentése.

Hozzászólások

Ez a Petya sajnos nem.hagyja

Beküldte kami911 -

Értékelés:

Ez a Petya sajnos nem.hagyja magát.

Nem vagyok a SB. témában nagyon benne

Beküldte 444tibi -

Értékelés:

Hogyan történik a SB. kijátszása, tudomásom szerint hitelesített, érvényes aláírással kell rendelkeznie a felsorolt boot fájloknak.

Ebből volt nemrég probléma, valamelyik Linux disztróba lejártak a Sb. kulcsok és nem is indult el.

Hol lehet ilyen aláírt dolgokat vásárolni, sarki fűszeres, hentesbolt? lehet nekiugrok egy saját bootloadernek ami átgázol a Secure booton