Egy kifinomult, többrétegű adathalász kampány célozza a Gmail-felhasználókat, amely új szintre emeli a hitelesítő adatok elleni támadásokat. A támadók a Microsoft Dynamics legitim infrastruktúráját használják ki, hogy megkerüljék a biztonsági szűrőket, és hamis bejelentkezési felületen keresztül szerezzék meg az áldozatok belépési adatait.

A támadás folyamata

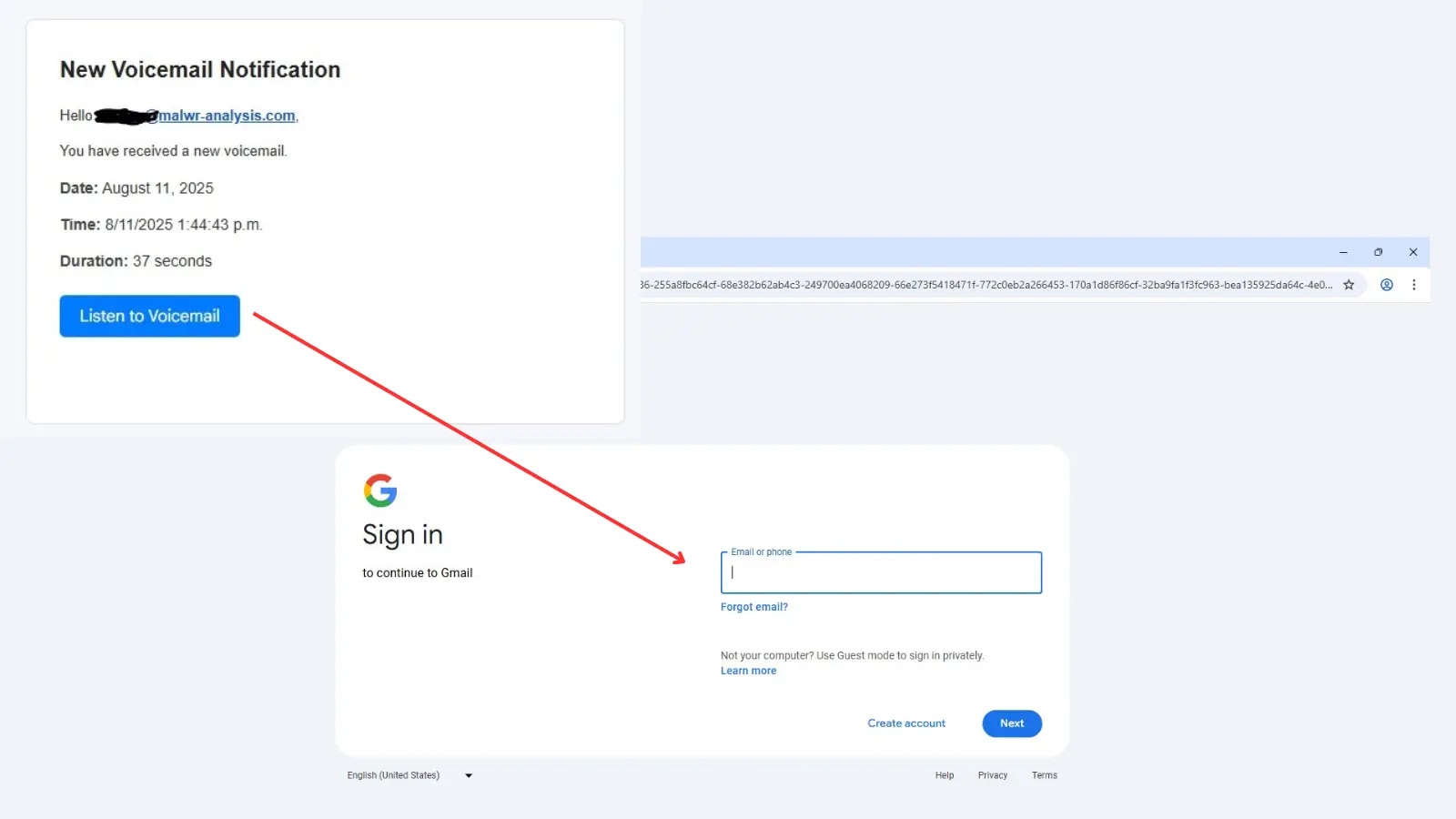

A kampány jellemzően „New Voice Notification” tárgyú e-mailekkel indul, amelyek látszólag megbízható hangüzenet-szolgáltatóktól származnak. Az üzenetekben elhelyezett „Listen to Voicemail” gombok azonban egy kompromittált weboldalakból álló láncolaton vezetik végig a felhasználókat (1. ábra).

Először a támadók a Microsoft Dynamics marketing platformját (assets-eur[.]mkt[.]dynamics[.]com) használják, amely legitim szolgáltatásként azonnali hitelességet kölcsönöz a kampánynak, miközben kikerüli az e-mail biztonsági szűrőket.

A következő lépés egy CAPTCHA oldal a horkyrown[.]com domainen, amelyet Pakisztánban regisztráltak. Ez a lépés a bizalom kiépítését szolgálja, hiszen a felhasználók úgy érzékelhetik, mintha valódi biztonsági ellenőrzés zajlana, valójában azonban ez az adathalász folyamat része.

Az utolsó lépés pedig egy tökéletesen lemásolt Gmail bejelentkezési oldal, amely minden vizuális részletében megegyezik az eredetivel. A felhasználók által megadott adatok, legyen szó jelszóról, kétfaktoros kódokról vagy helyreállító információkról, mind a támadók kezébe kerülnek.

Technikai kifinomultság

A kiberbiztonsági elemzők kiemelték, hogy a hamis bejelentkezési oldal mögött futó JavaScript kód rendkívül fejlett obfuszkációs módszereket alkalmaz:

- AES titkosítás a funkciók elrejtésére.

- Anti-debugging mechanizmusok, amelyek átirányítják a felhasználót a valódi Google oldalra, ha a fejlesztői eszközöket megnyitják.

- Többrétegű átirányítások és keresztoldali kérések Oroszországhoz köthető szerverekhez (purpxqha[.]ru), amelyek a kampány nemzetközi jellegére utalnak.

A rosszindulatú script képes kezelni és valós időben kiszivárogtatni a következő biztonsági adatok széles körét:

- elsődleges e-mail/jelszó páros,

- SMS vagy hanghívás alapú ellenőrző kódok,

- Google Authenticator tokenek,

- biztonsági visszaállító kódok,

- alternatív e-mail címek,

- biztonsági kérdések válaszai.

A megszerzett információkat azonnal, titkosított csatornákon keresztül továbbítják a támadó által vezérelt szerverekre, lehetővé téve a Gmail-fiókok gyors kompromittálását, még azelőtt, hogy az áldozatok észlelnék a támadást.

A fenyegetés jelentősége

Ez a kampány új szintre emeli az adathalászatot, mivel társadalmi manipulációt, legitim infrastruktúrával való visszaélést és technikai rejtőzködési módszereket kombinál. Különösen a Microsoft Dynamics platform bevonása figyelemreméltó, hiszen jól ismert, megbízható szolgáltatásként sok biztonsági rendszer engedélyezi a forgalmát. A támadások központi elemeként a horkyrown[.]com domaint azonosították, a regisztráció Pakisztánhoz köthető, Onamae[.]com-on keresztül.

Védekezési javaslatok a Gmail-felhasználóknak:

- Legyünk különösen óvatosak a hangüzenetre hivatkozó e-mailekkel.

- Csak hivatalos Google-csatornán keresztül jelentkezzünk be fiókjainkba.

- Minden esetben ellenőrizzük a bejelentkezési URL-t.

Azoknak a felhasználóknak, akik úgy vélik érintettek lehetnek a támadásban javasolt azonnal megváltoztatni a jelszavukat, aktiválni a biztonsági figyelmeztetéseket, valamint átvizsgálni a fiókjukkal kapcsolatos legutóbbi tevékenységüket.