Manapság a digitális ügyintézés egyre inkább az okostelefonokhoz és mobilalkalmazásokhoz kötődik, de nem mindenki rendelkezik okostelefonnal, vagy esetleg nem kívánja azt használni a mindennapi ügyintézéshez. Az Ügyfélkapu+ (plusz) használata során azonban fontos tudni, hogy nem szükséges okostelefon ahhoz, hogy a szolgáltatásokat igénybe vegyük. Az alábbiakban bemutatjuk, hogyan lehet okostelefon nélkül is, akár egy asztali számítógép segítségével hozzáférni az Ügyfélkapu rendszerhez, és milyen lehetőségek állnak rendelkezésre a különböző felhasználók számára.

Bár már előző cikkünkben is írtuk: Nem kell tőle tartani! Ez továbbra is igaz.

A két faktorból az első faktor a már meglévő felhasználó és jelszó páros, ami továbbra is ugyanaz marad. A második faktor pedig egy egyszer használatos jelszó, amelyet ezen leírás alapján egy programmal, vagy weboldal segítségével kell tudni előállítani. Ezt a kibővített biztonságot nyújtó változatot nevezik Ügyfélkapu+-nak vagy Ügyfélkapu Plusz-nak. A kód előállítása nem igényel továbbra sem internet-kapcsolatot, de amennyiben weboldalt használ ahhoz szükség lesz rá és a regisztrációs folyamathoz is szükség van internet elérésre.

A kétlépcsős azonosítás célja, hogy emelje az elektronikus azonosítás biztonsági szintjét és támogassa a biztonságtudatos felhasználókat. Ezeket a második faktorként szolgáló kódgeneráló eszközöket használhatja a Google, a Facebook és számos más eszköz biztonságosabb használatához. De készítse el a szükséges biztonsági mentéseket is. Könyvelők és adótanácsadók számára érdekes lehet, hogy a második faktor több eszközön is létezhet, így ők is be tudhatnak az Ügyfélkapu+-szal lépni, de a legjobb megoldás, ha meghatalmazással dolgozik a könyvelő vagy adótanácsadó a magánszemély, az egyéni vállalkozó vagy a cég ügyvezetője, mint megbízó által.

Van egy ettől teljesen különböző másik belépési megoldás is, a Digitális Állampolgár (DÁP) mobilalkalmazás – amit innen tölthet le – de az okostelefont igényel. Ez utóbbi alkalmazást azonban a kormányablakban kell regisztrálni, így egyelőre próbálja ki az Ügyfélkapu+ megoldást.

Fontos, hogy ezt legkésőbb 2025. január 15-ig el kell végeznie, de talán az a legjobb ha még ma, vagy a napokban megcsinálja az átállást.

Nulladik lépés: döntse el milyen eszköz áll rendelkezésére, melyiket akarja használni

Mielőtt belevágna, döntse el, hogy milyen módon szeretné előállítani a második faktor kódját:

- Modern mobiltelefonon, vagy táblagép egy app segítségével – ez a legjobb megoldás;

- Számítógépen, notebookon egy program segítségével – ez egy megfelelő megoldás;

- Weboldalon – ez a legkevésbé jó megoldás;

- Régi mobiltelefonon – ez egy jó megoldás, ha J2ME kompatibilis mobiltelefonja van.

Mint látható, többféle alkalmazást, weboldalt is használhat a szükséges kód előállításához. A kód eszközök között is átadható, így a kód generálása több eszközön is megtörténhet.

Első lépés: a megfelelő alkalmazás használata

A számítógépen történő előállításhoz alapvetően két út létezhet. A első egy számítógépen futtatott programmal történő előállítás. A második egy weboldal segítségével megoldott kódgenerálás. Mi ezt a helyi gépen tárolt, akár jelszóval védett, kódtárolós megoldást javasoljuk, amellyel a jelszó, PIN-kód, és egyéb kódtárolási problémáit is megoldhatja.

A KeePassXC egy ingyenes, nyílt forráskódú jelszókezelő alkalmazás, amely lehetővé teszi a felhasználók számára, hogy biztonságosan tárolják és kezeljék jelszavaikat. A KeePassXC a népszerű KeePass program továbbfejlesztett, multiplatformos változata, és a legfőbb célja a jelszavak védelme erős titkosítással, miközben egyszerű hozzáférést biztosít azokhoz.

Töltse le a KeePassXC alkalmazást az Ön által használt operációs rendszerre:

- Windows-os letöltés, telepítése előtt telepítse ezt a programkönyvtárat: MSVC Redistributable;

- Linux-os letöltés vagy a Szoftverkezelő-ből a keepassxc csomag telepítése;

- További telepítési megoldások:

- Linux Mint, Debian és Ubuntu:

- sudo apt install keepassxc

- Linux Mint és Ubuntu PPA csomagtároló:

- sudo add-apt-repository ppa:phoerious/keepassxc

- sudo apt update && sudo apt install keepassxc

- Flatpak a Flathub-on

- Snap

- sudo snap install keepassxc

- Fedora

- sudo dnf install keepassxc

- Alpine Linux

- doas apk add keepassxc

- Arch Linux

- sudo pacman -S keepassxc

- Linux Mint, Debian és Ubuntu:

- További telepítési megoldások:

- MacOS.

Ez a művelet két lépésből áll az alkalmazás telepítéséből, továbbá az Ügyfélkapu+, vagy más két faktort igénylő, weboldalak összerendeléséből és a jelszó-adatbázisba történő mentéséből. A kódgenerálás során egy titkos kulcs jön létre, akár karaktersorozat, akár QR-kód formában. Ez az a titkos kulcs, amit biztos helyen el kell tárolnia, akár több számítógépen, jelszóval védve, vagy akár le is írhatja, vagy ki is nyomtathatja és beteheti a páncélszekrénybe, hogy vész esetén meglegyen.

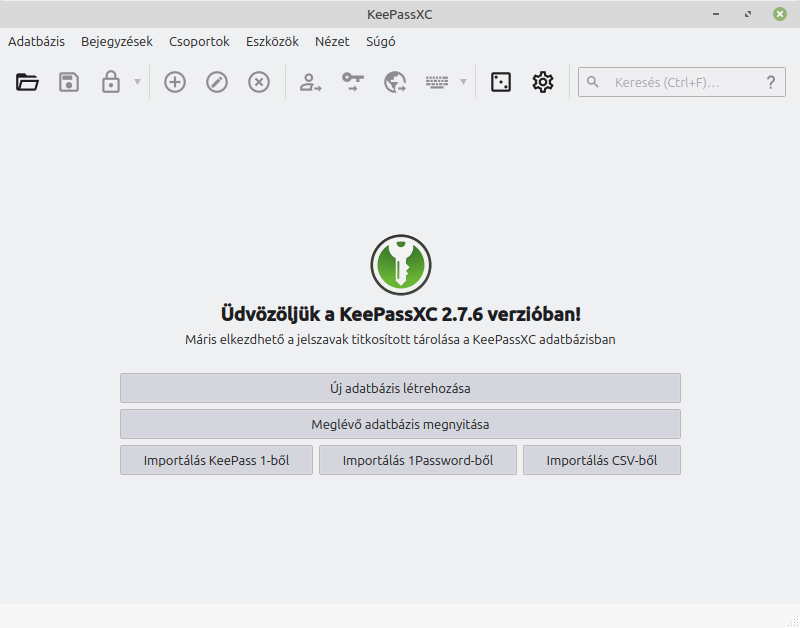

A számítógépre telepített hitelesítő alkalmazás a kulcs alapján folyamatosan - internet kapcsolat nélkül - szolgáltatja azt az egyszer használatos kódot, amely az adott 30 másodperces idősávban érvényesen használható a kulcshoz tartozó felhasználói fiókhoz. Telepítse a KeePassXC alkalmazást és indítsa el azt. A megjelenő alkalmazás ablakban, kattintson az „Új adatbázis létrehozása” gombra, ha még nincs jelszó-adatbázisa, vagy nyissa meg a meglévőt, ha már használta a programot.

Adja meg az általános információkat, majd kattintson a „Folytatás” gombra:

A titkosítási beállításokat fogadja el, majd kattintson a „Folytatás” gombra:

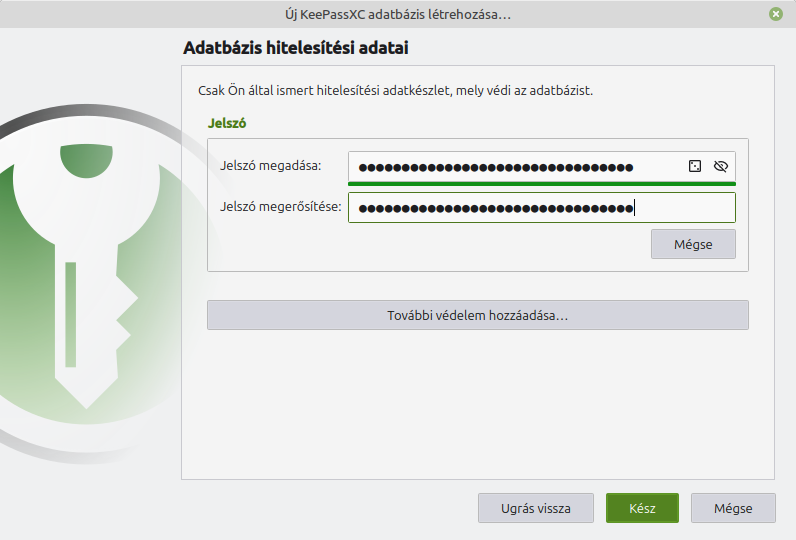

Adja meg a használni kíván jelszó-adatbázis jelszót, majd kattintson a „Folytatás” gombra:

Használhatja a „Jelszó előállítása„ lehetőséget is (a „Jelszó megadása” szövegmező jobb oldalán lévő bal oldali jel), amelyet a Ctrl+G billentyűkombinációval is elérhet. Itt érdemes hosszú, de megjegyezhető jelszót megadni, mert ezzel a jelszóval védi a kódgenerálást és az esetlegesen megadott többi jelszavát, PIN-kódját, kódját. A jelszót jegyezze meg, esetleg írja fel, de soha ne adja meg másnak.

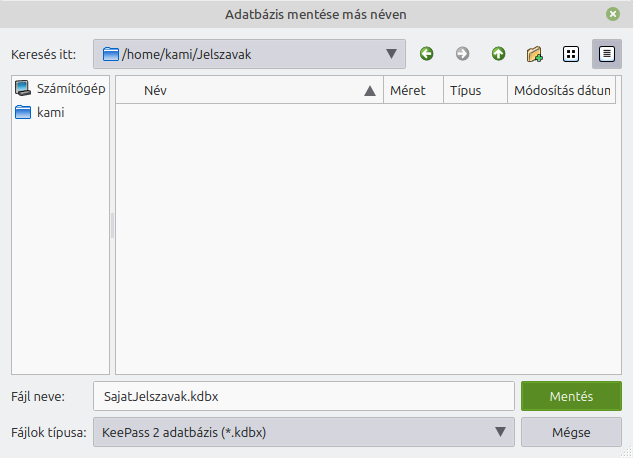

Ezek után adja meg a létrejövő fájl helyét. Ezt a jelszó-adatbázis fájlt más ne tudja olvasni, a saját mappájába hozza létre.

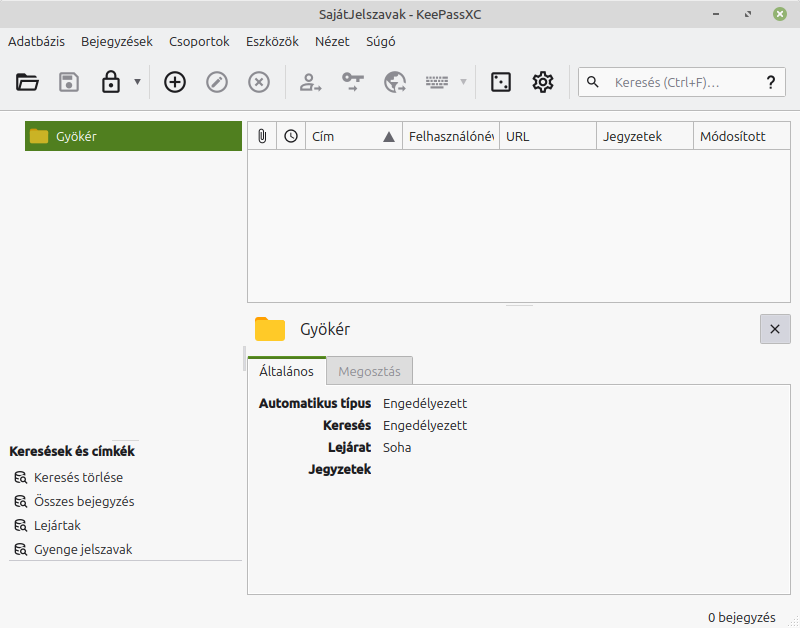

Amennyiben létrejött a jelszótároló fájl, akkor megjelenik a megnyitott jelszó adatbázis. Itt tudja létrehozni az új bejegyzéseket. A bal oldali mappastruktúrában a „Gyökér” alatt további „Csoportokat” hozhat létre, így strukturáltan tárolhatja a bejelentkezési adatokat.

A példában létrehoztam egy „Állam” csoportot.

Második lépés: az eszközpárosítás, azaz a titkos kulcs beszerzése

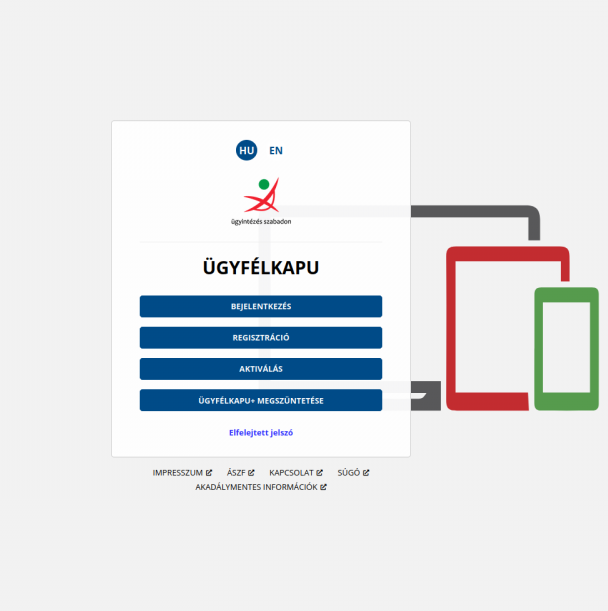

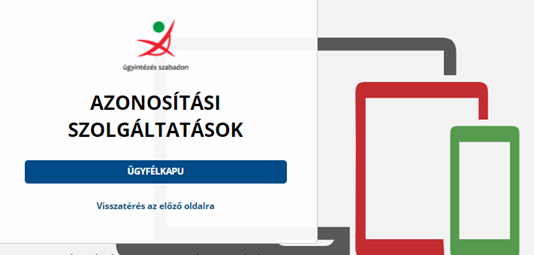

- Keresse fel az interneten az Ügyfélkapu azonosítási szolgáltatást: http://ugyfelkapu.gov.hu/

- Kattintson a „Bejelentkezés” gombra:

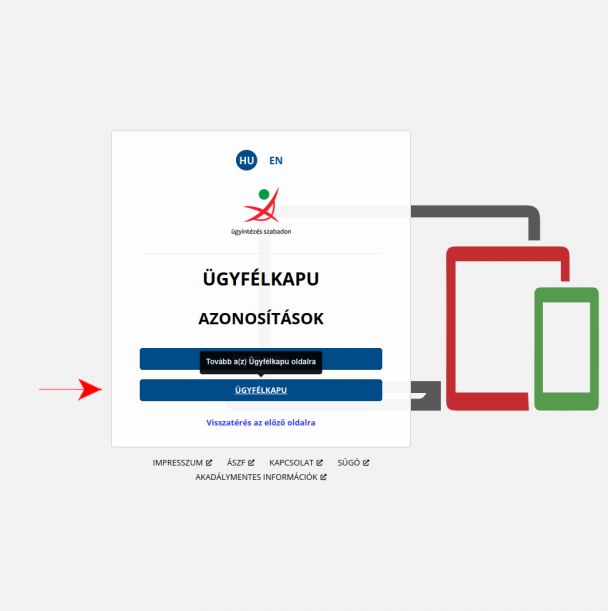

- Az „Ügyfélkapu” gombra kattintva, annak az adminisztrációs felületére belépve kezdheti el:

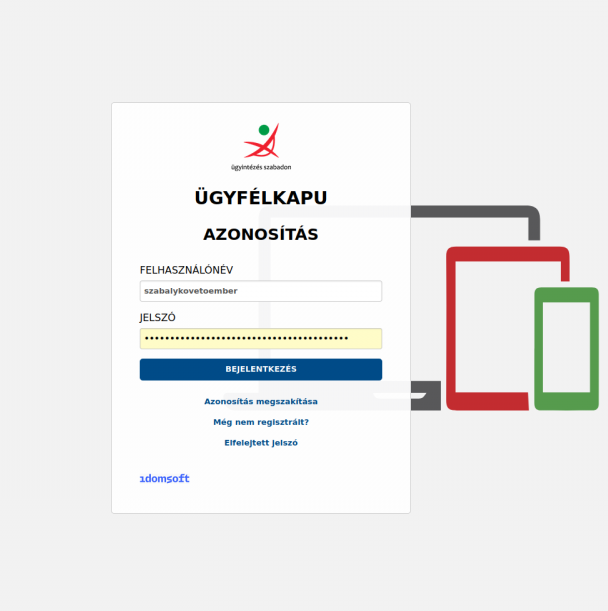

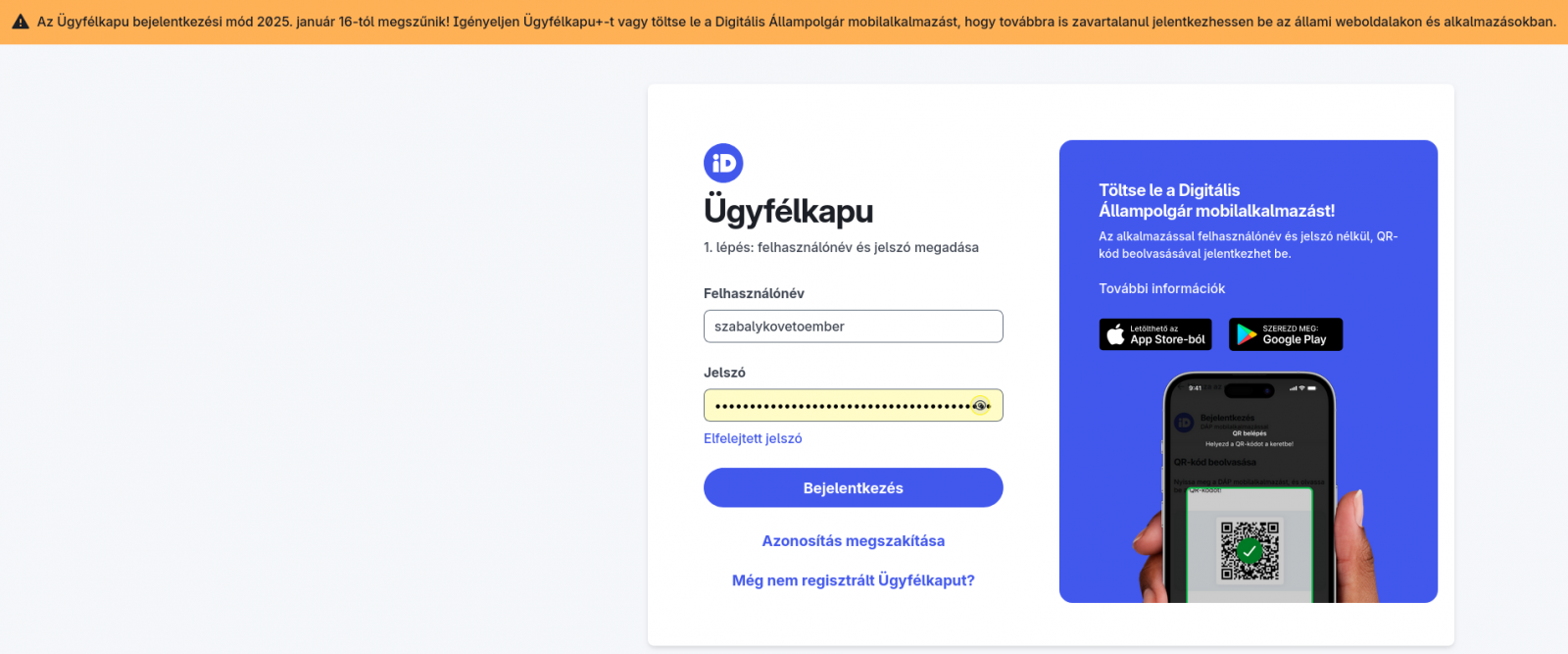

- Az Ügyfélkapu-ra lépjen be a „Felhasználónév” és „Jelszó” megadásával:

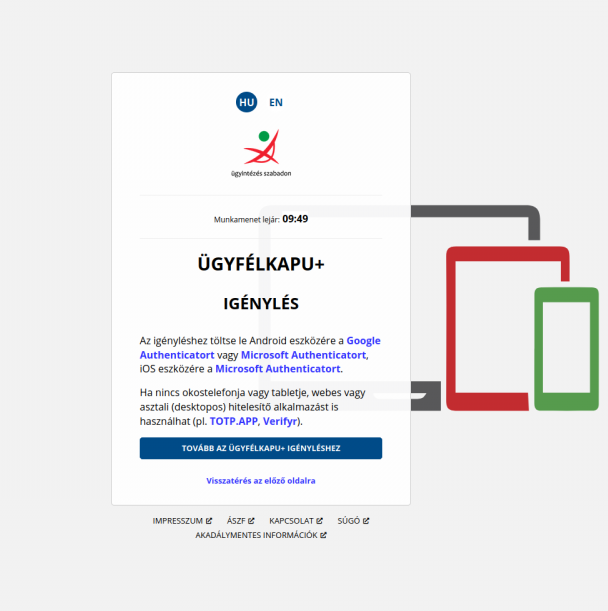

- Az emelt szintű azonosítás szolgáltatáshoz tartozó kulcsot az „Ügyfélkapu+ igénylése” funkcióra kattintva igényelheti:

- Majd kattintson a „Tovább az Ügyfélkapu+ igényléshez” gombra:

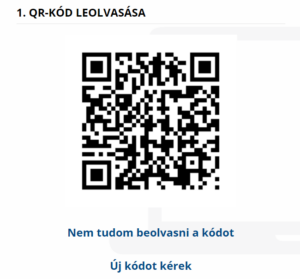

- A megjelenő oldalon leolvasható a QR-kód - mobiltelefonnal, de most válassza a:

„Nem tudom beolvasni a kódot”

lehetőséget. Ez kód bizalmas információ, biztonságos helyre jegyezze fel, és akár helyezze el páncélszekrénybe, és majd használja a „Titkos kulcs”-ként.

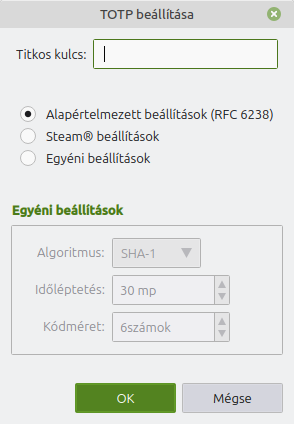

Most térjen vissza a KeepassXC alkalmazáshoz, és az előzőleg létrehozott Állam csoportot válassza ki. Ebben pedig Plusz eszköztár gombbal („Új bejegyzés hozzáadása”), amelynek a gyorsbillentyűje a „Ctrl+N”, vagy a „Bejegyzések” menü „Új bejegyzések” menüpontjával, esetleg a jobb oldali területen jobb gombbal kattintva, a megjelenő helyi menüből kiválasztva a „Új bejegyzés” lehetőséget létrehozhatja a kíván új bejegyzést, jelen esetben ez egy egyszer használatos jelszó, egy TOTP bejegyzés lesz.

Adja meg a bejegyzés címét, például „Ügyfélkapu+”, esetleg címkéket is megadhat a későbbi könnyebb keresés érdekében.

Kattintson a „Bejegyzések” menüpontra, majd válassza ki a „TOTP” almenüt.

Másolja be azt a kódot, amit a QR-kód megjelenése után a „Nem tudom beolvasni a kódot” gombra kattintva kapott meg, és mentse el ezt a bejegyzést. Ezzel már elkezdőik a hat számjegyből álló belépési kódok létrehozása. A belépési kódok használatának módszerei:

- Vagy kattintson a

gombra, az idő alapú kód megjelenítéséhet, amelyet be kell gépelnie az Ügyfélkapu+ bejelentkezési felületére

gombra, az idő alapú kód megjelenítéséhet, amelyet be kell gépelnie az Ügyfélkapu+ bejelentkezési felületére - Vagy a „TOTP másolása” lehetőség, csak az egyszer használatos kódot másolja (Ctrl+T billenytűkombináció)

- Vagy a „Jelszó és TOTP másolása” a jelszót, majd az egyszer használatos kódot másolja (Ctrl+Shift+T billenytűkombináció)

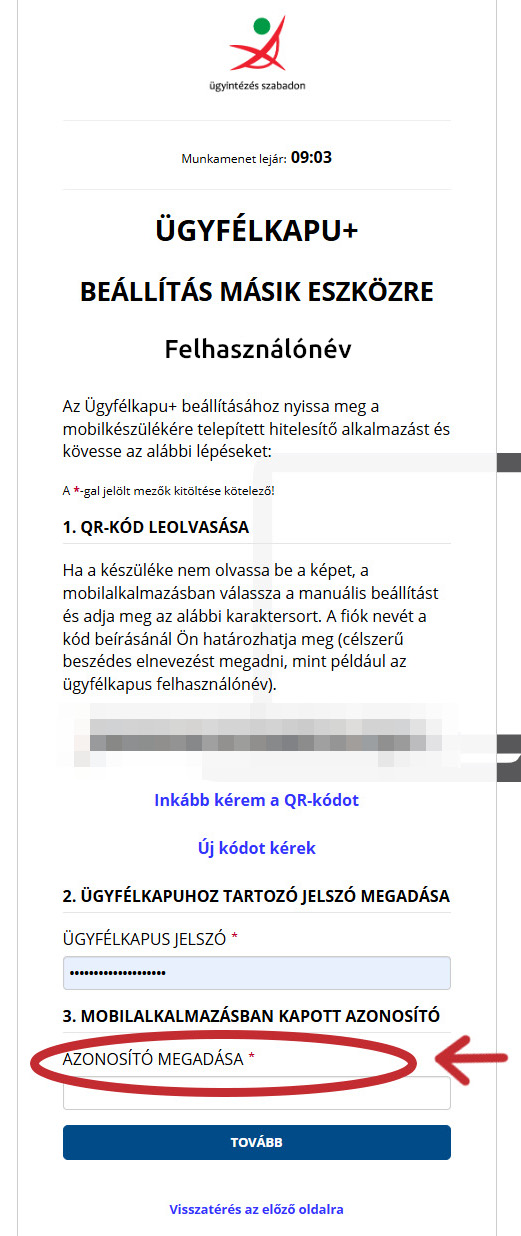

Térjen vissza az Ügyfélkapu+-hoz és a jelszava megadásával, majd az alatta lévő mezőbe a generált kód bemásolásával lépjen tovább.

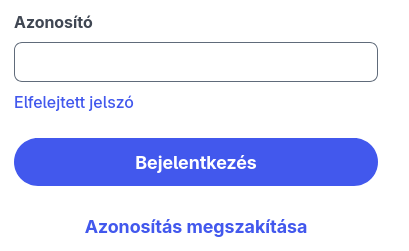

- Adja meg az ügyfélkapus jelszavát és mobiltelefon által generált hat számjegyből álló kódot az „Azonosító megadása” mezőbe.

- Kattintson a „Tovább” gombra.

- Jegyezze fel, és mentse el a vész törlőkódot. Fontos, hogy ezután jelölje be (pipálja ki, pitykézze be) a „Fenti törlőkód mentéséről gondoskodtam” jelölőnégyzetet.

- Kattintson a „Befejezés” gombra.

Ezzel elkészült az Ügyfélkapu+ beállítással. Ha nem sikerülne a most ismertetésre kerülő módszerrel az Ügyfélkapu+ segítségével bejelentkezni, akkor ismételje meg a fentebb leírt műveleteket. A KeepassXC programban bármikor létre tudja hozni a belépéshez szükséges hat számjegyű, idő alapú kódot az Ügyfélkapu+ bejelentkezéshez.

A bejegyzésnél a jelszót is meg tudja adni, és a KeepassXC alkalmazásból ezt a későbbiekben ki tudja másolni az Ügyfélkapu+ weboldalra. Az éppen aktuális, 30 másodpercig érvényes kód megjeleníthető vagy másolhatóvá válik a programból, ismétlésként, ezek a módszerek állnak a rendelkezésére:

- Vagy kattintson a

gombra, az idő alapú kód megjelenítéséhet, amelyet be kell gépelnie az Ügyfélkapu+ bejelentkezési felületére

gombra, az idő alapú kód megjelenítéséhet, amelyet be kell gépelnie az Ügyfélkapu+ bejelentkezési felületére - Vagy a „TOTP másolása” lehetőség, csak az egyszer használatos kódot másolja (Ctrl+T billenytűkombináció)

- Vagy a „Jelszó és TOTP másolása” a jelszót, majd az egyszer használatos kódot másolja (Ctrl+Shift+T billenytűkombináció)

A bejelentkezés menete az Ügyfélkapu+ (plusz) szolgáltatással

- A kétfaktoros belépés után az Ügyfélkapu+ (plusz) bejelentkezési képernyője:

- Ezek után a bejelentkezés ugyanúgy a „Felhasználónév” és „Jelszó” megadásával történik, bár egy újabb fajta azonosítási ablakban:

- A „Bejelentkezés” gombra kattintva egy újabb ablak jelenik meg, amelyben felül az előbb megadott Felhasználónév van, alul pedig a hat számjegyű „Azonosítót” kell megadni, majd a „Bejelentkezés” gombra kattintani. Itt kell megadni az imént a KeepassXC programban elkészült 30 másodpercenként automatikusan újra és újra készülő 6 számjegyből álló azonosítókódot. Amennyiben a kód már lejáróban van, akkor érdemes azt a pár másodpercet megvárni, és az újonnan megjelenő kódot megadni.

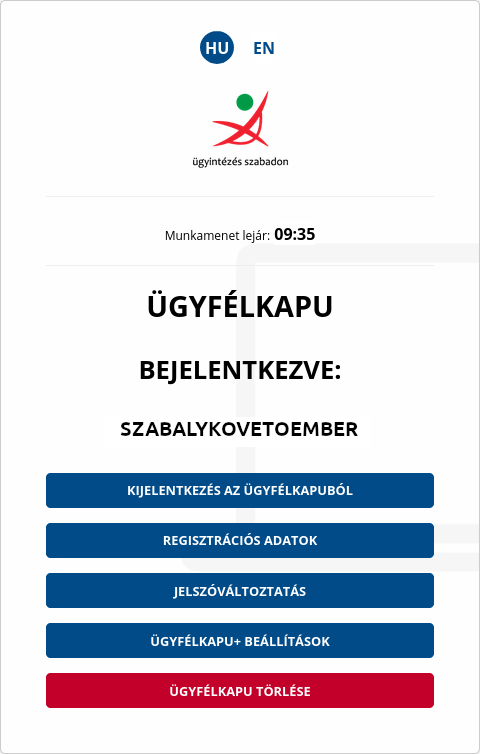

- Sikeres bejelentkezés után elérhető az adott szolgáltatás, illetve az Ügyfélkapu plusz kezelőfelülete:

Kódok átvitele eszközök között

Könyvelők és adótanácsadók számára, továbbra is a meghatalmazás megoldás javasolt, amennyiben ez nem elkerülhető, vagy több eszközön használná a belépési kódokat, akkor átviheti a kódot, vagy kódokat több, más eszközre is. A belépési kód az idő és az előzőekben elmentett „titkos kulcs” alapján generálodik minden 30 másodpercben.

- A 2FAS Authenticator és az Aegis Authenticator képes megjeleníteni a titkos kulcsot, és be is gépelhető ezekbe az alkalmazásokba a „titkos kulcs” („secret key”). Így a titkos kulcs egyik eszközről kiolvasva, egy másik eszközre beírva a „titkos kulcs” átvihető az eszközök között.

- 2FAS Authenticator alkalmazásban titkos kulcs megjelenítése:

- Az alkalmazás főképernyőjén hosszan érintse meg az átvinni kíván kódot.

- Az alul megjelenő lehetőségek közül válassza az „Edit” lehetőséget.

- A „titkos kulcsot” a „Secret key” mezőben találja, megjelenítéséhez kattintson a mező jobb szélén lévő szem ikonra.

- 2FAS Authenticator alkalmazásban titkos kulcs felvétele, új kódgenerálás felviteléhez:

- Az alkalmazásban koppintson a jobb alul található „+” jelű gombra, majd a koppintson „Enter the secret key manually” lehetőségre.

- Adja meg a szolgáltatás nevét a „Service name” mezőben és a tikos kulcsot a „Secret key”.

- Mentse el a beállításokat az „Add service” gombra kattintva.

- Így a kód megjelenik a második eszközön is.

- Aegis Authenticator alkalmazásban titkos kulcs megjelenítése:

- Az alkalmazás főképernyőjén hosszan érintse meg az átvinni kíván kódot.

- A felül megjelenő lehetőségek közül válassza a bejegyzés szerkesztését, amely egy ceruza ikon.

- Kattintson a „Speciális” („Advanced”) lenyíló menüre. A „titkos kulcsot” a „Titok” („Secret”) mezőben találja, megjelenítéséhez kattintson a mező jobb szélén lévő szem ikonra.

- Aegis Authenticator alkalmazásban titkos kulcs felvétele, új kódgenerálás felviteléhez:

- Az alkalmazásban koppintson a jobb alul található „+” jelű gombra, majd a koppintson „Kézi megadás” („Enter manually”) lehetőségre.

- Adja meg a szolgáltatás nevét a „Név” („Name”) mezőben és a tikos kulcsot a „Titok” („Secret”).

- Mentse el a beállításokat a jobb felső sarokban található „Mentés” („Save”) gombra kattintva

- Így a kód megjelenik a második eszközön is.

- Aegis Authenticator alkalmazásban importálási és exportálási lehetőségek:

- Egy titkos kulcs másolása:

- Egyetlen Ttikos kulcs exportálásához az alkalmazás főképernyőjén hosszan érintse meg az átvinni kíván kódot.

- A felül megjelenő lehetőségek közül válassza a bejegyzés szerkesztését, amely egy QR-kód formájú ikon.

- A bejegyzések másolása képernyővel leolvashatóvá válik az adott titkos kulcshoz tartozó QR-kód.

- Több titkos kulcs másolása

- Az alkalmazás jobb felső részén lévő három pöttyre koppintva, elérheti a „Beállítások” („Settings”) menüt. A „Beállítások” („Settings”) menüre koppintva válassza ki az „Importálás és exportálás” („Import & Export”) lehetőséget. Itt:

- Importálhat számos más alkalmazásból;

- Létrehozhat a Google Authenticátorral kompatibilis QR-kódot, amelyet beolvashat egy másik eszközön a Google Authenticátorral.

- Importálhat az Aegis Authenticator által létrehozott fájlból, és exportálhat az Aegis Authenticator formátumú fájlba

- Az alkalmazás jobb felső részén lévő három pöttyre koppintva, elérheti a „Beállítások” („Settings”) menüt. A „Beállítások” („Settings”) menüre koppintva válassza ki az „Importálás és exportálás” („Import & Export”) lehetőséget. Itt:

- Egy titkos kulcs másolása:

- 2FAS Authenticator alkalmazásban titkos kulcs megjelenítése:

- A Google Authenticator is képes eszközök között átvinni a kódot, ehhez:

- Mindkét mobiltelefonon a megnyitott Google Authenticator alkalmazásnál koppintson a hamburger (≡) menüre (három vízszintes vonal) és válassza ki a „Kódok átvitele lehetőséget”.

- Ezután a következőleg megjelenő képernyőn válassza a belépést tartalmazó elsődleges eszközön válassza a „Kódok exportálása” lehetőséget.

- Az elsődleges eszközön törölje a kijelöléseket (ha több belépés van már tárolva a készüléken), és csak az átvinni kíván egy belépési kódgenerálást jelölje ki.

- Az elsődleges eszközön megjelenik a QR-kód, amelyet a második eszközön kell beolvasni.

- A másik készüléken pedig a „Kódok importálása” lehetőséget és olvassa be a QR-kódot.

- Így a kód megjelenik a második eszközön is.

- Ezután a következőleg megjelenő képernyőn válassza a belépést tartalmazó elsődleges eszközön válassza a „Kódok exportálása” lehetőséget.

Mit jelent a kétlépcsős (kétfaktoros) azonosítás?

Az emelt szintű kétlépcsős azonosítás célja, hogy emelje az elektronikus azonosítás biztonsági szintjét és támogassa a biztonságtudatos felhasználók, illetve szolgáltatók igényeit. Az azonosítási mód lényege, hogy a széles körben elterjedt és általánosan használt jelszó alapú, egyfaktoros azonosítási módot kiegészítse egy következő faktorral. Ezt a második faktort több eszköz és módszer is biztosíthatja. Jellemző példa ilyen eszközre egy laptopon található ujjlenyomat olvasó vagy egy, csak az adott felhasználó birtokában lévő eszközhöz köthető és rövid ideig érvényes, egyszer használatos jelszó.

Ön tehát a kétfaktoros azonosítás használatával a meglévő felhasználónév és jelszó mellett egy harmadik adat segítségével azonosíthatja magát. Ez utóbbi az ügyfélkapus azonosítás esetében egy mobil eszközre telepíthető hitelesítő alkalmazás által generált kód.

Miért jó a kétlépcsős azonosítás?

Az emelt szintű kétfaktoros azonosítási móddal elérhetőek lehetnek olyan szolgáltatások, rendszerek is, ahol a szolgáltató megköveteli a magasabb azonosítási szintet.

Az Ügyfélkapus azonosításnál Ön egyéni igénye alapján élhet a magasabb azonosítási szint, az Ügyfélkapu+ használatával. Ennek egyik előnye, hogy abban az esetben, ha illetéktelen személy hozzájut az ügyfélkapus felhasználónevéhez és jelszavához, a második faktornak köszönhetően ezek birtokában sem fog tudni bejelentkezni az adott szolgáltatásba.

Hogyan működik az Ügyfélkapu+ emelt szintű, kétfaktoros azonosítása?

A szolgáltatásban a második faktort egy, a felhasználó birtokában lévő mobil eszköz (telefon, táblagép) által biztosított egyszer használatos jelszó biztosítja.

Az Ügyfélkapu esetében ez azt jelenti, hogy a felhasználónak bejelentkezéskor az ügyfélkapus felhasználói nevén és jelszaván kívül egy, a mobiltelefonra telepített Hitelesítő (Authenticator) alkalmazással generált egyszer használatos és 30 másodpercenként frissülő kódot is meg kell adnia. Az autentikátor használatához nincs szükség internetre: az alkalmazás az ideiglenes kódot a saját belső ideje alapján számolja ki.

Mobil eszköz, illetve okostelefon hiányában lehetőség van webes felületről elérhető hitelesítő alkalmazást használni (TOTP.APP - https://totp.app/?tpl=std). Ezt kizárólag abban az esetben ajánlják, amennyiben más személy nem férhet hozzá az Ön által használt Laptophoz vagy asztali számítógéphez.

Hozzászólások

szuper segítséget adott a cikk

Beküldte winnie -

Értékelés:

kami911, szuper segítséget jelent ez az infódús cikked, bár még így is vannak megakadásaim. Én az ismertetőd alapján (meg a guglis találatok turkálása után) a portable KeePassXC mellett döntöttem. Elsőre mindjárt bukta lett, mert az aktuális 2.7.9-Win64 verzió azt se mondta, h bakfitty ("silet chrash"). Ezután a telepítőset is próbáltam, dettó. Nem adtam fel, megint turkáltam guglival (is), mire kiderült, h ez a verzió nélkülözi a "MSVC Redistributable" megfelelő(?) példányát.

Letölt + install + újratelep: "portable KeePassXC 2.7.9-Win64". E több órás nyűg után (e pillanatban) próbálom a KeePassXC használatába beleásni magam, elsőre (nekem) nem eléggé "adja magát". +fejteni kell. Aztán szokni. És kipróbálni vmi ideiglenes tesztfiókkal (yaho, gmail, proton, stb.), mert nem szeretném kizáratni magam az ügyfélkapuról - ha vmit elbaltáznék.

kami911, kissé zavaró, h ez a cikked 1más után kétszer is +jelent (bár ismétlés a tudás anyja); először: https://linuxmint.hu/hir/2024/11/okostelefon-nelkul-vagy-asztali-szamitogepen-mutatjuk-az-ugyfelkapu-plusz-megoldast. Merthogy itt is a keresővel is próbáltam összelapátolni az összes fellelhető infót erről az átkozott diktatórikus ügyfkapu+ átállásról.

szuper segítséget adott a cikk

Beküldte kami911 -

Értékelés:

Köszönöm a visszajelzését! Nagyon örülök, hogy hasznosnak találtad a cikket, még ha az első lépések nehézségeket is okoztak. A KeePassXC kapcsán teljesen érthető, hogy az MSVC Redistributable hiánya sok bosszúságot okozott. Az ilyen hibák sajnos gyakran kimaradnak az egyszerűsített telepítési útmutatókból, most beleírom. Örülök, hogy végül sikerült megoldania a problémát!

A KeePassXC használatának elsajátítása valóban igényel egy kis időt és gyakorlást.

A cikkek duplikációja azért történt, hogy jobban fókuszba kerüljenek az információk, különös tekintettel az ügyfélkapu+ átállás szoros határidejére. Ezáltal szeretném biztosítani, hogy minél több emberhez eljussanak ezek a létfontosságú információk.

Ha bármilyen további kérdésed lenne vagy elakadtál lenne, kérem, jelezd, és szívesen segítünk! Még egyszer köszönöm a türelmét és az értékes visszajelzésedet!

szuper segítséget adott a cikk

Beküldte winnie -

Értékelés:

kami911, élek a felajánlott segítséggel, és kérdéseim:

1) Jól sejtem, h a mobilos hitelesítő progik (aka "appok") helyben, azaz magában a (mobil)kütyüben eltárolják a titkos kulcsot? (Esetleg más kapcsolódó adatot is?) Hiszen különben hogyan tudnák generálni a belépési kódot (aka "azonosítót") - internet nélkül? Ha eltárolják, akkor miért is biztonságosabb/megfelelőbb a kütyüs app, mint a normális számítógépes megoldások? (Sajnos a kütyün - nekem - nehezebb ellenőrizni, h 1-1 appok hova "petéznek le", többnyire millió, köztük admin joggal is blokkolt helyekre szemetelnek.) Ma már a kütyüket is vígan meghekkelek, nem csak a - nehezebben ellopható/elveszíthető normális sz. gépeket. Ráadásul utóbbiakhoz kiforrottabb (és sztem szakszerűbben fejlesztett) védelmi sw-k vannak.

2) A kütyüs kódgenerálás repülőgépes (kommunikáció nélküli) módban is műxik? (Úgy gondolom, igen, bár megpróbálom a tabletemen pl. a freeOTP progival letesztelni.)

3) Az ismertetőidből erősen hiányolok 1-1 fontos infót: az általad ajánlott - főleg kütyüs - progik milyen verziószámú OS alatt tudnak működni? (engem az Andriod érdekel, mert főleg az bőszít, ha amiatt kényszerítenének a diktátorok új kütyü vásárlására, hogy már régi az OS verziójuk, amiken a hitelesítő appok már nem futnak. Bevallom, a ~10 éves (amúgy "okos") mobiltelómon 4.2.2, a ~8 éves tabletemen:5.1.1 Andriod van, amik eddig az én céljaimhoz pont megfeleltek. És ha most csakis a diktátorok miatt kellene ezeket beújítanom 100 ezres nagyságrendű beruházással, hát rendesen háborognék. És a guglis találatok, és a gugli által adott ismertetők (még állambácsi által nyújtott segédletek) zöme is nélkülözi ezt a zsebbevágó infót.

----------

Még nem vágtam bele éles 2FA műveletekbe, még éles-tesztbe se, szorongva halogatom, mint a fogorvoshoz menést :-)

Köszönöm előre is a válaszokat. Egyébként nyugodtan tegezhetsz :-)

szuper segítséget adott a cikk

Beküldte T.István -

Értékelés:

1) Jól sejtem, h a mobilos hitelesítő progik (aka "appok") helyben, azaz magában a (mobil)kütyüben eltárolják a titkos kulcsot? (Esetleg más kapcsolódó adatot is?) Hiszen különben hogyan tudnák generálni a belépési kódot (aka "azonosítót") - internet nélkül? Ha eltárolják, akkor miért is biztonságosabb/megfelelőbb a kütyüs app, mint a normális számítógépes megoldások?

Igen, akár a mobilos, akár a PC-s app eltárolja a titkos kulcsot, vagy annak a sóját, (a só egy szakkifejezés ebben az esetben)

(a generált belépési kód is só amúgy)

Akkor biztonságos a kütyüs app. ha azon nincsenek eltárolva a bejelentkezési adatok. És fordítva. Tehát ha bármelyiket kompromittálják, a belépéshez szükséges adatoknak csak a felét találják meg, ez lenne a lényeg.

2) A kütyüs kódgenerálás repülőgépes (kommunikáció nélküli) módban is műxik? (Úgy gondolom, igen, bár megpróbálom a tabletemen pl. a freeOTP progival letesztelni.).)

Jelen esetben igen, ennél a megoldásnál nincs szükség internet kapcsolatra a kód generálásához. Számos 2FA megoldás létezik, a fentihez hasonló olyan is, amihez nem kell titkos kulcsot megadni, mert az app maga generál egyet a telepítéskor, de van olyan megoldás is, főleg a bankoknál, amihez kell internet kapcsolat, mert a sikeres hitelesítés tényét el kell küldeni.

3) Az ismertetőidből erősen hiányolok 1-1 fontos infót: az általad ajánlott - főleg kütyüs - progik milyen verziószámú OS alatt tudnak működni? (engem az Andriod érdekel, mert főleg az bőszít, ha amiatt kényszerítenének a diktátorok új kütyü vásárlására, hogy már régi az OS verziójuk, amiken a hitelesítő appok már nem futnak. Bevallom, a ~10 éves (amúgy "okos") mobiltelómon 4.2.2, a ~8 éves tabletemen:5.1.1 Andriod van, amik eddig az én céljaimhoz pont megfeleltek. És ha most csakis a diktátorok miatt kellene ezeket beújítanom 100 ezres nagyságrendű beruházással, hát rendesen háborognék. És a guglis találatok, és a gugli által adott ismertetők (még állambácsi által nyújtott segédletek) zöme is nélkülözi ezt a zsebbevágó infót.

Egyfelől ebben az esetben a puding próbája az evés, meg kell próbálni az app telepítését, ha az azt mondja, túl régi a rendszer, akkor másikat kell kell próbálni. Másfelől az appok leírásában szokott szerepelni a minimális android verzió.

Harmadrészt meg kicsit zavaros a dolog, a 10 éves telefonokon minimum 8-as, de sok olyan van, ami később tudta magát 9-es androidra frissíteni, ezért nem értem a 4-es androidot, hacsak nem arról van szó. hogy 10 éve használtan vetted. Ha megy rajta az internet, és tudsz rá appot telepíteni, az is ellentmond ennek, mert ma már 4G képes telefonokkal lehet ilyent meglépni. Nekem is 10 éves telóm van, a páromnak is egyik a kettőből ilyen, az frissült 9-es androidra (az enyém még 8-as).

szuper segítséget adott a cikk

Beküldte winnie -

Értékelés:

T.István , köszönöm a kimerítő választ. Segítségeddel ma is tanultam vmit: "Só"(Salt) - ezzel a fogalommal eddig elkerültük egymást, a titkosítás mélyrétegeibe nemvolt szerencsém elmerülni (még?). A gugli volt hozzá a másik segédem: magyarul szinte semmit, de angolul jó sokat mutatott. Bár arra még nem leltem a magyarázatot, h honnan ez az elnevezés, pedig nagyon érdekelne, h kinek az agyából pattanhatott ki. Futólag mintha a Pepper fogalom is a látóterembe került volna közben. Hiába, a titkosításnak van sava-borsa :-)

OS verzió vs appok: igen, látom a guglijátszótéren az appoknál - jó esetben - ott van a hozzájuk való OS verziószámot, ámde pl. a FreeOTP-nél a 6.0+ van ott, holott letöltöttem, telepítettem, kipróbátam, és vígan fut az 5.1.1 Andriod-os tabletemen. Bár az app az 1.5(17)-es verziószámot írja ki, holott a guglijátszótéren a 2.0.4-et, így most gőzöm nincs, mit és honnan töltött le nekem az Evozi.com. Merthogy ha van rá mód, kikerülöm az eDiktátorokat, és nekem eddig megfelelt az így letöltött néhány apk. (Letöltés után rakom át az apk fájlt a rendes gépről a kütyüre, és utána installálom az adott könyvtárból)

Az más kérdés, h ez a FreeOTP nekem nem lenne jó, mert pl. nem hordozhatók az adatai (export/import aka backup/restore funkciók nincsenek) - ha mobillal akarnám használni a 2FA-t, vagy rákényszerítenének. Továbbra is a KeePassXC a jelöltem, bár még talán kipróbálom a Verifyr-t is.

Appok próbálgatása: amúgy igazad van, csakhogy ezek a slendrián appok összevissza szemetelik a telóm tárhelyeit, pl. nem mondhatom meg, hova települjön, rosszabb esetben azt se tudom, hova rakja magát (és különféle szemeteit), mint pl. a FreeOTP-t se látom sehol a TotalCommanderemmel - talán valami rejtett helyeken van (végülis mi közöm hozzá, mi hol van a gépemen, neme?), továbbá az uninstall ott szokta hagyni sokfelé a szemeteit - törölhetem manuálisan, ha 1általán tudom, hol vannak. Rosszabb esetben más appok, akár az OS működésébe is berondíthat.1 szóval: csínján bánok a próbálgatással.

Android verzió: nos, én (ha megengedett,) minden gépemen, kütyümön kapásból letiltom az automatikus frissítéseket, mert voltak már eseteim, h 1-1 új verzió elcseszte az OS-t és/vagy más progik működését. Akkor frissüljön 1 sw, amikor én akarom, legalább előtte tudok backupolni, felkészülni az incidensekre. Andriodra viszont manuálisan se mertem frissíteni, amióta csak megvannak a kütyüim, mert ott szinte semennyire sincs kezemben az irányítás, ami rendes nagy sz.gépen azért 90+ %-ban mondható el. Pl. Lejönne egy olyan OS verzió, ami már a kissé koros HW-n (kütyü-vason) nem (rendesen) müxik, és esetleg az egész OS-t és/vagy más progikat is hazavágja, oszt jó napot.

Ennyit a fjordokról :-)

Érkezik: e-mail, mint 2. faktor - állítólag

Beküldte winnie -

Értékelés:

Állítólag 14-én (holnapután) beindítják az e-mailes hitelesítést, és akkor a magyar embereknek mégsem kell

- beruházniuk új mobilkütyü vásárlásába, vagy

- ezt kikerülő utak/módok utáni nyomozásra vesztegetni a drága idejüket, és

- angolul tanulniuk és

- új (amúgy másra nem használt) célszoftvereket letölteniük, használatukat megtanulniuk

1-2 hír is megjelent, pl: https://index.hu/belfold/2025/01/09/ugyfelkapu-plusz-regisztracio-hasznalat-kisokos-bejelentkezes-okoseszkoz-nelkul/ , bár ezekben (még) nincs időpont. Egy barátom már kapott hivatalos levelet az illetékes .gov.hu-ról (hacsak nem adathalász kamulevél), h 14-én már e-mail is megadható 2.faktorként a ügyfélkapu+ -ra való átregisztráláshoz. Én még nem kaptam levelet. Kérdés, h várjak-e még erre? Mert ki tudja, h mennyire lesz működőképes, pláne ilyen lóhalálában összefércelt megoldás esetén. És még a végén két szék között a pad alá esek, oszt jó napot.

Érkezik: e-mail, mint 2. faktor - állítólag

Beküldte kami911 -

Értékelés:

Én eleve beállítanám és mindenkit erre buzdítok.

Érkezik: e-mail, mint 2. faktor - állítólag

Beküldte winnie -

Értékelés:

Képzeld, vannak nem kütyü hívők, akik nem tudják/akarják évente újra cserélni a kügyüiket. Fentebb 2 kommentemben is részletesen e-cseteltem, mi bajom van a kütyükkel, nem akarom újra idemásolni a sok szöveget. A 2FA-nak is megvannak a gyenge pontjai, a kütyüs módszernek még inkább. Amíg nem erőszakolnak meg a kizárólagosan kütyüs 2FA-val (ahogy a magyar állambácsi most +próbálta), én nem óhajtok kütyün semmi olyat használni, amihez belépési (sőt egyéb szenzitív) adatokat kell megadni (levél, bank, stb.) Nagyobb lenne a veszteségem kütyü-incidens esetén, mint a nyereségem azzal, h (esetleg) egyszerűbb, kényelmesebb használni mindenféle ügyekhez. Igen, maradi vagyok: telefonon telefonálni kívánok (+sms), tableten meg csakis tartalomfogyasztó (böngésző, olvasó, információszerző) vagyok. Egy darabig böngésztem Mobiltelóval az interneten, de milyen az már: kulcslukon nézegetni a világot? Ennél legalább a tablet jobb 1 fokkal.

Érkezik: e-mail, mint 2. faktor - állítólag

Beküldte kami911 -

Értékelés:

két eszközre is felrakhatod, mentést is csinálhatsz, a titkos kulcsot is felvésheted. Van pár megoldás - ha meg akarod oldani.

Érkezik: e-mail, mint 2. faktor - állítólag

Beküldte Margarita -

Értékelés:

DE mit kell azon bármit megoldani, hogy kapok egy hatjegyű számot az egyik ablakban, és belemásolom a másik ablakba?

Ezzel kellett volna kezdeni, és nem mindenféle aggályos appokat telepíttetni, és rettegésben tartani a népet, hogy mi lesz, ha telefont cserél...

Érkezik: e-mail, mint 2. faktor - állítólag

Beküldte kami911 -

Értékelés:

lehetett volna oktatá, ezzel kapcsolatban is, csak másra kell a pénz.

Érkezik: e-mail, mint 2. faktor - állítólag

Beküldte winnie -

Értékelés:

Kedves Kami911, lehet, h nem voltam eléggé érthető (vagy nem nézted vissza, miket irkáltam): részemről megoldottam a problémámat: e-mailes 2FA-val pluszosodtam, és ezzel semmi gondom (nincs/nem volt). A letöltött/kipróbált kütyüs hitelesítő progit parkolóra tettem 1előre. A desktopos kiválasztottam, a portable KeePassXC itt van a gépemen kéznél, készenlétben, az egyik webes levelezőnél (amin "tanultam" a haszálatát), 1előre még használom is. Ha netán az e-mailes 2FA-t elvenné tőlünk a 6alom - mert 1 nap arra ébred, h a népet ismét élvezet lenne +szívatni -, akkor előveszem a KeePassXC-t.

Ámde, ha a 6alom 1xcsak úgy döntene, h csak azért is még jobban +szívatná a kis szerencsétlen, magukra vigyázni nem tudó állampolgár-gyerekeket (is) a kizárólagos kütyüs 2FA-val (mert hát ha szívatás, hát legyen egészen az), akkor majd kitalálok vmit, pl tüntetést szervezek, v ilyesmi. És közben bízom abban, h az internet szabad szellemű népe, köztük főleg az informatikusok & sw fejlesztők csak-csak találnak vmi kiskaput, ismét. Persze a 6alom - mert nem szeret alulmaradni, hisz ez a lényege - bevezethet bármily szankciót, pl. az általa kreált büntetőtörvénnyel sújthat le a renitensekre, vagy csak ellehetetleníti a kütyütlen megoldásokat. A 6alomnak minden eszköz a kezében van az alattvalók szívatására - ezért ilyen nagy a tülekedés a 6almi kiváltságok +szerzésére.

Érkezik: e-mail, mint 2. faktor - állítólag

Beküldte winnie -

Értékelés:

Azért ennél bonyolultabb a dolog, mint egyik ablakból átmásolni egy másikba egy 6jegyű számot. Mindenképp kell 1 kódgenerátor progi (aka hitelesítő, aka app, aka sw), amiben az ÜK leírásai által megadott paraméterekkel kell beállítani egy tételt (aka bejegyzés, aka account), ami alapján a kódgeneráló progi ugyanazzal az algoritmussal ad ki N mp-enként egy 1x használatos kódot. És azt kell átmásolni. Kütyü esetén kézzel, desktopos generáló esetén copy-paste-tal is lehet - feltéve, h ugyanazon a gépen van a hitelesítő (otp app) és a hitelesítendő (ÜK-login). Az lenne biztonságosabb, ha a desktopos kódgenerálót egy másik gépről használjuk, mint az ÜK-t, de ez a módszer a tömegek esetén nem (sem) életszerű.

De az egész baj gyökere, h a 6alom lényegében nem kommunikálta (időben) ennek az egész hitelesítésnek a mibenlétét/alapelvét, holott nagyon 1szerűen, konyhanyelven meg lehetett volna értetni az 1szerű népekkel a működési elvét, hiszen sokan használnak már régóta különféle 2FA-t: pl. bankoláshoz, biztosítóknál, stb. (Nekem pl. hard tokenem van, én igazán erre esküszöm. Persze ma már mindent "okosítanak", miáltal minden meghekkelhető, feltörhető, lehalászható.)

Itt pl.: http://www.protectimus.com/blog/totp-algorithm-explained/ 1-2 ábra olyan szemléletes, h rápillantásra könnyen megvilágosodhat az ember, persze az angoltudás itt is nagy segítségre van. Kár, h kicsit későn találtam rá, miután már ~1 hónapja könyékig turkáltam a neten, millió találatot átnézve - mire rájöttem, h az ÜK útmutatói jól félrevezettek, összezavartak, és azt hittem, vmi egészen ismeretlen módszert kéne megértenem.