A RansomHouse egy váltságdíj szolgáltatásként biztosított (RaaS) bűnözői tevékenység, amely 2021 decemberében jelent meg, és kettős kényszerítési taktikákat alkalmaz. 2022 májusában a csoport egy külön áldozati kényszerítő oldalt hozott létre a dark weben. Bár a RansomHouse banda nem volt olyan aktív, mint a hírhedtebb csoportok, mint a LockBit, az ALPHV/Blackcat, a Play vagy a Clop, a Trellix jelentései szerint tavaly egész évben nagyobb méretű szervezeteket célozott meg.

A váltságdíjas eszközök célkeresztjében (Trellix)

MrAgent vs. ESXi

A váltságdíjat szedő csoportok az ESXi szervereket célozzák, mert ezek virtuális gépek telepítésére és kiszolgálására szolgálnak, amelyek általában értékes adatokat tartalmaznak, így a későbbi kényszerítési folyamat során lehet hatásosabban lehet felhasználni. Az ESXi szerverek gyakran kritikus alkalmazásokat és szolgáltatásokat futtatnak a vállalkozások számára, beleértve az adatbázisokat és az e-mail szervereket is, így a váltságdíjas támadás okozta működési zavar maximalizálódik.

A Trellix elemzői együttműködve a Northwave-vel egy új bináris fájlt fedeztek fel, amelyet a RansomHouse támadásokhoz használnak, és amely úgy tűnik, hogy kifejezetten az ESXi rendszerek elleni támadások automatizálására lett tervezve. A mintát először a kutató Florian Roth fedezte fel, míg a MalwareHunterTeam volt az első, aki 2023 szeptemberében tweetelt róla.

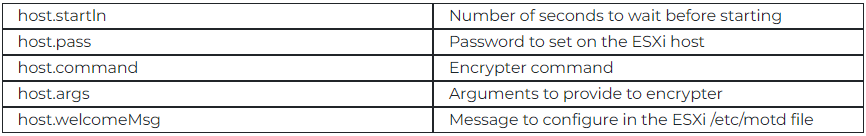

Az MrAgent alapvető funkciója a gazda rendszer azonosítása, a tűzfal kikapcsolása, majd a váltságdíj-titkosító folyamat automatizálása több hipervizoron keresztül egyszerre, kompromittálva az összes kezelt virtuális gépet. Az eszköz támogatja az egyedi konfigurációkat a váltságdíj titkosító telepítéséhez, amelyeket közvetlenül a parancs- és ellenőrzési (C2 - Command Center) kiszolgálótól kap meg.

Ezek a konfigurációk magukban foglalják a jelszavak beállítását a hipervizoron, a titkosító parancs és annak argumentumainak konfigurálását, az egy titkosítási esemény ütemezését és a hipervizor használó számára megjelenő üdvözlő üzenet megváltoztatását (a váltságdíj értesítés megjelenítésére).

Egy tipikus konfiguráció példája Tipikus MrAgent konfiguráció (Trellix)

Az MrAgent képes a C2-től kapott parancsok helyi végrehajtására hipervizoron, fájlok törlésére, aktív SSH-munkamenetek eldobására a titkosítási folyamat során fennakadások megakadályozása érdekében, és információ visszaküldése a futó virtuális gépekről. A tűzfal kikapcsolásával és a nem-root SSH-munkamenetek eldobásával az MrAgent minimalizálja az adminisztrátorok észlelésének és beavatkozásának esélyét, miközben egyszerre növeli a támadás hatását az összes elérhető virtuális gép célozásával.

A Trellix szerint észlelt egy Windows verziót az MrAgentről, amely ugyanazt az alapvető funkcionalitást tartja meg, de olyan operációs rendszer-specifikus adaptációkat tartalmaz, mint például a PowerShell használata bizonyos feladatokhoz. Az MrAgent eszköz különböző platformokon történő használata azt mutatja, hogy a RansomHouse szándéka a eszköz alkalmazhatóságának kiterjesztése és kampányaik hatásának maximalizálása, amikor a célpont mind Windows, mind Linux rendszereket használ.

„A (további) lépések automatizálása, amelyeket máskülönben gyakran kézműves módon hajtanak végre, mind az támadó partner érdeklődését, mind hajlandóságának erősödését mutatja a nagy hálózatok célbavételére” - mondja a Trellix a jelentésben.

Az MrAgent-hez hasonló eszközök biztonsági következményei súlyosak, ezért a védekezőknek átfogó és erős biztonsági intézkedéseket kell bevezetniük, ideértve a rendszeres szoftverfrissítéseket, erős hozzáférési ellenőrzéseket, hálózatfigyelést és naplózást is a ilyen fenyegetések elleni védelem érdekében.

(forrás)