Úgy tűnhet, hogy szinte minden nap újabb ransomware-as-a-service (RaaS) szolgáltató tűnik fel a palettán. Az úgynevezett „Read The Manual” (RTM) Locker banda korábban az elektronikus bűnözés területén tevékenykedett, mostanában azonban vállalati környezeteket céloznak meg a zsarolóprogramjukkal, és szigorú szabályokat írnak elő az alvállalkozóiknak. Vajon csak egy újabb zsarolóvírus banda, vagy ennél több rejlik e mögött a csoport mögött és a programjuk mögött? Az RTM Locker banda alvállalkozókat von be azzal a céllal, hogy áldozatokat zsaroljanak meg. Az alvállalkozóknak kötelezően be kell tartaniuk a banda szigorú szabályait. A csoport üzleti modellje azt mutatja, hogy az alvállalkozók aktívan részt vesznek a munkában, vagy értesítik a bandát, ha szünetet tartanak. Ez a szervezettség a Conti csoporthoz hasonlatos.

A banda munkamódszere azt célozza meg, hogy a bevételekkel a zsebükben továbbra is a radar alatt maradjanak maradjanak. Nem céljuk, hogy feltűnjenek az újságokban, hanem csak annyi, hogy nagyon sok pénzt keressenek, miközben ismeretlenek maradnak. A csoport értesítései orosz és angol nyelven jelennek meg, de az orosz nyelvű verzió mindig magasabb minőségű. Ennek megfelelően nem meglepő, hogy a Kelet-Európa és Ázsia területét keresik, de Független Államok Közösségét elkerülik, ebben a régióban nem szereznek áldozatokat.

A ransomware-as-a-service (RaaS) egy olyan üzleti modell, amely lehetővé teszi a rossz szándékú emberek számára, hogy bérbe vegyenek a ransomware-t (zsarolóvírus) használó szoftvert és a hozzá kapcsolódó szolgáltatásokat, például a terjesztési és a fizetési rendszereket. Ez azt jelenti, hogy azok, akik nem rendelkeznek megfelelő szakértelemmel a zsarolóvírus létrehozásához és terjesztéséhez, bérbe vehetik ezeket a szolgáltatásokat, és kifinomultabb támadásokat hajthatnak végre, mint amit korábban lehetővé tett a képességeik szintje. A modell lehetővé teszi azoknak az internetes bűnözőknek, akik az ilyen típusú támadásokat hajtanak végre, hogy sokkal több áldozatot - és ezzel együtt valószínűleg több pénzt - szerezzenek, mivel a RaaS szolgáltatások lehetővé teszik számukra, hogy szélesebb körű célcsoportokat érjenek el, akiknek nincs megfelelő védelmük a zsarolóvírusok ellen. Ez a bérbeadási modell széles körben elterjedt az utóbbi években, és egyre több internetes bűnöző használja ezt a módszert a pénzszerzés érdekében. Éppen ezért fontos, hogy mindig tartsa naprakészen a számítógépeinek biztonsági programjait és gyakran készítsen biztonsági másolatokat fontos adatairól. A szolgáltatás üzemeltetői egy könnyen kezelhető irányítópultot bocsájtanak a kiberbűnöző felhasználók részére. Ilyen irányítópultot eddig nem, vagy csak ritkán lehetett látni, de ennek segítségével nagyon könnyűvé válhat és aggasztó méreteket ölthet a zsarolóvírus támadások száma és az általuk okozott kár.

Tehát az RTM kiberbűnöző csoport, egy a sok közül, akik ransomware-t használnak, hogy pénzt szerezzenek áldozataiktól. A csoportról eddig csak nagyon kevés információ állt rendelkezésre, azonban most egy irányítópult segítségével közelebb kerülhettünk a működésük és céljaik megismeréséhez.

A irányítópult egy bejelentkezési oldallal rendelkezik, amely egy felhasználónevet és jelszót kér, valamint egy captcha kódot a brute force támadások megakadályozása érdekében. A irányítópulton keresztül a csoporttagok új áldozatokat adhatnak hozzá, amely azt mutatja, hogy a csoport célja az áldozatok kétszeres megzsarolása:

- egyszer a fájlok titkosításával, majd

- az áldozatok megszégyenítésével a lopott és kisajátított adatok közzétételével.

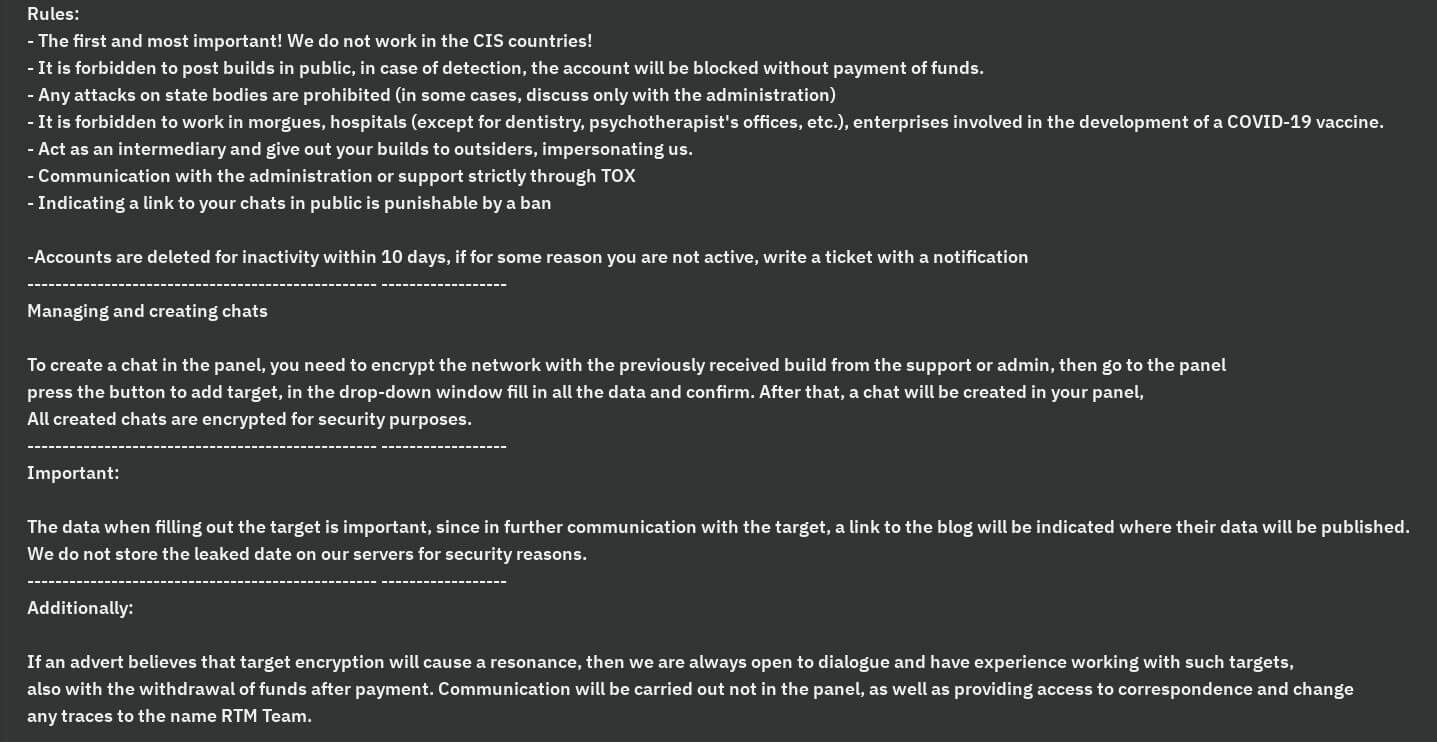

Az áldozatok hozzáadása mellett a csoport tagjainak bizonyos szabályokat kell betartaniuk. Az inaktivitás 10 nap után az eltávolításhoz vezet, azonban a szabályok betartásával a csoport tagjai megakadályozhatják, hogy a figyelem a csoportra irányuljon. Ennek érdekében a csoport olyan területeket kizár, mint a Független Államok Közössége (CIS) országok, kórházak, temetők és oltóanyaggal kapcsolatos vállalatok. Az ilyen területek elkerülése érdekében a csoport azokra a cégekre koncentrál, amelyekre nincs nagy figyelem a média részéről.

Ha valamilyen nagyobb figyelmet keltő esemény történik, a csoport eltávolítja az összes nyomot és külön platformon tárgyal azzal az áldozattal, akivel meg akarnak egyezni. Ez biztosítja, hogy a tárgyalószoba hozzáférhető legyen csak azoknak, akiknek a csoportból engedélye van rá.

Az RTM Locker általában titkosító kulcsokat is biztosít az áldozatoknak, hogy visszafejthessék a kódolt fájljaikat, de még így is előfordulhat, hogy a vállalatok hetekig vagy hónapokig nem tudják normális működésüket helyreállítani. Azonban az elmúlt ransomware-támadásokból tudjuk, hogy még a visszafejtő eszközökkel sem garantált, hogy az érintett cégek az elkódolt adatokat képesek lesznek visszaállítani.

A blogbejegyzés további része bemutatja a RTM Locker technikai működését, és részletesen elemzi a Windows ransomware állományukat.

Sajnos már Linux-on is

Az Uptycs fenyegetéskutató csapata felfedezett egy új ransomware vírust, amelyet az RTM csoportnak tulajdonítanak, az ismert ransomware-as-a-service (RaaS) szolgáltatónak. Ez az első alkalom, hogy a csoport Linux binarist készített, így az RTM Locker ransomware immár fertőzi a Linux, NAS és ESXi hosztokat, és láthatóan a kiszivárogtatott Babuk ransomware forráskódján alapul. Az ECDH-t Curve25519-cel (ECDH on Curve25519) (aszimmetrikus titkosítás) és a Chacha20 (szimmetrikus titkosítás) kombinációját használja a fájlok titkosításához.

Az RTM Locker-t az Uptycs dark webes kutatás során azonosították. A malware kifejezetten az ESXi hosztokra van hangolva, mivel két kapcsolódó parancsot tartalmaz. Az első hozzáférési vektor továbbra is ismeretlen. Mind az aszimmetrikus, mind a szimmetrikus titkosítás lehetetlenné teszi a fájlok visszafejtését az elkövető privát kulcsa nélkül.

Az RTM Locker és a Babuk ransomware közötti fontos hasonlóságok közé tartozik az ECDH on Curve25519 használata az aszimmetrikus titkosításhoz, valamint a véletlenszám-generálási eljárás is. A Babuk kicsit eltér az RTM Locker-től, mivel az sosemanukot használ aszimmetrikus titkosításra, míg az RTM Locker a ChaCha20-ot használja.

A jó hír, hogy az Uptycs XDR továbbfejlesztet érzékelési képességeket és YARA szabályokat biztosít az RTM Locker malware észleléséhez. Az Uptycs XDR memóriát szkennelő szolgáltatása YARA szabályokat használ annak érdekében, hogy azonosítsa az újonnan indított folyamatokban a gyanús karakterláncok jelenlétét. Az RTM Locker azonosítására szolgáló szabály már elérhető az Uptycs XDR ügyfeleinek.

Ha Ön nem használja a Uptycs XDR-t, külön használhatja a YARA eszközt vagy egy harmadik féltől származó eszközt (például: ClamAV)a gyanús folyamatok ellenőrzésére. A cég - a biztonság érdekében - meg is osztotta a szabályt:

rule Uptycs_Ransomware_RTM_Locker

{

meta:

malware_name = "RANSOMWARE"

description = "Ransomware is a malware that encrypts sensitive information on your system and asks for ransom in exchange for restoring the encrypted data."

author = "Uptycs Inc"

version = "1"

strings:

$Ransomware_RTM_Locker_0 = "esxcli vm process list" ascii wide

$Ransomware_RTM_Locker_1 = "vmlist.tmp.txt" ascii wide

$Ransomware_RTM_Locker_2 = "esxcli vm process kill" ascii wide

$Ransomware_RTM_Locker_3 = "!!! Warning!!!" ascii wide

$Ransomware_RTM_Locker_4 = "Your network is infected by the RTM Locker command" ascii wide

condition:

all of ($Ransomware_RTM_Locker*)

}A nagyvállalatok vannak a célkeresztben

Az elmúlt évek során az üzleti vállalkozások a virtualizált gépek (VM) használatának irányába mozdultak, mivel ezek javítják az eszközkezelést és sokkal hatékonyabb erőforrás-kezelést tesznek lehetővé. Ennek eredményeként egy szervezet szerverei általában dedikált eszközök és VMware ESXi szerverek kombinációjából állnak, amelyek több virtuális szervert futtatnak.

A zsarolóvírusok is követték ezt a trendet és Linux titkosító programokat hoztak létre, amelyek célja az ESXi szerverek célzott megtámadása, hogy azokon titkosítsák a vállalat összes használt adatát.

Ez szinte az összes vállalkozásra irányuló zsarolóvírus működésére jellemző, ideértve a Royal, a Black Basta, a LockBit, a BlackMatter, az AvosLocker, az REvil, a HelloKitty, a RansomEXX, a Hive, és most az RTM Locker esetét is.

Az RTM Locker Linux titkosító program kifejezetten a VMware ESXi rendszerek támadására készült, mivel számos utalást tartalmaz olyan parancsokra, amelyeket a virtuális gépek kezeléséhez használnak.