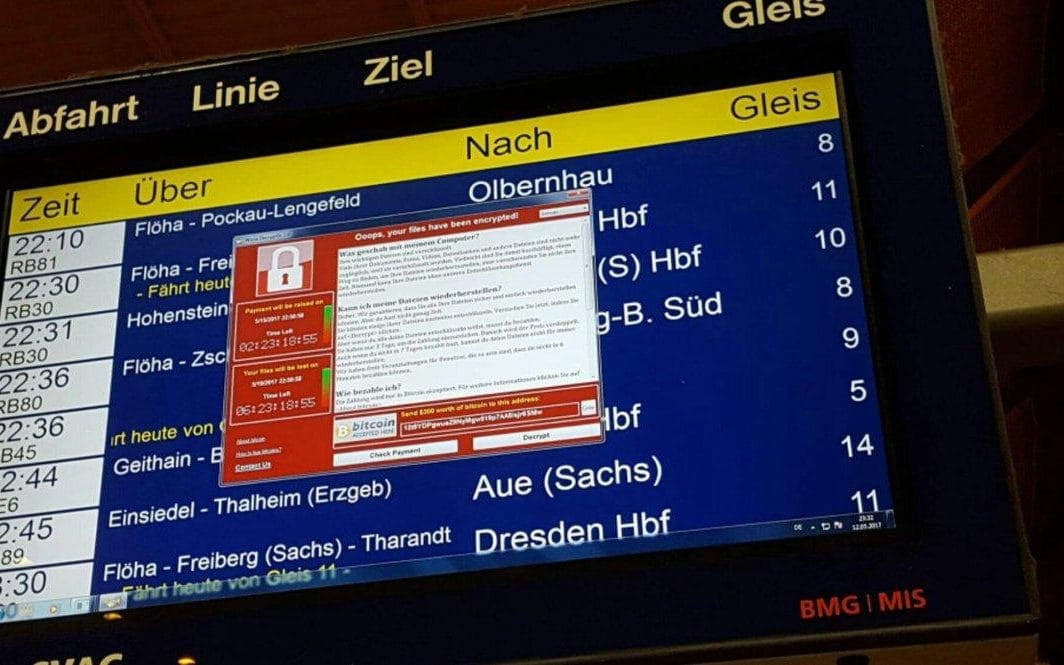

Péntek óta folyamatosan jönnek a híradások egy újabb zsarolóvírusról, amely a Windows egy márciusban befoltozott sérülékenységén keresztül terjed. Az SMB távoli kódfuttatást lehetővé tevő hibáját használja ki a féregszerű terjedésre is képes WannaCry (további elnevezései: WannaCrypt, WanaCrypt0r 2.0, Wanna Decryptor) kártevő robbanásszerűen ért el a világ minden tájára és ejtett fogságba a windowsos gépek százezreit három nap leforgása alatt. A ramsonware, azaz az adatokat túszul ejtő program 300 dollárnak megfelelő Bitcoinért szabadítható fel, ha hinni lehet a vírust író gazfickóknak.

Pénteken a nagyobb brit lapok és tévék élőben számolnak be az események alakulásáról: néhány órája indult meg egy masszív kibertámadás az angol, és részben a skót, egészségügyi intézmények (National Health Service – NHS) informatikai rendszerei ellen, melyben a hozzáférést lezáró zsarolóvírus került a számítógépekre. A támadók pénzt követelnek a hozzáférés helyreállításáért, a híradások szerint egyes helyeken fizettek, és ezek után helyreállt a korábbi állapot.

A kórházak és egészségügyi intézmények egy részében át kellett alakítani a programot, meg kellett szakítani a normál munkavégzést, például műtéteket halasztottak el, leálltak a tesztek, az adatok feldolgozása és elemzése – ahol szükséges volt, a halaszthatatlan feladatokat manuálisan, számítógép használata nélkül, például papír és toll segítségével végezték el.

Nemrég olyan tudósítások is érkeztek, hogy a támadás kiszélesedett, és a világ többi részén is megjelent a néhány hete felfedezett, Wanna Decryptor nevű malware frissített, még nem elemzett változata, például Spanyolországban és Oroszországban.

A hétvége folyamán folyamatosan érkeznek híradások, egyre több új információ lát napvilágot. Ezek a következők:

-

A vírust terjesztő kampány alapjaiban nem különbözik a ransomware-ek terjesztésének hagyományos módszereitől, illetve gyakorlatától (e-mailben érkezik a kártékony kód), a különlegességét főként a kihasznált hiba jellegéből adódóan a fertőzések terjedésének sebessége adja – valamint az, hogy a Wanna Decryptor nemrég felfedett malware egy frissített változatáról van szó, ami némileg megnehezíti a védekezést és a helyreállítást.

-

A támadás a Windows rendszerek ellen irányul, a Kaspersky elemzése szerint a Shadowbrokers április 14-én tette közzé a sebezhetőséget kihasználó exploitot („EternalBlue”), a sérülékenység javítását a Microsoft március 14-én adta ki – vagyis elsősorban azok az intézmények lehetnek érintettek, akik nem alkalmazták a frissítést, bár a Kaspersky szerint a javítás sem garancia.

-

Egyebek mellett, a biztonságilag már nem támogatott, Windows XP és Windows 2003 rendszerek is veszélyben vannak. A probléma nagyságát jól jelzi, hogy a Microsoft a régebbi rendszerekhez is elkészített egy javítást! A javítás így ellenőrizhető.

Angol nyelvű frissítések: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

Egyéb nyelvű frissítések: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

-

Pénteken késő este a Telenor magyar leányvállalata is jelezte, hogy náluk is megjelent a Wanna Decryptor, de „még időben elkapták”, az ügyfelek semmit sem tapasztalnak meg az üzemzavarból. Mostanra a világ több, mint száz országából jeleztek fertőzéseket, több, mint 200 000 számítógépet érte el a fertőzés 72 óra alatt.

-

A Kaspersky jelentésére alapozva a magyar Kormányzati Eseménykezelő Központ (CERT) is kiadott egy figyelmeztetést.

-

A támadás eredetéről és céljáról (a pénzszerzés mellett, ami lehet álca is) egyelőre csak találgatások vannak (és persze célzott értelmezések): annyi bizonyos, hogy láthatóan nem a magánfelhasználók a célpontok, vagyis mindenképp lehet valami tervezettséget sejteni mögötte.

Nézhetjük a történteket úgy is, hogy a felhasználók és az üzemeletetők hibáztak, hiszen a frissítés már márciusban elérhető volt a támogatott rendszerekre. Mivel nem telepítették sok helyen a frissítést, mert például a frissítések telepítése le van tiltva, vagy több időt szántak a vállalatok a tesztelésre, és ez zöld utat adott az adott hibát kihasználó támadásnak.

Mi az amit Windows és Linux felhasználóként tehetünk egy ilyen eset megelőzésére?

-

Tartsuk frissen a számítógépet, engedélyezzük az automatikus frissítéseket.

-

Használjunk támogatott rendszereket. Ha még mindig Windows XP-t vagy Vistát használsz mindenképp válts Linux-ra! Ilyen régi rendszer – ha csak nem hardverkompatibilitás miatt használják – sokkal jobban működhet egy támogatott és megbízható Linux verzióval. A Windowsról áttérők számára például egyszerű lehet a Linux Mint-re váltás. Ha még nem tetted volna, olvasd el cikkeinket a témában és ajánld ismerőseidnek is: A barátságos Linux és Váltás Windows-ról Linux Mint-re.

-

Ne nyissunk meg levelet ismeretlen feladótól, és olyan levelet sem, amit nem a feladó írhatott. Például angolul nem beszélő ismerősünk nyilván nem ír nekünk angolul levelet.

-

A bankok és más szolgáltatók sem keresnek meg embereket, hogy adjanak meg információkat e-mailben magukról, pláne nem a belépéshez szükséges azonosítókat és jelszavakat.

-

Mindig ellenőrizzük a weboldalak címét a címsorban és a tanúsítványait.

-

Ne töltsünk le semmit és ne telepítsünk alkalmazásokat nem megbízható forrásból.

-

Vegyük komolyan a böngésző figyelmeztetését, ha veszélyes oldalt, vagy káros sletöltött állományt jelez.

-

Használjunk tűzfalat és vírusvédelmi megoldásokat. Hiába okoznak ezek a termékek kényelmetlenségeket, biztonságunk érdekében alkalmazzuk őket. Telkeinket is körülkerítjük, lakásainkat is bezárjuk? Miért hagynánk fontos információkat tartalmazó számítógépünket kiszolgáltatva – ez a felfogás sajnos még nem honosodott meg a felhasználók között.

-

Legyen legalább heti teljes mentés az adatokról és napi inkrementális mentés, illetve két helyen legyenek mentve a fontos adatok.

-

Kételkedjünk minden tartalomban, amit az interneten találunk. Még ebben a hírben is :D

A Kormányzati Eseménykezelő Központ tájékoztatása:

Angol cím: WannaCry ransomware CERT-Hungary ID: CH-14033 Felfedezés dátuma: 2017-05-12 Összefoglaló:

Az Kaspersky Lab’s elemzése egy WannaCry nevű zsaroló kártevőt azonosított. A Wannacry a Windows rendszereket célzó káros kód, amely a felhasználó fájljait titkosítja, majd megpróbálja eladni a titkosítás feloldásához szükséges jelszót.

Leírás:

Elemzésük szerint a WannaCry egy SMBv1 távoli kódfuttatást kezdeményez a Microsoft Windows rendszerben. A titkosítást követően a fájlok ".WCRY" kiterjesztést kapnak.

Egy EternalBlue nevű exploit vált elérhetővé a Shadowbrokers csoport által megszellőztetett kódok révén április 14-én, bár a Microsoft, az exploit által kihasznált sérülékenységeket már március 14-én javította. Ennek ellenére úgy tűnik, hogy számos vállalati környezetben sem frissítették a rendszert.

Ezt támasztja alá, hogy előbb a Spain’s Computer Emergency Response Team CCN-CERT tett közzé egy hírt spanyol szervezetek elleni kiterjedt ransomware támadásról, majd az Egyesült Királyságbeli National Health Service (NHS) adott ki egy figyelmeztetést, amelyben 16 egészségügyi intézményben bekövetkezett ransomware fertőzésről tettek jelentést.

További fertőzésről érkeztek hírek számos országból, mint pl. Ukrajna, Oroszország, India.

Az alábbi kiterjesztésű fájlokat titkosítja a WannaCry:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .ott, .sxw, .stw, .uot, .3ds, .max, .3dm, .ods, .ots, .sxc, .stc, .dif, .slk, .wb2, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .ps1, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .3gp, .mkv, .3g2, .flv, .wma, .mid, .m3u, .m4u, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .bz2, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .602, .hwp, .snt, .onetoc2, .dwg, .pdf, .wk1, .wks, .123, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc

A támadáshoz köthető C2 IP-k:

- 188[.]166[.]23[.]127

- 193[.]23[.]244[.]244

- 2[.]3[.]69[.]209

- 146[.]0[.]32[.]144

- 50[.]7[.]161[.]218

- 217.79.179[.]77

- 128.31.0[.]39

- 213.61.66[.]116

- 212.47.232[.]237

- 81.30.158[.]223

- 79.172.193[.]32

- 89.45.235[.]21

- 38.229.72[.]16

- 188.138.33[.]220

Hivatkozások: Egyéb referencia:https://securelist.com/blog/incidents/78...

Egyéb referencia:https://www.us-cert.gov/ncas/current-act...

Egyéb referencia:https://support.microsoft.com/en-us/help...

Egyéb referencia:https://technet.microsoft.com/en-us/libr...

Egyéb referencia:http://tech.cert-hungary.hu/tech-blog/17...

Egyéb referencia:http://blog.talosintelligence.com/2017/0... Megoldás: Megelőző intézkedések:

- Készítsen biztonsági mentést rendszeréről, amelyet offline tároljon!

- Telepítse a MS17-010 Microsoft biztonsági frissítést.

- A nem támogatott verziójú Microsoft Windows rendszerekhez (Windows XP-t, Windows Vista, Windows 8, Windows Server 2003) az alábbi hivatkozásról tölthetők le a javítások: http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

- Az SMBv1 tiltása.

Érintett verziók: Microsoft Windows Érintett rendszerek

Hatás

- Loss of availability (Elérhetőség elvesztése)

- Loss of confidentiality (Bizalmasság elvesztése)

- Loss of integrity (Sértetlenség elvesztése)

Súlyosság

Szükséges hozzáférés

Támadás típusa

Hozzászólások

Friss

Beküldte kimarite -

Értékelés:

[Frissítve] Wannakey - Wannacry in-memory key recovery for WinXP

https://hup.hu/cikkek/20170519/wannakey_wannacry_in_memory_key_recovery_...

hup.hu | 2017. május 19.

Azok a Windows XP felhasználók, akik beszívták a WannaCry-t és a fertőzés óta még nem indították újra a gépüket, esélyt kaphatnak a fájljaik eredeti állapotának visszaállítására a Wannakey eszköz jóvoltából. Az eszköz megpróbálja a WannaCry RSA privát kulcsának prímjeit kibányászni a memóriából. Az eszköz igazoltan csak Windows XP-n működik, köszönhetően annak, hogy a Windows XP nem takarítja a memóriát annyira akkurátusan (tkp. sehogy), mint például a Windows 10.

Idézet:

This software allows to recover the prime numbers of the RSA private key that are used by Wanacry.

It does so by searching for them in the wcry.exe process. This is the process that generates the RSA private key. The main issue is that the CryptDestroyKey and CryptReleaseContext does not erase the prime numbers from memory before freeing the associated memory.

This is not really a mistake from the ransomware authors, as they properly use the Windows Crypto API. Indeed, for what I've tested, under Windows 10, CryptReleaseContext does cleanup the memory (and so this recovery technique won't work). It can work under Windows XP because, in this version, CryptReleaseContext does not do the cleanup.

Az eszköz letölthető a GitHub-ról:

https://github.com/aguinet/wannakey

Az eszközt Adrien Guinet, a francia Quarkslab biztonsági szakértője adta ki.

Frissítés: Közben kiadtak egy Wanakiwi nevű eszközt is,

https://github.com/gentilkiwi/wanakiwi/releases

amellyel az XP mellett akár Windows 7, Windows Vista, Windows Server 2003 és 2008 rendszereken is szerencsét próbálhatunk.

Kína / Ukrajna - átvitt értelemben

Beküldte kimarite -

Értékelés:

Kína :-)

https://itcafe.hu/hir/lefekudt_a_kinaiaknak_a_microsoft.html

Ukrajna (vessétek szemetek Kínára .. bizonyos szempontból)

http://www.karpatalja.ma/karpatalja/kozelet/az-ukran-elnoki-hivatal-elismerte-hogy-nem-tudjak-teljesen-letiltani-az-orosz-kozossegi-portalokat/

EternalRocks – A WannaCry elbújhat mellette (2017.05.26.)

Beküldte kimarite -

Értékelés:

A közismert kiberbiztonsági szakértő, Miroslav Stampar egy olyan kártevőt fedezett fel, ami bár számos szempontból hasonlít a hírhedt WannaCry zsarolóvírusra, annál jóval komolyabb és veszélyesebb. Az EternalRocks tulajdonképpen az SMB protokoll egész jövőhét fenyegeti.

A DoomsDayWormként is emlegetett hálózati féreg a WannaCry-jal ellentétben nemcsak az SMBv1 protokollverziót támadja és nemcsak két NSA-exploitot (EternalBlue és DoublePulsart) használ, hanem mindjárt hetet, amikkel félelmetesen hatékony szörnyeteggé válik.

-- EternalBlue — SMBv1 exploit tool

-- EternalRomance — SMBv1 exploit tool

-- EternalChampion — SMBv2 exploit tool

-- EternalSynergy — SMBv3 exploit tool

-- SMBTouch — SMB reconnaissance tool

-- ArchTouch — SMB reconnaissance tool

-- DoublePulsar — Backdoor Trojan

Folytatás:

https://androbit.net/news/6863/eternalrocks_a_wannacry_elbujhat_mellette.html

WannaCry: Samba javítás

Beküldte kimarite -

Értékelés:

A Samba már tegnap kiadta a sebezhetőség javításait az újabb (4.6.3, 4.5.9, 4.4.13) verziókhoz, valamint a nem-támogatott verziókhoz is, viszont akinek nincs lehetősége a frissítésre, az az smb.conf fájlban állítsa be az nt pipe support = no paramétert!

( https://androbit.net/news/6861/sambacry_linuxra_is_johetnek_a_wannacry_szeru_zsarolovirusok.html )

Forrás: The Hacker News

Feltettem hírbe is:

https://linuxmint.hu/hir/2017/05/wannacry-samba-javitas