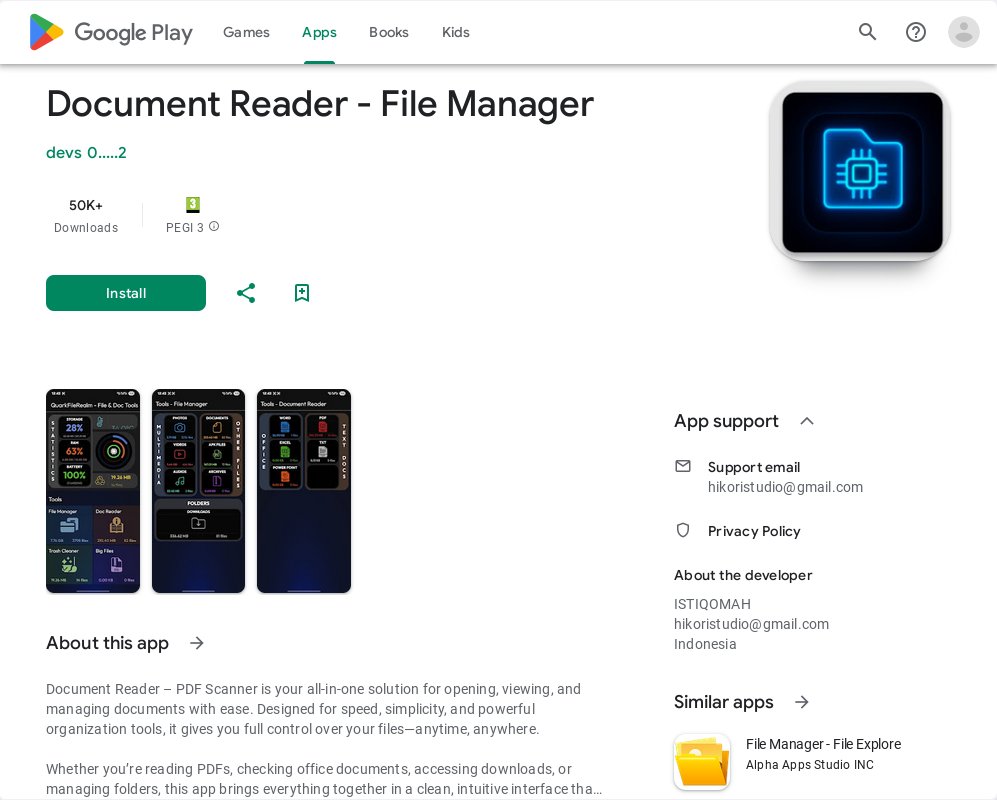

Egy megtévesztő Android applikáció dokumentumolvasó és fájlkezelő alkalmazásnak kiadva magát terjeszti az Anatsa banki trójai vírust. A Zscaler ThreatLabz az ISTOQMAH által fejlesztett „Document Reader – File Manager” nevű programban fedezte fel a kártékony programot, amelyet már 50.000 alkalommal töltöttek le a Play Áruházból. Az alkalmazás oldala „all-in-one” megoldásként hirdeti a dokumentumok kezelésére.

Az Anatsa, másnéven TeaBot 2020-ban jelent meg, mint olyan Android banki kártevő szoftver, amely hitelesítő adatok lopására, billentyűzetfigyelésre és pénzügyi alkalmazásokat célzó csalárd tranzakciókra specializálódott. A legújabb verziók világszerte 831 intézetre terjedtek ki, és olyan régiókban is megjelent, mint Németország és Dél-Korea, illetve kriptovalutákkal foglalkozó platformok. A trójai továbbá fejlett elkerülési taktikákat alkalmaz, mint például futásidejű DES-dekódolás vagy eszközmodell-ellenőrzések az emulátorok potenciális kijátszására.

Ebben az esetben a dropper alkalmazás egy ártalmatlan eszköznek tűnik, ámde telepítés után letölti a háttérben az Anatsa payloadot, amelyet frissítésnek álcázva egy C2 szerverről szerez be, így megkerülve a Play Áruház védelmét is. Aktiválódás után a trójai hozzáférési engedélyeket kér, hogy automatikusan veszélyes jogosultságokat adjon meg, mint például „SYSTEM_ALERT_WINDOW” és „READ_SMS”, majd felismerés után az adott banki szolgáltatóra szabott adathalász oldalakat jelenít meg. Az Anatsa gyakran használ ilyen típusú programokat, kihasználva a felhasználók bizalmát a segédprogramok iránt.

A ThreatLabz állítása szerint a Google Playről mostanában 77 rosszindulatú alkalmazást távolítottak el, amelyek összesen 19 millió letöltést számolnak jelenleg.

| Indikátor | Érték |

|---|---|

| Package Name | com.quantumrealm.nexdev.quarkfilerealm_filedoctool G7qS0W6bMAEE2v4.jpg |

| Installer MD5 | 98af36a2ef0b8f87076d1ff2f7dc9585 |

| Payload MD5 | da5e24b1a97faeacf7fb97dbb3a585af |

| Download URL | https://quantumfilebreak[.]com/txt.txt |

| C2 Servers | http://185.215.113[.]108:85/api/ http://193.24.123[.]18:85/api/ http://162.252.173[.]37:85/api/ |