A TP-Link routerek használata nemzetbiztonsági kockázatot jelenthet az Egyesült Államok számára, ezért a kormány vizsgálatot indított, és akár betiltást is fontolgat. Az ügy a routerek kiberbiztonsági kockázataival és a gyanús piaci gyakorlatokkal kapcsolatos.

Vizsgálat és potenciális tiltás

A Wall Street Journal értesülései szerint az amerikai Igazságügyi, Kereskedelmi és Védelmi Minisztérium vizsgálja a TP-Link routerek használatát. Legalább egy Kereskedelmi Minisztériumi hivatal már idézést küldött a vállalatnak. A vizsgálat célja, hogy megállapítsák, a TP-Link eszközök használata valóban nemzetbiztonsági fenyegetést jelent-e.

A TP-Link jelenleg a kis irodai és otthoni (SOHO) routerek piacának mintegy 65%-át uralja az Egyesült Államokban. A gyanú szerint a vállalat a készülékeket a gyártási költségeknél alacsonyabb áron értékesíti, hogy mesterségesen növelje a piaci részesedését.

TP-Link routerek a támadások középpontjában

Az ügy hátterében egy Microsoft jelentés áll, amely felfedte, hogy egy kínai fenyegetés szereplői által üzemeltetett botnet—amelyet Quad7, CovertNetwork-1658 vagy xlogin néven ismernek—főként TP-Link eszközökből áll.

- A botnet jelszószórási (password spray) támadások során szerzett hitelesítő adatokat használ, hogy hálózati exploitokat (CNE) hajtson végre.

- A routerek sérülékenységei lehetővé teszik, hogy támadók irányítsák ezeket az eszközöket, és széles körű támadásokat indítsanak.

Reakciók és nemzetbiztonsági intézkedések

A TP-Link amerikai leányvállalatának szóvivője kijelentette, hogy a vállalat kész együttműködni az amerikai kormánnyal, hogy bizonyítsa biztonsági gyakorlatait, és eloszlassa a nemzetbiztonsági aggodalmakat.

Az ügy része egy szélesebb nemzetbiztonsági lépéscsomagnak:

- 2022-ben az FCC betiltotta öt kínai vállalat, köztük a Huawei és a ZTE eszközeinek értékesítését.

- A Biden-kormány nemrégiben további korlátozásokat jelentett be a kínai telekommunikációs cégekkel szemben.

Az Egyesült Államok kormánya a TP-Link routerek betiltását fontolgatja, ha a vizsgálatok igazolják, hogy azok kiberbiztonsági kockázatot jelentenek. Ez az eset jól tükrözi a növekvő feszültségeket az amerikai és kínai technológiai kapcsolatok terén, miközben kiemeli a kritikus infrastruktúrák védelmének fontosságát.

A Quad7 néven ismert botnet – amelyet kínai fenyegetés-szereplők üzemeltetnek – széles körű támadásokat hajt végre otthoni és kis irodai routerek (SOHO) feltörésével. A támadások célja a hálózati hozzáférési adatok megszerzése és kémkedésre alkalmas adatlopás.

A Quad7 botnet működése

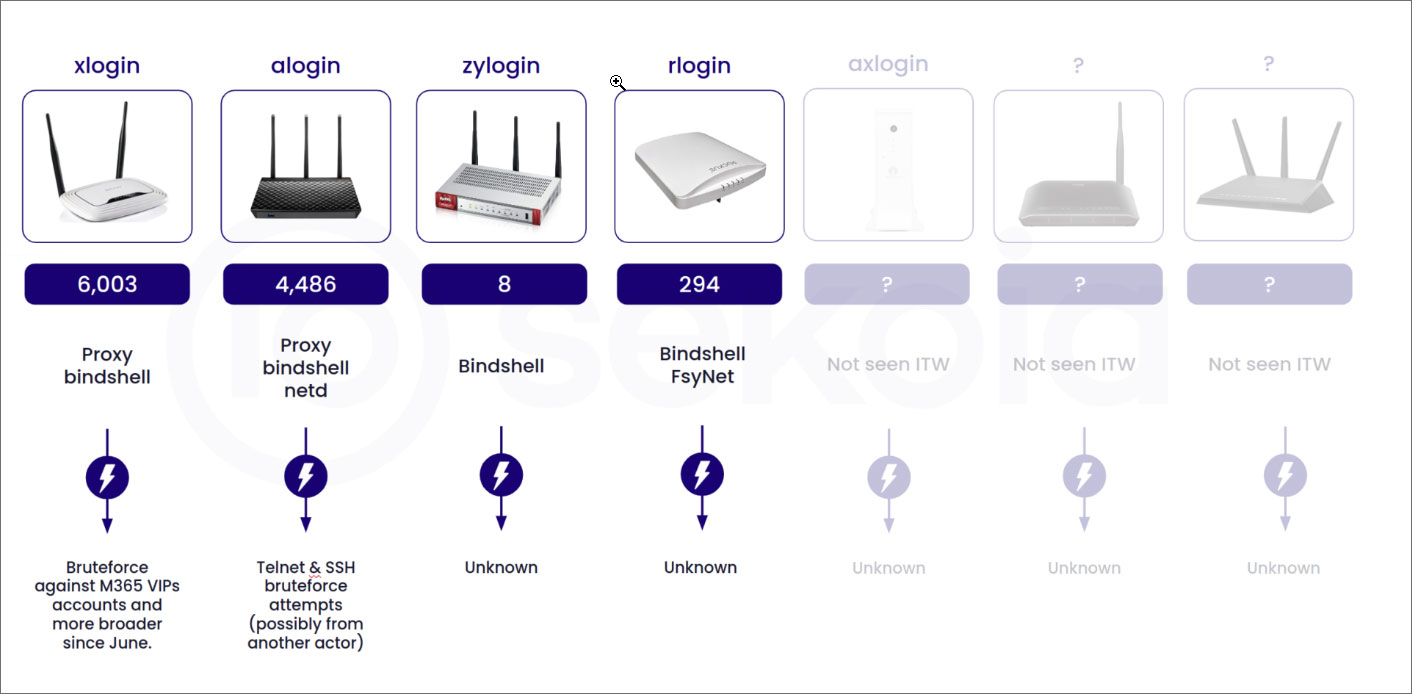

A Quad7, más néven CovertNetwork-1658 vagy xlogin, egy biztonsági kutató, Gi7w0rm által felfedezett botnet, amely feltört SOHO routerekből áll. Későbbi jelentések szerint a célzott eszközök között megtalálhatók a következők:

- TP-Link, ASUS, Ruckus vezeték nélküli eszközök,

- Axentra NAS eszközök,

- Zyxel VPN berendezések.

A routerek feltörése után a támadók egyedi rosszindulatú programokat telepítenek, amelyek távoli hozzáférést biztosítanak az eszközökhöz Telneten keresztül. Az eszközökön jellemzően egyedi üdvözlő szalagcímek jelennek meg:

- xlogin: TP-Link eszközök, Telnet port 7777,

- alogin: ASUS routerek, Telnet port 63256,

- rlogin: Ruckus eszközök, Telnet port 63210,

- axlogin: Axentra NAS (port ismeretlen),

- zylogin: Zyxel VPN eszközök, Telnet port 3256.

Ezek mellett a támadók SOCKS5 proxy szervert telepítenek, amely rosszindulatú támadások továbbítására szolgál, miközben beolvad a legitim hálózati forgalomba, ezzel elkerülve a felismerést.

A jelszólopó támadások menete

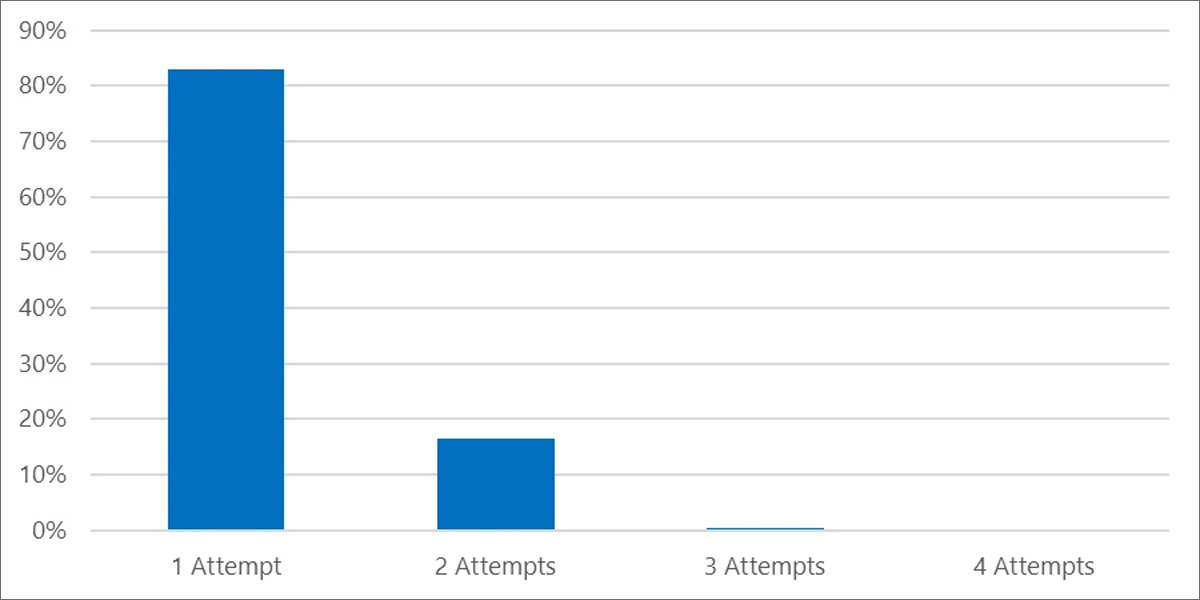

A Microsoft szerint a Quad7 botnet kínai fenyegetés-szereplők által üzemeltetett jelszólopó kampányokban vesz részt. Az általuk használt módszer a password spray támadás, amely során sok fiókhoz próbálnak hozzáférni kevés számú próbálkozással, hogy elkerüljék a biztonsági riasztásokat.

A támadások jellemzői:

- Korlátozott próbálkozások: Egy fiókra naponta csak egy-két bejelentkezési kísérlet történik.

- Gyors kihasználás: Amint megszereznek egy fiókot, a támadók azonnal megkezdik a hálózat további feltérképezését.

Célok és eszközök

A megszerzett hitelesítő adatok felhasználásával a támadók:

- Hozzáférnek a célszervezetek hálózataihoz,

- További hitelesítő adatokat gyűjtenek,

- Tartós hozzáférést biztosító eszközöket (RAT-eket és proxykat) telepítenek,

- Adatokat szivárogtatnak ki, jellemzően kiberkémkedési céllal.

A fertőzés módszerei

Bár a Quad7 pontos működési módját nem teljesen ismerjük, a Sekoia kutatói megfigyelték, hogy a támadók egy OpenWRT zero-day sebezhetőséget használtak ki az egyik csapdaeszköz feltörése során. Ez egyesítette a hitelesítetlen fájlhozzáférést és a parancsbefecskendezést.