Egyes hackerek más hackereket céloznak meg egy hamis OnlyFans eszközzel, amely elvileg segít a fiókok ellopásában, azonban ehelyett megfertőzi a potenciális támadókat a Lumma Stealer malware-rel.

Az OnlyFans egy rendkívül népszerű, előfizetéses rendszerben működő, felnőtteknek szóló platform, ahol az alkotók pénzt kérhetnek azoktól a felhasználóktól (a továbbiakban: “rajongók”), akik hozzá szeretnének férni a tartalmaikhoz (videókhoz, képekhez, üzenetekhez és élő közvetítésekhez).

Az oldal népszerűségének köszönhetően, az OnlyFans fiókok gyakran válnak a hackerek célpontjává.

A Lumma egy fejlett információlopó malware-as-a-service (MaaS) szolgáltatás, melyet a kiberbűnözők különféle eszközökkel terjesztenek, például malwarekkel, YouTube kommentekkel, torrent oldalakon keresztül és újabban a GitHub kommentszekcióiban is.

Az ellenőrző eszközök célja az ellopott bejelentkezési adatok (felhasználónevek és jelszavak) hatalmas készleteinek ellenőrzése. Működése során ellenőrzi, hogy a bejelentkezési adatok egyeznek-e valamelyik OnlyFans fiókkal, illetve még érvényesek-e. Ezen eszközök nélkül a kiberbűnözőknek manuálisan kellene tesztelniük több ezer hitelesítő adatpárt. Azonban mivel ezeket az eszközöket is hackerek hozzák létre, így bíznak abban, hogy biztonságosan használhatóak.

A Veriti felfedezett egy olyan esetet, amikor egy OnlyFans ellenőrző programnak leírása alapján vizsgálnia kellett volna a hitelesítő adatokat, a számlaegyenlegeket, a fizetési módokat és jogosultságokat, de ehelyett telepítette a Lumma Stealer malware-t.

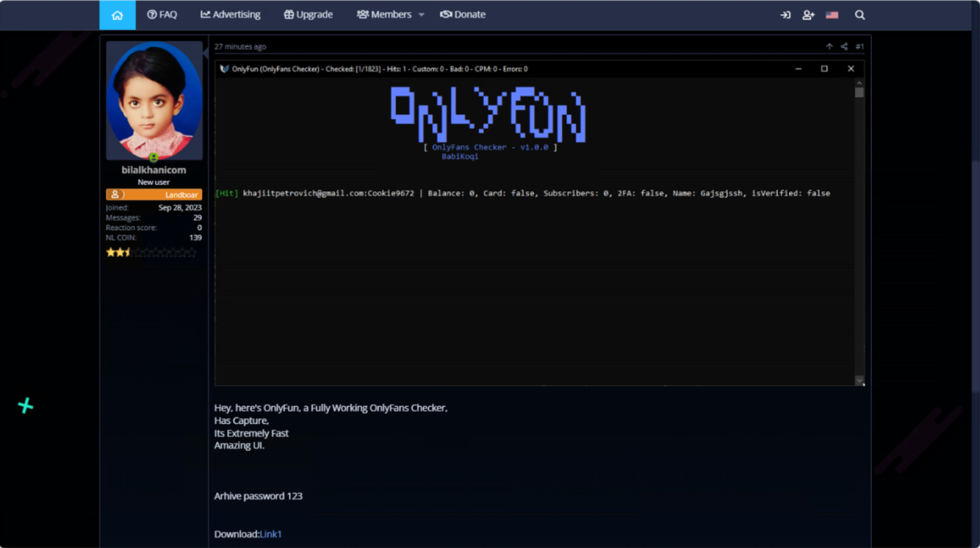

1. ábra Egy hacker ellenőrző hirdetése egy hackerfórumon forrás: Veriti

1. ábra Egy hacker ellenőrző hirdetése egy hackerfórumon forrás: Veriti

A futtatás során egy GitHub adattárból kérik le és töltik be az áldozat számítógépébe a “brtjgjsefd.exe” nevű fájlt. A Veriti megállapította, hogy amikor a Lumma Stealer fut, a program “UserBesty” néven csatlakozik egy GitHub fiókhoz.

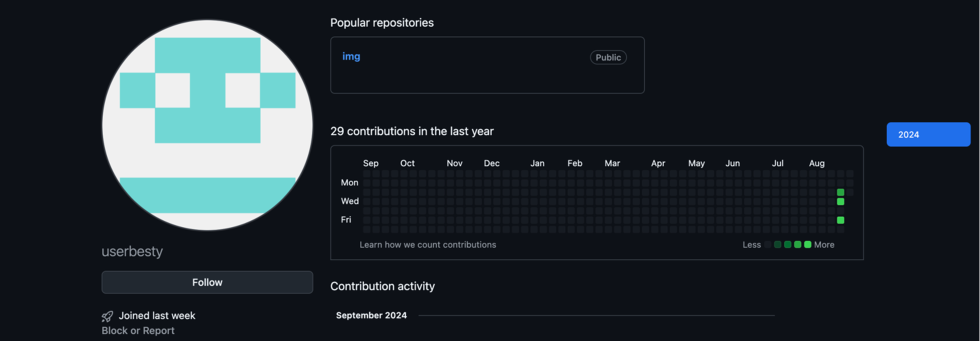

2. ábra Rosszindulatú GitHub repository forrás: Veriti

2. ábra Rosszindulatú GitHub repository forrás: Veriti

A GitHub repository olyan végrehajtható fájlokat tartalmaz, amelyek hasonlítanak a Disney+ fiókok és az Instagram ellenőrző eszközeire, illetve egy feltételezett Mirai botnet készítőre is:

• a Disney+ fióktolvajokat a “DisneyChecker[.]exe”–vel,

• az Instagram hackereket a “InstaCheck[.]exe”–vel,

• A Wannabe botnet alkotóit pedig a “ccMirai[.]exe”-vel célozzák meg.

A malwarek kommunikációjában elmélyülve, a Veriti kutatói olyan “[.]shop” domaineket találtak, amelyek parancs- és vezérlőszerverként (C2) működtek, parancsokat küldve a Lummának, és fogadva a kiszűrt adatokat.