A LockBit csoport, kevesebb mint egy héttel azután, hogy a bűnüldöző szervek feltörték a szervereit, új infrastruktúrán indítja újra műveleteit, és azzal fenyegetőzik, hogy még több támadást intéznek a kormányzati szektor ellen.

A banda egy hosszú üzenetet tett közzé a betörést lehetővé tevő gondatlanságukról és a művelet további részleteiről. Közleményükben arra hivatkoznak, hogy “személyes hanyagság és felelőtlenség” vezetett ahhoz, hogy a bűnüldöző szervek megzavarták a tevékenységüket. Bejelentették, hogy folytatják a műveleteiket.

“Személyes hanyagságom és felelőtlenségem miatt megpihentem, és nem frissítettem időben a PHP-t”. A csoport szerint az “victim’s” admin és chatpanel szervere, valamint a blog szerver 8.1.2-es PHP-t futtatott, és valószínűleg a CVE-2023-3824 néven nyomon követett kritikus sebezhetőséget kihasználva törték fel őket. Frissítették a PHP szervereket, és bejelentették, hogy megjutalmazzák azt, aki megtalálja a biztonsági rést a legújabb verzióban. A banda megtartotta a nevet, és egy új .onion címre költöztette az adatszivárgási oldalát, amely már fel is sorol öt áldozatot, visszaszámláló időzítővel ellátva.

A kiberbűnözők az infrastruktúrájuk feltörésének okáról spekulálva azt mondják, hogy a Fulton megyét ért zsarolóvírus támadás miatt történt. A LockBit úgy gondolja, hogy a .gov szektor gyakrabbi támadásával arra kényszerítik “az FBI-t”, hogy megmutassák, tudják-e tartani velük a lépést.

Február 19-én a hatóságok felszámolták a 34 szerverből álló LockBit infrastruktúrát, amelyek az adatszivárogtató webhelyet, az áldozatoktól ellopott adatokat, kriptotárca címeket, dekódoló kulcsokat és a partnerpanelt szolgáltatták. Közvetlenül a lekapcsolás után a banda megerősítette a betörést, mondván, hogy csak a PHP-t futtató szervereket veszítették el, és a PHP nélküli biztonsági rendszerek érintetlenek maradtak.

A hatóságok a Cronos művelet során több mint 1000 dekódoló kulcsot gyűjtöttek be. A LockBit azt állítja, hogy a rendőrség a kulcsokat “védtelen dekódolókból” szerezte meg, de a szerveren közel 20000 dekódoló volt, ami körülbelül a fele a művelet teljes időtartama alatt keletkezett körülbelül 40000-nek. A “nem védett dekódolók” alatt a fájlkódoló kártevő olyan verzióit értik, amelyeknél nem volt engedélyezve a “maximális dekódolásvédelem” funkció. Ezeket jellemzően alacsony szintű társszervezetek használják, amelyek kisebb, mindössze 2000 dolláros váltságdíjakat követelnek.

A LockBit azt tervezi, hogy fejleszti infrastruktúrájának biztonságát, és áttér a dekódolók és a próbafájlok dekódolásának kézi kiadására, valamint a partnerpanelt több szerveren fogja elhelyezni, és partnereinek a bizalmi szint alapján különböző példányokhoz biztosít hozzáférést.

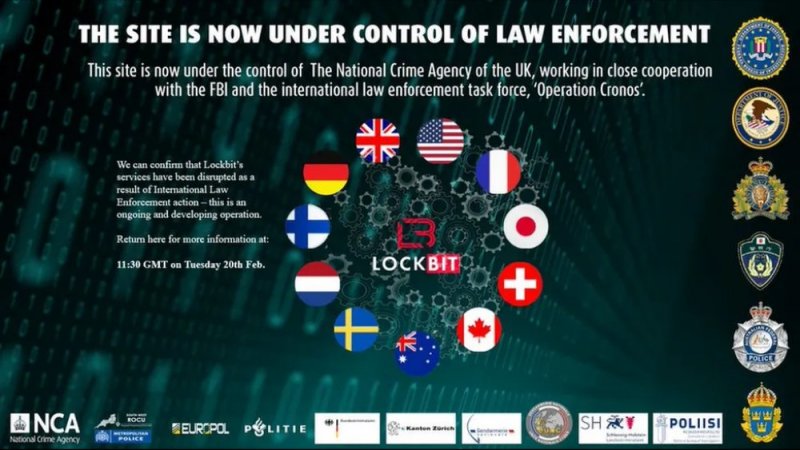

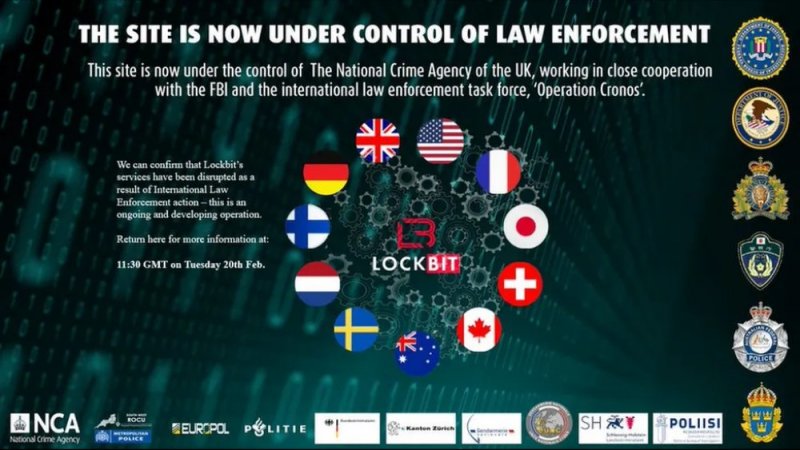

A LockBit elleni globális akciót az Egyesült Királyság Nemzeti Bűnüldözési Ügynökség (NCA) által vezetett Operation Cronos, Európában pedig az Europol és az Eurojust által vezetett munkacsoport koordinálta. A nyomozás 2022 áprilisában kezdődött az Eurojustnál.

“A hónapokig tartó művelet eredményeként sikerült kompromittálni a LockBit elsődleges platformját és egyéb kritikus infrastruktúrát. Ez magában foglalja 34 szerver leállítását Hollandiában, Németországban, Finnországban, Franciaországban, Svájcban, Ausztráliában, az Egyesült Államokban és az Egyesült Királyságban. Ez az infrastruktúra most már bűnüldözői ellenőrzés alatt áll, és több mint 14000 csaló fiókot azonosítottak. A bűnüldöző szervek kezdeményezték azok eltávolítását. Ezeket a fiókokat a LockBit tagjai támadásokhoz használt eszközök és szoftverek hosztolására, valamint vállalatoktól ellopott adatok tárolására használták” – nyilatkozta az Europol.

A Cronos művelet részeként a bűnüldöző szervek több mint 1000 dekódoló kulcsot is visszaszereztek a lefoglalt LockBit szerverekről. A dekódoló kulcsok felhasználásával a japán rendőrség, az NCA és az FBI az Europol támogatásával kifejlesztette a LockBit 3.0 Black Ransomware dekódoló eszközt. Ráadásul a Lockbit weboldalát is lecserélték az akció keretén belül:

Ez az ingyenes dekódoló már elérhető a “No More Ransom” portálon keresztül.

Egyelőre nem tudni, hogy mennyi kriptopénzt tároltak a 200 lefoglalt pénztárcában. Lehetséges azonban, hogy a váltságdíjköveteléseket kifizető áldozatok most visszaszerezhetik a pénzük egy részét, ahogyan korábban a Colonial Pipeline és különböző egészségügyi szervezetek esetében.

Az Europol szerint „hatalmas mennyiségű” adatot gyűjtöttek össze a LockBit akcióról, amelyet a csoport vezetői, valamint fejlesztői és társvállalatai ellen irányuló folyamatos műveletek során fognak felhasználni. A zsarolóvírus csoport partnerpaneljét is lefoglalta a rendőrség, és most a bejelentkezés után üzenetet mutat a partnereknek, hogy az adataikat, a LockBit forráskódját, a csevegéseket és az áldozatok adatait is lefoglalták.