A PuTTY 0.68-tól a 0.80 verzióig bezárólag, azaz a javított 0.81 verzió előttiek, a biased ECDSA nonce generálás során lehetővé teszi a támadónak, hogy egy gyors támadás során körülbelül 60 aláírás segítségével megalkossa a felhasználó NIST P-521 titkos kulcsát. Ez kritikusan fontos olyan esetben, ahol egy rossz szándékú támadó képes azokat az üzeneteket elolvasni, amelyeket a PuTTY vagy a Pageant írt alá. A támadáshoz elegendő aláírt üzenetkészlet nyilvánosan elérhető lehet, például mert egy nyilvános Git szolgáltatásban vannak tárolva, amely támogatja az SSH-t az aláírásokhoz, és az aláírásokat a Pageant hozta létre egy ügynök-átirányítási mechanizmuson keresztül. Más szóval, az ellenfélnek lehet, hogy már elegendő aláírási információja van egy áldozat privát kulcsának veszélyeztetéséhez, még akkor is, ha nem használja többé a sebezhető PuTTY verziók egyikét. Egy kulcs kompromittálása után egy támadó képes lehet ellátási lánc-támadásokat végrehajtani a Git-ben tárolt szoftverek ellen. Egy második, ettől független forgatókönyv az, hogy az ellenfél egy olyan SSH-szerver üzemeltetője, amelyhez az áldozat hitelesít (távoli bejelentkezés vagy fájlok másolása). ha annak ellenére, hogy ez a szerver nem teljesen megbízható az áldozat számára, és az áldozat ugyanazt a privát kulcsot használja SSH-kapcsolatokhoz más szolgáltatók által működtetett más szolgáltatásokhoz. Itt a hamis szerverüzemeltető (aki egyébként nem lenne képes az áldozat privát kulcsának meghatározására) kinyerheti az áldozat privát kulcsát, majd felhasználhatja azt az egyéb szolgáltatásokhoz való jogosulatlan hozzáférésre. Ha az egyéb szolgáltatások magukban foglalják a Git szolgáltatásokat, akkor ismét lehetséges lehet ellátási lánc-támadásokat végrehajtani a Git-ben tárolt szoftverek ellen.

Például a FileZilla 3.67.0 előtti verziói, a WinSCP 6.3.3 előtti verziói, a TortoiseGit 2.15.0.1 előtti verziói és a TortoiseSVN 1.14.6 előtti verziói is érintettek.

Az alábbi szoftvereket, amelyek a sebezhető PuTTY-t használják, megerősítették, hogy érintettek:

- FileZilla 3.24.1 – 3.66.5 (javítva 3.67.0-ban)

- WinSCP 5.9.5 – 6.3.2 (javítva 6.3.3-ban)

- TortoiseGit 2.4.0.2 – 2.15.0 (javítva 2.15.0.1-ben)

- TortoiseSVN 1.10.0 – 1.14.6 (lefoglalás lehetséges a TortoiseSVN konfigurálásával, hogy az a legfrissebb PuTTY 0.81 kiadásának Plinkjét használja)

További információ: CVE - CVE-2024-31497

Hozzászólások

Kell ez nekem?

Beküldte aurora (nem ellenőrzött) -

Értékelés:

Oké, a Synaptiból pitty-putty fel lehet telepíteni, de akinek nincs telepítve, az ugye ne telepítse?

Úgy is kérdezhetném, hogy aki nem tudja, hogy mi ez, az ugye ne telepítse fel?

Van még egy kérdésem. A Frissítéskezelő nem erre való?

Kell ez nekem? Kell ez nekem?

Beküldte kami911 -

Értékelés:

Akinek nem kell, az ne telepítse - ez így van, amióta a számítástechnika, számítástechnika.

A frissítés automatikus, de ha ne adj Isten nem csak Linux Mint alatt használod, akkor például Windows alatt már nem frissül.

Ugyanúgy érdemes figyelemmel lenni és telepíteni, a listában szereplő, már telepített alkalmazasok frissiteseit is.

Aggódjon akinek a 0.76-2 van fenn?

Beküldte csuhas32 -

Értékelés:

Van nekem VirtualBoxban a fórumozás miatt telepített szinte szűz, naprakész Linux Mint 21.3 Cinnamon rendszerem.

A Synaptic szerint a putty 0.76-2 érhető el a tárolóból.

Aggódjon, akinek ez van fenn, ezt használja? Várjon türelemmel amíg megérkezik a frissebb csomag a tárolóba vagy töltse le mondjuk az alkalmazás honlapjáról kiindulva elérhető oldalról a tömörített csomagot és telepítse fel azt?

Ha az utóbbi, akkor mi ennek a pontos és bizonyosan működő menete?

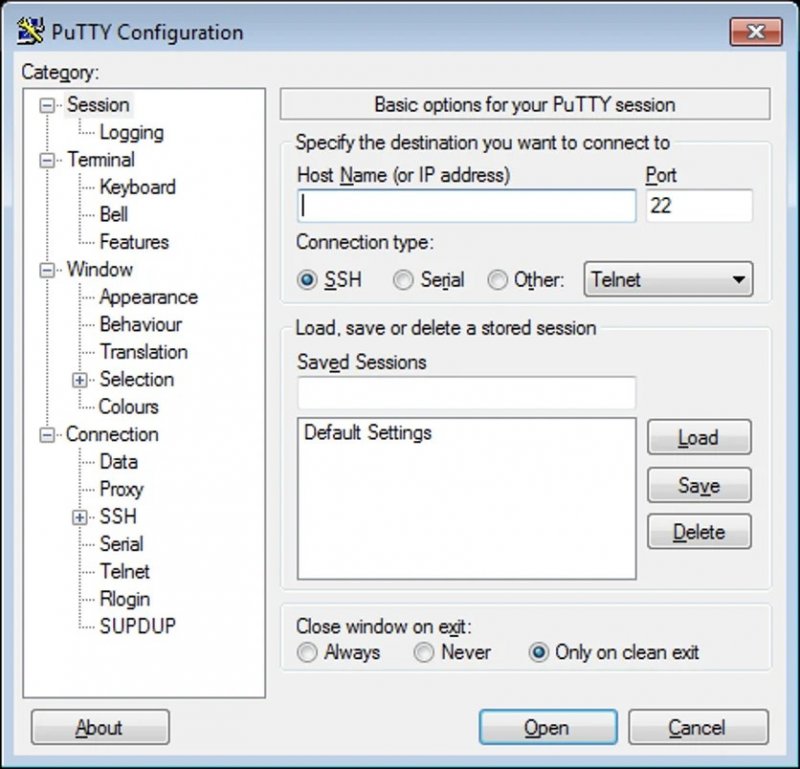

A putty 0.81 telepítése tar.gz fájlból

Beküldte csuhas32 -

Értékelés:

Kíváncsi voltam, meg tudom-e csinálni a VirtualBoxban lévő játszadozásra való Linux Mint-emen.

Ezekből a lépésekből állt a dolog:

Visszaállítási pont készítése után a böngészővel letöltöttem innen: putty-0.81.tar.gz

Mivel nálam a rendszer a Letöltések könyvtárba tölti le, odaléptem:

Kicsomagoltam:

Beléptem a putty-0.81 könyvtárba:

Abban létrehoztam a build könyvtárat:

Beléptem a build könyvtárba:

Itt tettem egy kis kitérőt és feltettem a build-essential, cmake és libgtk-3-dev csomagokat.

Aztán jött a putty telepítése:

Nálam terminálból a

parancsra elindult.

Megeshet, hogy lehet ezt jobban is csinálni, nekem így sikerült.