A NoviSpy névre keresztelt új Android kémprogram a Qualcomm chipjeinek kihasználatlan nulladik napi sebezhetőségeit (zero-day vulnerabilities) használja ki. A kártevőt a szerb hatóságok állítólag újságírók, aktivisták és tüntetők megfigyelésére alkalmazták, jelentős aggályokat vetve fel az emberi jogok és adatvédelem terén.

A NoviSpy tevékenysége

Az Amnesty International biztonsági laboratóriuma fedezte fel a NoviSpy-t egy újságíró telefonján, miután az készüléket a rendőrség lefoglalta, majd visszaszolgáltatta. Az elemzések alapján a spyware a következő jellemzőkkel rendelkezik:

- Nulladik napi sérülékenységek kihasználása: A támadásokhoz kapcsolódik a CVE-2024-43047, egy Qualcomm Digital Signal Processor (DSP) illesztőprogramban talált hiba. Ez lehetővé teszi a támadók számára, hogy megkerüljék az Android biztonsági mechanizmusait, és tartós telepítést érjenek el kernel szinten.

- Fizikai hozzáférés kihasználása: A szerb hatóságok a Cellebrite eszközeit használták telefonok feltörésére, mely során további sebezhetőségeket alkalmaztak az eszközök kompromittálására.

A támadások technikai háttere

A NoviSpy egy összetett exploit láncot használ, amely a következő sérülékenységeket érinti:

- CVE-2024-38402: Referenciaszámlálási hiba, amely használat utáni felszabadítási (use-after-free) és kernel szintű tetszőleges kódfuttatást tesz lehetővé.

- CVE-2024-21455: Hibás „is_compat” flag kezelés, amely tetszőleges olvasási/írási műveleteket és jogosultságkiterjesztést eredményez.

- CVE-2024-33060: Versenyhelyzet a „fastrpc_mmap_create” funkcióban, amely kernelmemória sérülést okozhat.

- CVE-2024-49848: Logikai hiba a tartós leképezések kezelésében, amely használat utáni felszabadítást és tartós támadási mechanizmust biztosít.

- CVE-2024-43047: Memóriaátfedési probléma, amely memóriasérülést okozhat.

- Ismeretlen CVE: Hibás validáció, amely kernelcím-terület információk kiszivárogtatásához vezet, megkerülve a KASLR mechanizmust.

Támadások célpontjai: NoviSpy telepítése Szerbiában

Az Amnesty International jelentése szerint a NoviSpy kémprogramot a Szerbiai Biztonsági Információs Ügynökség (BIA) és a szerb rendőrség használta, miután a telefonokat fizikai őrizet alatt, a Cellebrite eszközeivel feltörték.

Fizikai hozzáférés és feltörés

Az igazságügyi elemzések alapján a Cellebrite eszközök a Qualcomm nulladik napi sérülékenységeit (zero-day vulnerabilities) használták fel az Android telefonok feloldására. Az Amnesty International jelentése szerint:

- Egy nulladik napi Android jogosultság-kiterjesztési sebezhetőség (privilege escalation vulnerability) azonosítása történt, amelyet a szervezet a Google biztonsági kutatóival közösen fedezett fel.

- A sebezhetőség számos Android eszközt érintett, amelyek népszerű Qualcomm chipkészleteket használnak, potenciálisan több millió felhasználót veszélyeztetve.

Kapcsolatok és célpontok

A kémprogram kommunikációs csatornái közvetlenül a BIA-hoz köthető IP-címeken keresztül működtek, míg a mintákban talált konfigurációs adatok egy olyan személyre utaltak, aki a szerbiai kémprogram-beszerzési programokhoz kapcsolódik. Azonosított célpontok:

- Slaviša Milanov, független újságíró,

- A Krokodil NGO egyik tagja,

- Három másik aktivista.

Az Amnesty International bizonyítékai szerint a NoviSpy több tucat, de akár több száz Android-eszközön is jelen lehetett az elmúlt évek során. A fertőzések egy része nulla kattintásos támadással (zero-click attack) történt, amely az Android RCS hívási funkcióit használta ki.

Nulla kattintásos támadások (Zero-click attacks)

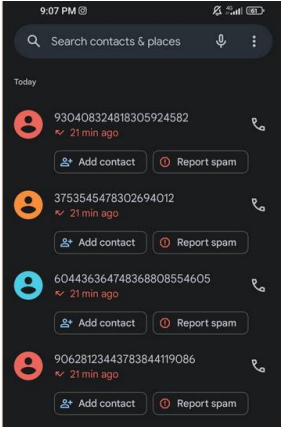

Az Amnesty International azt állítja, hogy a kompromittálás kezdeti lépéseit egy nulla kattintásos támadással hajtották végre, amely az Android hívásfunkcióit, például a Voice-over-Wifi vagy Voice-over-LTE (VoLTE) technológiát használta ki.

- Ezek a funkciók aktívak voltak az érintett eszközökön, és az úgynevezett Rich Communication Suite (RCS) hívás részeként működtek.

- A szervezet gyanúja szerint a támadók érvénytelen telefonszámokkal kezdeményezett hívásokkal indítottak nulla kattintásos exploitot.

Az ilyen típusú támadások rendkívül veszélyesek, mivel nem igényelnek semmilyen interakciót a célpont részéről, és gyakorlatilag láthatatlanul kompromittálják az eszközöket.

Qualcomm reakciója és javítások

A Google Project Zero és az Amnesty International kutatói hat sérülékenységet azonosítottak a Qualcomm illesztőprogramjaiban. Ezek közül négyet a Qualcomm már kijavított 2024 szeptemberében, de a CVE-2024-49848 javítása még folyamatban van, és várhatóan 2025 januárjában kerül nyilvánosságra.

Összegzés és tanácsok

A NoviSpy kémprogram rávilágít a nulladik napi sérülékenységek kihasználásának veszélyeire és a célzott megfigyelés komoly adatvédelmi kockázataira. Az Android felhasználóknak javasolt:

- Az operációs rendszer és alkalmazások rendszeres frissítése,

- Az ismeretlen forrásból származó hívások és üzenetek figyelmen kívül hagyása,

- A biztonsági eszközök használata a fertőzések azonosítására és eltávolítására.