Az ellopott hitelesítőadatokkal való visszaélés óriási probléma világszerte, ami részben az információ-lopó káros szoftvereknek köszönhető.

A hackerek egy módszere, hogy WordPress weboldalakat törnek fel, majd olyan rosszindulatú pluginokat telepítenek, amelyek hamis szoftverfrissítésekről és hibákról szóló felugró ablakokat és hirdetéseket jelenítenek meg az oldalt meglátogató felhasználóknak, amelyek fertőzött weboldalakra mutatnak.

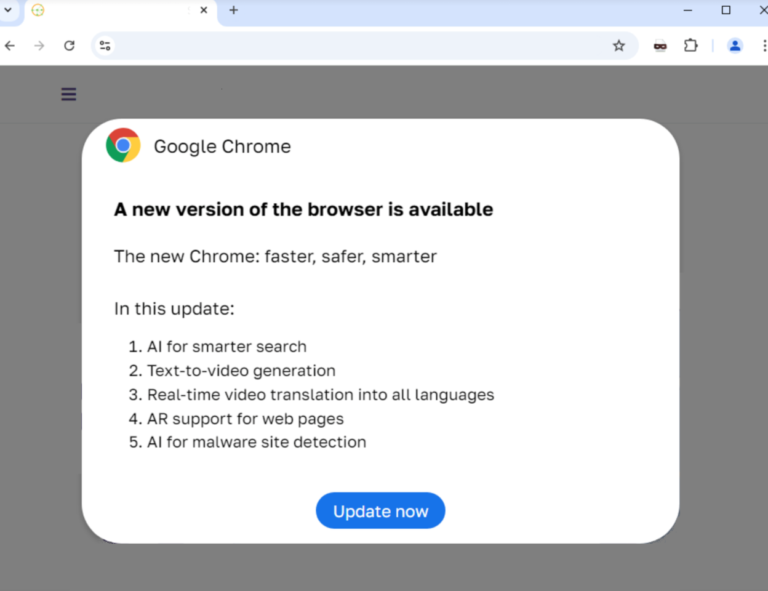

Ilyen például a 2023 óta ismert ClearFake támadó kampány, ami a böngészőben frissítésre ösztönöző hamis szalaghirdetéseket jelenít meg olyan feltört weboldalakon, amelyek információlopó rosszindulatú programokat terjesztenek.

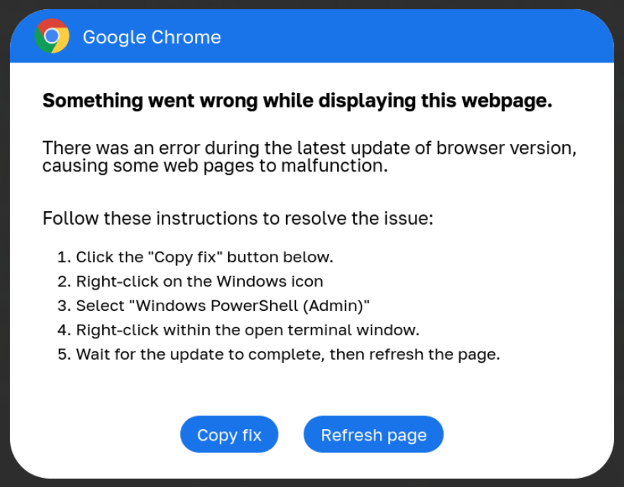

Idén egy új kampány is megjelent, amit a kutatók ClickFix-ként neveztek el, ami sok hasonlóságot mutat a ClearFake-kel, annyi különbséggel, hogy az állítólagos javítások ezúttal szoftveres hibaüzenetek formájában jelennek meg. Az említett „javítások” valójában PowerShell szkriptek, amelyek futtatásakor letöltik és telepítik az információlopó rosszindulatú programokat.

Káros kódot tartalmazó WordPress bővítmények

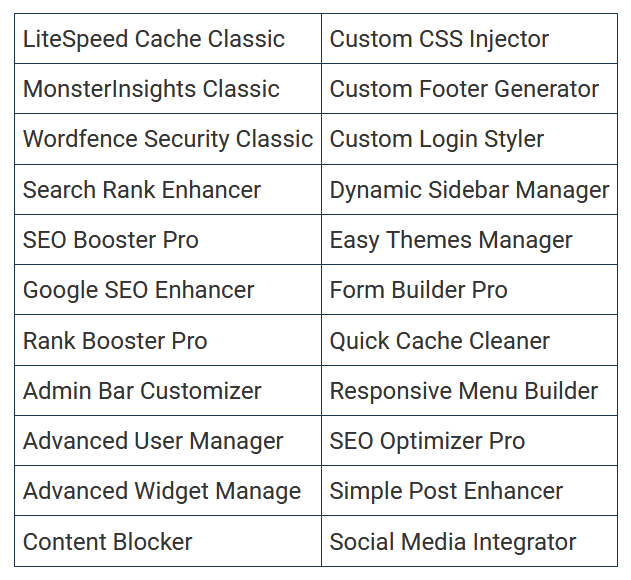

A GoDaddy arról számolt be, hogy a ClearFake/ClickFix támadások során több mint 6000 WordPress webhelyet vettek célba. A támadások során a látszólag legitim pluginok (lásd: 2. ábra) úgy készültek, hogy ártalmatlannak tűnjenek az adminok számára, azonban beágyazott rosszindulatú szkripteket tartalmaztak.

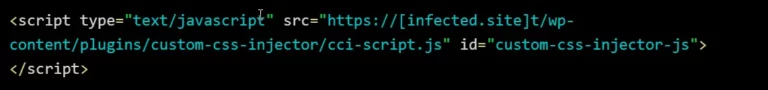

A felsoroltak mellett egy “Universal Popup Plugin” nevű hamis bővítmény is része ennek a kampánynak, amely telepítésekor különféle WordPress műveleteket hajt végre, hogy rosszindulatú JavaScriptet injektáljon a webhely HTML kódjába.

Betöltéskor ez a szkript megpróbál betölteni egy másik rosszindulatú JavaScript fájlt, amely a Binance Smart Chain-ben (BSC) található. Ezután pedig betölti a ClearFake vagy ClickFix szkriptet a hamis szalaghirdetések megjelenítéséhez.

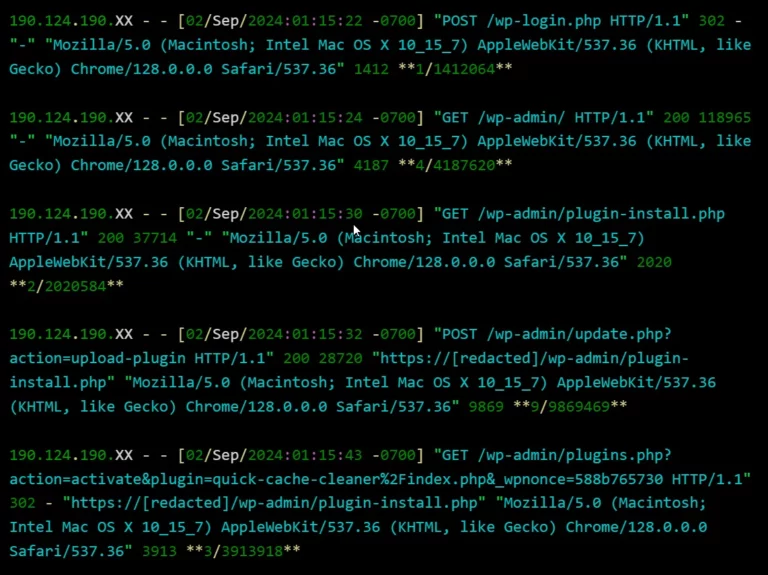

Amint az az alábbi képen látható, a támadók egyetlen POST http kéréssel jelentkeznek be. Ez azt jelenti, hogy a bejelentkezés a hitelesítő adatok megszerzése után már automatikus. Amint a támadó bejelentkezik, feltölti és telepíti a rosszindulatú plugint.

A kutatók szerint a támadók korábbi brute force támadások, adathalászat és információlopó malware-ken keresztül szerzik meg a weboldalak admin fiókjainak hitelesítő adatait.

Azon WordPress üzemeltetőknek, akik a felhasználóknak küldött hamis figyelmeztetésekről kapnak értesítést, azonnal ellenőrizniük kell a bővítmények listáját, és el kell távolítaniuk azokat, amelyeket nem saját maguk telepítettek fel. Illetve amennyiben ismeretlen pluginokat találnak közöttük, ajánlott megváltoztatniuk a jelszavukat is.

(A WordPress és hasonló CMS rendszerek biztonságáról egy korábbi tájékoztatónkban bővebb információt talál, amelyet ide kattintva érhet el.)