A CVE-2023-48022 jelű sérülékenység a Ray keretrendszer Jobs API-jának engedélyezési hiányosságából ered, amely lehetőséget biztosít a távoli kódfuttatásra (remote code execution, RCE) a dashboard-on keresztül, ha az internetre van kitéve. Az Anyscale, a Ray fejlesztője, vitatja a sérülékenység meglétét, mivel véleményük szerint ez a funkcionalitás elvárható egy megbízható környezetben. Azonban ez a megközelítés számos rendszert hagyott sérülékenyen, különösen azokat, amelyek nem megfelelően voltak elkülönítve.

A sérülékenység hatása az AI infrastruktúrára

A sebezhetőség lehetőséget adott a támadóknak arra, hogy kompromittálják az AI munkafolyamatokat, amelynek következtében jogosulatlan hozzáférést szereztek érzékeny adatokhoz, beleértve a termelési adatbázisokat, privát SSH kulcsokat, felhő környezeti hitelesítő adatokat, valamint API tokeneket (például OpenAI, Stripe, HuggingFace). Ezek a támadások veszélyeztették az AI modellek integritását és jelentős pénzügyi, valamint működési kockázatoknak tették ki a cégeket.

Monetizáció és perzisztencia

A támadók a kompromittált fürtöket kriptovaluta bányászatra használták, kihasználva a magas teljesítményű GPU-kat, amelyeket általában AI feladatokhoz alkalmaznak. A kompromittált gépek összértéke közel egymilliárd USD-re becsülhető. A támadók emellett perzisztenciát alakítottak ki fordított shell-ek (reverse shell) segítségével, amely lehetővé tette számukra a folyamatos hozzáférést és további kihasználásokat.

Rejtett taktikák és nehezen felismerhető támadások

A támadók olyan technikákat alkalmaztak, mint a base64 kódolás, hogy elkerüljék a felderítést, valamint nyílt forráskódú eszközöket, mint például az Interactsh, valós idejű értesítésekhez a kompromittált gépekről. Ezek a taktikák megnehezítették a támadások hagyományos biztonsági intézkedésekkel történő észlelését, különösen mivel a sérülékenység vitatott volt, és nem kapott széles körű elismerést.

Az AI infrastruktúra aranybánya a támadók számára

Az AI infrastruktúra a modern vállalatok szívében helyezkedik el, és hatalmas mennyiségű érzékeny információt tárol, amely képes akár egy teljes vállalat működését veszélyeztetni. Miért olyan vonzó célpont az AI környezet a támadók számára? A következőkben megvizsgáljuk az AI rendszerek összetevőit és azokat a kockázatokat, amelyekkel szembesülniük kell a szervezeteknek.

Az ML-OPS környezet összetevői és kockázatai

Az ML-OPS (Machine Learning Operations) környezet több szolgáltatásból áll, amelyek kommunikálnak egymással, akár ugyanazon a fürtön belül, akár különböző fürtök között. Ezek a szolgáltatások gyakran tartalmaznak olyan érzékeny adatokat, mint például tréning- és finomhangolási adatállományok, amelyek helyben vagy távoli tárolókban találhatók, például egy S3 bucketben.

Ezek az adatok és modellek gyakran a vállalat szellemi tulajdonát képezik, amely megkülönbözteti őket versenytársaiktól. Ezért ezek a területek különösen értékesek és vonzó célpontok a támadók számára.

Harmadik félnél használt tokenek és integrációk

Az AI környezetek gyakran rendelkeznek harmadik fél által biztosított tokenekkel (olvasható titkok vagy környezeti változók formájában) és számos integrációval, például HuggingFace, OpenAI, WanDB, és más SaaS (Software as a Service) szolgáltatók. Ezek az integrációk lehetővé teszik az AI modellek számára, hogy hozzáférjenek a szükséges külső szolgáltatásokhoz, ugyanakkor növelik a rendszer sebezhetőségét is, ha nem megfelelően védettek.

Kapcsolódás céges adatbázisokhoz és tudásgrafikonokhoz

Az AI modellek nemritkán csatlakoznak a vállalat adatbázisaihoz és tudásgrafikonokhoz, amelyek további érzékeny információkat tartalmaznak. Ez a kapcsolódás növeli az AI infrastruktúra jelentőségét mint potenciális támadási felületet. Egy sikeres támadás nemcsak az AI modellek integritását veszélyezteti, hanem a kapcsolódó üzleti adatokat és tudásbázisokat is.

Drága számítástechnikai erőforrások vélpontja

Az AI modellek általában drága, nagy teljesítményű gépeken futnak, amelyek a számítási teljesítményük révén szintén vonzó célpontokká válnak a támadók számára. Az ilyen gépek kihasználása lehetőséget adhat a támadóknak, hogy jelentős anyagi hasznot húzzanak a rendelkezésre álló számítási kapacitásból, például kriptovaluta bányászat révén.

A kompromittálódás jelei (IoCs - Indications of Compromise)

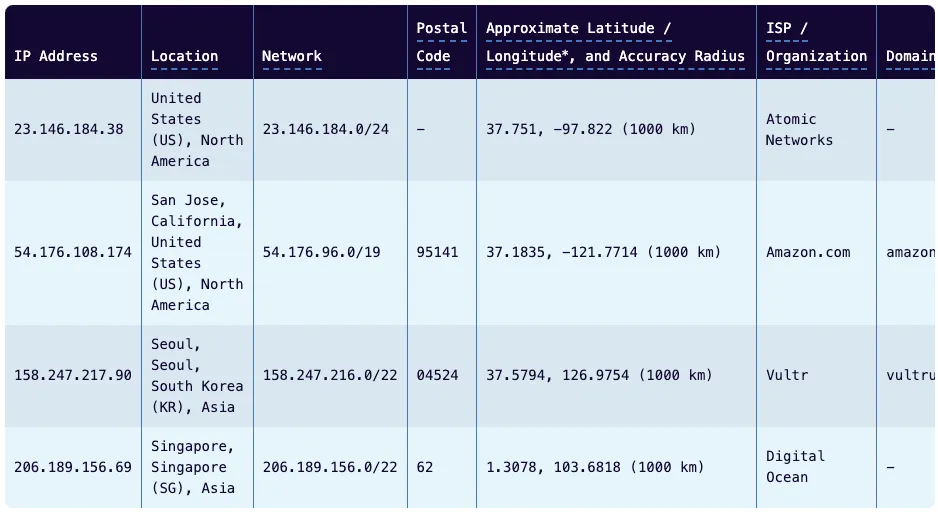

A cikk felsorol néhány IP címet, domain nevet és egyéb indikátort, amelyek kapcsolatba hozhatók a támadással, ezzel segítve a szervezeteket a lehetséges biztonsági rések azonosításában és megszüntetésében:

A kutatók észleltek néhány közös mintázatot az érintett cluster-ek között, amelyek arra utalnak, hogy ugyanazok a támadók célozták meg őket.

A kutatási csapat kriptovaluta-bányász kampányokat azonosított, amelyek a ShadowRay-t használják szervezetek hackelésére és különböző típusú bányászok telepítésére. Az első észlelt kriptovaluta-bányász 2024. február 21-én került telepítésre, és a nyilvános webes intelligencia eszközök alapján kiderült, hogy az IP cím 2023. szeptember 5. óta elfogadott kapcsolatokat a célporton, ami arra utal, hogy a behatolás még a sérülékenység nyilvánosságra hozatala előtt elkezdődhetett. Az összesített támadások és eseménysorozatok alapján úgy vélik, hogy a fenyegető szereplők valószínűleg egy jól bevált hackercsoport tagjai.

A felfedezett kriptovaluta-bányászok közé tartoznak:

-

XMRig bányászok: Néhányan változékony módon futnak, memóriában, anélkül, hogy a lemezen lennének.

- XMRig bányász a Zephyr bányász pool-lal csatlakozva.

- XMRig bányász a támadó e-mail címével.

- Több XMRig bányász, az egyik root jogosultsággal fut.

- Kapcsolatok a bányász poolokhoz.

- A kompromittált gép története: a támadók háttérben futtatják az XMRig bányászt.

-

NBMiner: A NBMiner letöltése és háttérben történő futtatása.

-

Java alapú Zephyr bányászok: Egyedi bányász Java .jar fájlként futtatva, csatlakozva a miningocean.org-hoz.

A támadók által használt parancssorok általában tartalmazzák a támadó egyedi felhasználónevét és jelszavát, mivel a bányászok központi szerverhez kapcsolódnak. Egy példa a zephyr[.]miningocean[.]org volt, ahol a támadó a bányász pool-ok rangsorában a 148. helyet foglalta el a 3216 bányász közül, tehát a legjobb 5%-ba tartozik.

A visszafordított shellek (reverse shells) révén a támadók képesek voltak tetszőleges kódot futtatni a környezetben és fennmaradni az eszközökön. Az aktív visszafordított shellek között voltak Python pty használatával készült példák is. Az egyik legrégebbi megfigyelt visszafordított shell 2023. szeptember 5-én volt.

A támadók az Open-Source Interactsh szolgáltatást használták az észlelés elkerülésére. A támadók base64 kódolt Python kódot futtattak, amely DNS lekérdezést generált egy subdomainre az oast[.]fun domain alatt. Az Interactsh nyílt forráskódú szolgáltatás a nyilvános szerverek közé tartozik, és a támadók ezen keresztül kaptak értesítést a kompromittált gépek IP-címéről.

A visszafordított shellek payloadjainak vizsgálata során kiderült, hogy a támadók privát jogosultságokat próbáltak szerezni, használva a sudo-t, amely nem volt jelen a megtámadott gépeken. Az akciók során az www[.]akuh[.]net szolgáltatást és egy nyílt forráskódú repót használtak.

A Ray-t használó szervezeteknek sürgősen felül kell vizsgálniuk rendszereiket, hogy kiderüljön, ki vannak-e téve a CVE-2023-48022 sérülékenységnek, és szükség esetén szigorú hálózati izolációt kell alkalmazniuk, valamint figyelniük kell minden gyanús tevékenységet. A ShadowRay kampány világosan rámutat az AI infrastruktúra növekvő kockázataira, és arra, hogy a védekezés elengedhetetlen a jövőbeli támadások elkerülése érdekében.

Kompromittált Adatok

A Ray keretrendszeren keresztül elérhetővé váltak a következő érzékeny adatok:

-

AI Termelési Munkafolyamatok: Támadók befolyásolhatták az AI modellek integritását és pontosságát, ellophatták a modelleket, és fertőzhették azokat a tréning fázisban. Az érintett szervezetek között orvosi cégek, videó analitikával foglalkozó vállalatok, elit oktatási intézmények és mások szerepeltek.

-

Érzékeny Környezeti Változók: A kompromittált gépeken, amelyek interneteléréssel rendelkező Ray folyamatot futtattak, kiszivárogtak OpenAI, Stripe, Slack és DB hitelesítő adatok.

-

Termelési DB Hitelesítő Adatok: Támadók teljes adatbázisokat tölthettek le, módosíthatták vagy titkosíthatták azokat zsarolóvírussal.

-

Jelszavak: A támadók sikeresen ellopták a jelszó hash-eket, amiket egyszerűen a /etc/shadow fájl lekérdezésével szereztek meg.

-

Privát SSH Kulcsok: Több privát SSH kulcs került elő, amelyek segítségével a támadók további gépekre csatlakozhattak, növelve a rendszerben való perzisztenciájukat.

-

OpenAI Tokenek: Az OpenAI tokenek lehetővé tették a támadók számára, hogy hozzáférjenek OpenAI fiókokhoz, és így felhasználhatták a cég krediteit.

-

HuggingFace Tokenek: Ezek a tokenek hozzáférést biztosítottak privát repozitóriumokhoz, amiket a támadók használhattak modellek feltöltésére vagy meglévő modellek felülírására.

-

Stripe Tokenek: A Stripe tokenek lehetővé tették a támadók számára, hogy pénzügyi tranzakciókat végezzenek a sérült fiókokon.

-

Felhő Környezetek Hozzáférés: A támadók magas jogosultságú hozzáféréssel rendelkeztek felhőszolgáltatásokhoz (AWS, GCP, Azure, Lambda Labs), lehetővé téve érzékeny adatbázisok és kódok kiszivárgását.

-

KubernetesAPI Hozzáférés: Támadók fertőzhettek felhő munkafolyamatokat, ellophatták a Kubernetes titkokat és egyéb adatokat.

-

Slack Tokenek: A Slack tokenek révén a támadók hozzáférhettek a szervezet Slack üzeneteihez, és üzeneteket küldhettek.

Pénzügyi Hatások

A kompromittált gépeket többségében drága, nehezen beszerezhető GPU-kból állították össze. Az ilyen gépek bérleti díja akár évi 858,480 USD-t is elérhet. Az utóbbi hetek megfigyelései alapján a kompromittált gépek összértéke közel egy milliárd USD-ra tehető.

Támadók és Taktikák

A támadók a gépeket kriptovaluta bányászatra használták, mivel a GPU-k drágák és nehezen beszerezhetők. Az első nyomok szerint a támadások már szeptember 5-én elkezdődtek, ami legalább 7 hónapot adott a támadóknak a hardver kihasználására. A támadók különböző kriptovaluta bányászati programokat használtak, például XMRig és NBMiner, amelyek folyamatosan futottak a háttérben. A támadások során a támadók igyekeztek elkerülni a detektálást, például base64 kódolással, és használva nyílt forráskódú eszközöket, mint az Interactsh, a DNS lekérdezések nyomon követésére.