Két külön esetre derült fény ezen a héten amelyek kémszoftvereket telepítettek a felhasználók Android rendszerű telefonjára és Chrome alapú böngészőjébe. Nézzék át a telefonjaikat és böngészőiket a lehetséges rossz szándékú kiegészítők után kutatva, illetve használjanak friss vírusvédelmi megoldást.

Az Android appok

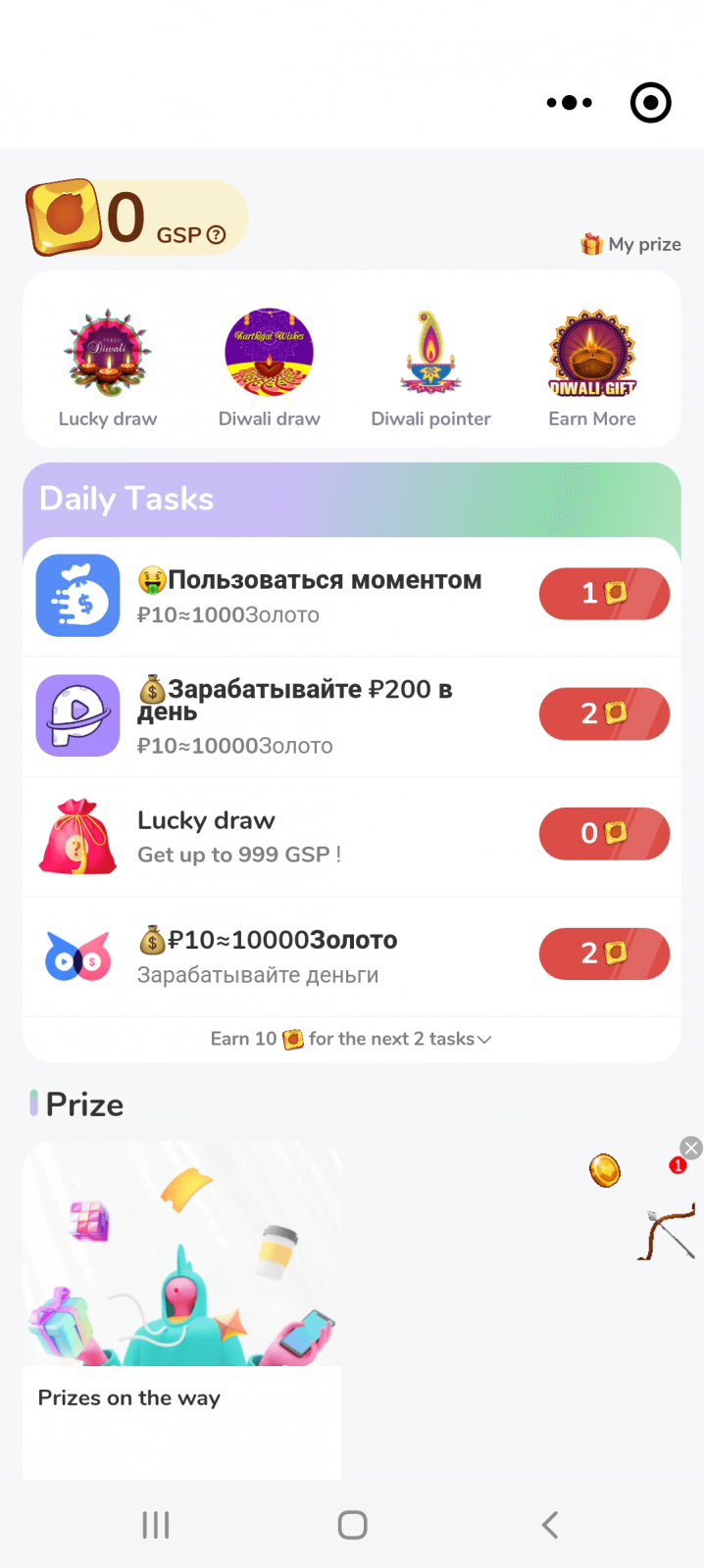

Az androidos esettel kapcsolatban a Doctor Web szakértői által felfedezett egy Android szoftvermodult, amiben kémprogram jellegű funkciók találhatók. Új Android kártevő, amely reklámszoftverként terjed és több alkalmazásban található, sok közülük korábban a Google Play áruházban volt elérhető és összesen több mint 400 millió alkalommal töltötték le. A Dr. Web biztonsági kutatói által talált kémprogram modul, amit 'SpinOk' néven azonosítottak, és figyelmeztettek arra, hogy képes személyes adatokat lopni a felhasználók eszközéről és továbbítani egy távoli szerverre. Az eszközön tárolt fájlokból információkat gyűjt, és képes azokat rosszindulatú szereplőkhöz továbbítani. Továbbá képes megszerezni és feltölteni a vágólap tartalmát egy távoli szerverre. Ez a szoftvermodul a Dr.Web besorolása szerint az Android.Spy.SpinOk kémszoftver, amelyet SpinOk modul néven terjesztik és építik be a akár védtelen alkalmazásokba egy marketing SDK-ként. A fejlesztők beépíthetik azt különböző alkalmazásokba és játékokba, ideértve azokat is, amelyek a Google Play áruházban elérhetőek. Több száz alkalmazás tartalmazta ezt a modult, köztük:

- Noizz – videószerkesztő zenei aláfestéssel (legalább 100 000 000 telepítés),

- Zapya – Fájlátvitel, megosztás (legalább 100 000 000 telepítés; a trójai modul a 6.3.3-as verziótól a 6.4-es verzióig volt jelen, és a jelenlegi 6.4.1-es verzióban már nincs jelen),

- Vfly – videószerkesztő és videókészítő (legalább 50 000 000 telepítés),

- MVBit – MV videóállapot készítő (legalább 50 000 000 telepítés),

- Biugo – videókészítő és szerkesztő (legalább 50 000 000 telepítés),

- Crazy Drop (legalább 10 000 000 telepítés),

- Cashzine – Pénzkereseti jutalom (legalább 10 000 000telepítés),

- Fizzo Novel – Offline olvasás (legalább 10 000 000 telepítés),

- CashEM – Jutalmak megszerzése (legalább 5 000 000 telepítés),

- Tick – Nézésért jutalom (legalább 5 000 000 telepítés).

A SpinOk modul első ránézésre olyan módon lett kialakítva, hogy fenntartsa a felhasználók érdeklődését az alkalmazásokban található mini játékok, feladatok és állítólagos nyeremények és jutalmak segítségével. Az inicializálás során ez a trójai SDK kapcsolódik egy vezérlő és irányító (C&C) szerverhez, amikor egy olyan kérést küld, amely tartalmazza az érintett eszközről származó sok technikai információt. Ide tartoznak a szenzorok adatai is, például giroszkóp, mágnesmérő stb., amelyeket arra lehet használni, hogy észleljék az emulátor környezetet, és a modul működését úgy alakítsák, hogy elkerüljék a biztonsági kutatók észlelését. Ugyanebből a célból figyelmen kívül hagyja az eszköz proxy beállításait, amely lehetővé teszi a hálózati kapcsolatok elrejtését az elemzés során. Válaszként a modul egy URL-címlistát kap a szerverről, amelyet WebView segítségével megnyit, hogy megjelenítse a reklám bannerjeit.

Ugyanakkor ez a trójai SDK bővíti a betöltött weboldalakon futtatott JavaScript kód képességeit, beleértve az alábbiakat:

- Fájlok listájának lekérése meghatározott könyvtárakban,

- Meghatározott fájl vagy könyvtár jelenlétének ellenőrzése az eszközön,

- Fájl letöltése az eszközről, és

- Vágólap tartalmának másolása vagy helyettesítése.

Ez lehetővé teszi a trójai modul üzemeltetőinek, hogy bizalmas információkat és fájlokat szerezzenek meg a felhasználó eszközéről – például olyan fájlokat, amelyekhez az Android.Spy.SpinOk-t tartalmazó alkalmazások hozzáférhetnek. Ehhez a támadóknak meg kell adniuk a megfelelő kódot a hirdetési banner HTML oldalába.

A Doctor Web szakértői megtalálták ezt a trójai modult és több módosítását is számos alkalmazásban, amelyeket a Google Play áruházon keresztül terjesztenek. Néhányukban ma is megtalálható a rosszindulatú SDK, mások csak bizonyos verziókban tartalmazták, vagy teljesen eltávolították őket a katalógusból. A malware elemzőink 101 alkalmazásban találták meg, amelyek legalább 421 290 300 összesített letöltéssel rendelkeznek. Így a több száz millió Android eszköztulajdonos veszélyeztetve van a kibertámadás áldozatává válás tekintetében. A Doctor Web értesítette a Google-t az felfedezett fenyegetésről.

A Chrome bővítmény

Google eltávolította a Chrome Web Áruházból azokat a kártékony bővítményeket, amelyek összesen 75 millió letöltéssel rendelkeznek és módosíthatták a keresési eredményeket és spam vagy nemkívánatos hirdetéseket jeleníthettek meg. A bővítmények eredeti és hasznosnak tűnő funkcionalitása alapján a felhasználókat megtéveszti, hogy ne legyen gyanús a háttérben végzett kártékony viselkedés, amely rejtett kóddal szállítottak ezek a bővítmények.

Az Adblock Plus ról ismerhető kiberbiztonsági kutató, Wladimir Palant, elemzést végzett a PDF Toolbox nevű bővítményen (amely 2 millió letöltéssel rendelkezik), amely a Chrome Web Áruházból volt elérhető, és megállapította, hogy az tartalmaz olyan kódot, amelyet egy legitim bővítmény API segítő függvényeknek álcáztak.

Egy május közepén közzétett írásában a kutató elmagyarázza, hogy a kód lehetővé tette a „serasearchtop[.]com” domain számára, hogy tetszőleges JavaScript kódot injektáljon bármely weboldalba, amelyet a felhasználó meglátogatott.

A visszaélések fókusza az oldalakra reklámok beszúrásától a érzékeny információk eltulajdonításáig terjedhet. Azonban Palant nem észlelt semmilyen kártékony tevékenységet, így a kód célja nem volt egyértelmű.

A kutató azt is észrevette, hogy a kód 24 órával a bővítmény telepítése után aktiválódik, ami tipikusan kártékony szándékra utaló viselkedés.

Néhány nappal ezelőtt Palant közzétett egy második bejegyzést az ügyről, hogy figyelmeztesse a közvéleményt, miszerint ugyanezt a gyanús kódot találta meg további 34 Chrome bővítményben, amelyek összesen 55 millió letöltéssel rendelkeztek. Néhány példa:

- Autoskip for Youtube – 9 millió aktív felhasználó

- Soundboost – 6,9 millió aktív felhasználó

- Crystal Ad block – 6,8 millió aktív felhasználó

- Brisk VPN – 5,6 millió aktív felhasználó

- Clipboard Helper – 3,5 millió aktív felhasználó

- Maxi Refresher – 3,5 millió aktív felhasználó

Palant a második bejegyzés közzétételekor még mindig mindegyik bővítmény elérhető volt a Chrome Web Áruházban. Azonban egy további bejegyzésben jelezte, hogy 8 kivételével az összes, majd mára már az össze bővítmény el lett távolítva.

Általában a Google nem értesíti a felhasználókat, ha felfedezi, hogy egyik kártékony alkalmazását telepítették. Az alábbiakban felsorolunk néhány azonosítót, amelyek segítségével a felhasználók ellenőrizhetik, hogy fertőzött-e az eszközük.

- Kétes eredetű bővítmények: Ellenőrizze a böngészőjében vagy alkalmazásainál a telepített bővítmények listáját. Ha talál olyan bővítményeket, amelyeket nem emlékszik telepíteni, vagy amelyek gyanúsak vagy ismeretlen fejlesztőktől származnak, akkor lehet, hogy fertőzött a rendszer.

- Változott keresési eredmények: Ha a keresési eredményekben megjelennek irreleváns vagy gyanús linkek, vagy ha gyakran átirányításokat tapasztal a keresés során, ez jelezheti, hogy egy kártékony bővítmény befolyásolja a keresési eredményeket.

- Fura hirdetések vagy pop-up ablakok: Ha gyakran megjelennek nemkívánatos hirdetések vagy felugró ablakok a böngészés közben, akkor valószínűleg fertőzött bővítmények vannak jelen a rendszerben.

- Teljesítményproblémák: Ha az eszköz lassabbá vált, rendszeresen összeomlik, vagy nem várt módon viselkedik, ez lehet a kártékony bővítmények jelenlétének következménye.

- Biztonsági beállítások megváltozása: Ellenőrizze a böngésző biztonsági beállításait és a letiltott oldalak listáját. Ha észrevesz változásokat vagy ismeretlen oldalakat a tiltólistán, az utalhat fertőzésre.

Fontos azonban megjegyezni, hogy ezek csak általános jelzők, és nem garantálják a fertőzöttség pontos azonosítását. Ha gyanítja, hogy a rendszerét kártékony bővítmények fertőzték meg, érdemes megbízható vírusirtó szoftvert használni, és egy szakértő segítségét kérni a probléma megoldásához.

Az Android-on futó kártevők

A Dr.Web által talált teljes lista itt található.

A CloudSEK talált alkalmazások:

- com.hexagon.blocks.colorful.resixlink

- com.macaronmatch.fun.gp

- com.macaron.boommatch.gp

- com.blast.game.candy.candyblast

- com.tilermaster.gp

- com.crazymagicball.gp

- com.cq.merger.ww.bitmerger

- com.happy2048.mergeblock

- com.carnival.slot.treasure.slotparty

- com.holiday2048.gp

- com.richfive.money.sea

- com.hotbuku.hotbuku

- com.crazyfruitcrush.gp

- com.twpgame.funblockpuzzle

- com.sncgame.pixelbattle

- com.cute.macaron.gp

- com.slots.lucky.win

- com.happy.aquarium.game

- com.blackjack.cash.poker

- vip.minigame.idledino

- com.circus.coinpusher.free

- com.diamond.block.gp

- com.boommatch.hex.gp

- com.guaniu.deserttree

- com.snailbig.gstarw

- com.tunai.instan.game

- com.yqwl.sea.purecash

- com.block.bang.blockbigbang

- com.chainblock.merge2048.gp

- com.snailbig.gstarfeelw

- com.ccxgame.farmblast

- com.bubble.connect.bitconnect

- com.acemegame.luckyslot

- com.tianheruichuang.channel3

- com.kitty.blast.lucky.pet.game

- com.magicballs.games

- com.bird.merge.bdrop

- com.acemegame.luckycashman

- free.vpn.nicevpn

- com.vegas.cash.casino

- com.meta.chip.metachip

- com.guaniu.lightningslots

- vip.minigame.RollingBubblePuzzle

A Chrome (vagy kompatibilis) böngészőkben futó bővítmény-kártevők

A Wladimir Palant által összeállított lista:

|

A bővítmény neve |

Heti aktív felhasználók száma |

Bővítmény azonosító (ID) |

|---|---|---|

|

Autoskip for Youtube |

9 008 298 |

lgjdgmdbfhobkdbcjnpnlmhnplnidkkp |

|

Soundboost |

6 925 522 |

chmfnmjfghjpdamlofhlonnnnokkpbao |

|

Crystal Ad block |

6 869 278 |

lklmhefoneonjalpjcnhaidnodopinib |

|

Brisk VPN |

5 595 420 |

ciifcakemmcbbdpmljdohdmbodagmela |

|

Clipboard Helper |

3 499 233 |

meljmedplehjlnnaempfdoecookjenph |

|

Maxi Refresher |

3 483 639 |

lipmdblppejomolopniipdjlpfjcojob |

|

Quick Translation |

2 797 773 |

lmcboojgmmaafdmgacncdpjnpnnhpmei |

|

Easyview Reader view |

2 786 137 |

icnekagcncdgpdnpoecofjinkplbnocm |

|

PDF toolbox |

2 782 790 |

bahogceckgcanpcoabcdgmoidngedmfo |

|

Epsilon Ad blocker |

2 571 050 |

bkpdalonclochcahhipekbnedhklcdnp |

|

Craft Cursors |

2 437 224 |

magnkhldhhgdlhikeighmhlhonpmlolk |

|

Alpha Blocker ad blocker |

2 430 636 |

edadmcnnkkkgmofibeehgaffppadbnbi |

|

Zoom Plus |

2 370 645 |

ajneghihjbebmnljfhlpdmjjpifeaokc |

|

Base Image Downloader |

2 366 136 |

nadenkhojomjfdcppbhhncbfakfjiabp |

|

Cliquish fun cursors |

2 353 436 |

pbdpfhmbdldfoioggnphkiocpidecmbp |

|

Cursor-A custom cursor |

2 237 147 |

hdgdghnfcappcodemanhafioghjhlbpb |

|

Amazing Dark Mode |

2 228 049 |

fbjfihoienmhbjflbobnmimfijpngkpa |

|

Maximum Color Changer for Youtube |

2 226 293 |

kjeffohcijbnlkgoaibmdcfconakaajm |

|

Awesome Auto Refresh |

2 222 284 |

djmpbcihmblfdlkcfncodakgopmpgpgh |

|

Venus Adblock |

1 973 783 |

obeokabcpoilgegepbhlcleanmpgkhcp |

|

Adblock Dragon |

1 967 202 |

mcmdolplhpeopapnlpbjceoofpgmkahc |

|

Readl Reader mode |

1 852 707 |

dppnhoaonckcimpejpjodcdoenfjleme |

|

Volume Frenzy |

1 626 760 |

idgncaddojiejegdmkofblgplkgmeipk |

|

Image download center |

1 493 741 |

deebfeldnfhemlnidojiiidadkgnglpi |

|

Font Customizer |

1 471 726 |

gfbgiekofllpkpaoadjhbbfnljbcimoh |

|

Easy Undo Closed Tabs |

1 460 691 |

pbebadpeajadcmaoofljnnfgofehnpeo |

|

Screens screen recorder |

1 459 488 |

flmihfcdcgigpfcfjpdcniidbfnffdcf |

|

OneCleaner |

1 457 548 |

pinnfpbpjancnbidnnhpemakncopaega |

|

Repeat button |

1 456 013 |

iicpikopjmmincpjkckdngpkmlcchold |

|

Leap Video Downloader |

1 454 917 |

bjlcpoknpgaoaollojjdnbdojdclidkh |

|

Tap Image Downloader |

1 451 822 |

okclicinnbnfkgchommiamjnkjcibfid |

|

Qspeed Video Speed Controller |

732 250 |

pcjmcnhpobkjnhajhhleejfmpeoahclc |

|

HyperVolume |

592 479 |

hinhmojdkodmficpockledafoeodokmc |

|

Light picture-in-picture |

172 931 |

gcnceeflimggoamelclcbhcdggcmnglm |

Az Avast saját keresést hajtott végre a témában, és több olyan bővítményt talált, amelyeket Wladimir Palant nem vett észre. Az első körben, miért hagytak ki nyolc bővítményt? Az ok úgy tűnik, hogy ezek jelentősen különböznek az eredetiektől. Azok Manifest V3 bővítmény API-ra váltottak, ezért új módszereket kellett találniuk arra, hogy tetszőleges kódot futtassanak, amelyek elsőre még kevésbé láthatóak voltak. Érintett bővítmény azonosítók:

- aeclplbmglgjpfaikihdlkjhgegehbbf

- afffieldplmegknlfkicedfpbbdbpaef

- ajneghihjbebmnljfhlpdmjjpifeaokc

- ameggholdkgkdepolbiaekmhjiaiiccg

- bafbedjnnjkjjjelgblfbddajjgcpndi

- bahogceckgcanpcoabcdgmoidngedmfo

- bikjmmacnlceobeapchfnlcekincgkng

- bkbdedlenkomhjbfljaopfbmimhdgenl

- bkflddlohelgdmjoehphbkfallnbompm

- bkpdalonclochcahhipekbnedhklcdnp

- bppfigeglphkpioihhhpbpgcnnhpogki

- cajcbolfepkcgbgafllkjfnokncgibpd

- ciifcakemmcbbdpmljdohdmbodagmela

- deebfeldnfhemlnidojiiidadkgnglpi

- diapmighkmmnpmdkfnmlbpkjkealjojg

- dlnanhjfdjgnnmbajgikidobcbfpnblp

- dppnhoaonckcimpejpjodcdoenfjleme

- edadmcnnkkkgmofibeehgaffppadbnbi

- edaflgnfadlopeefcbdlcnjnfkefkhio

- edailiddamlkedgjaoialogpllocmgjg

- edmmaocllgjakiiilohibgicdjndkljp

- eibcbmdmfcgklpkghpkojpaedhloemhi

- enofnamganfiiidbpcmcihkihfmfpobo

- epmmfnfpkjjhgikijelhmomnbeneepbe

- fcndjoibnbpijadgnjjkfmmjbgjmbadk

- fejgiddmdpgdmhhdjbophmflidmdpgdi

- ffiddnnfloiehekhgfjpphceidalmmgd

- fgpeefdjgfeoioneknokbpficnpkddbl

- fhnlapempodiikihjeggpacnefpdemam

- finepngcchiffimedhcfmmlkgjmeokpp

- flmihfcdcgigpfcfjpdcniidbfnffdcf

- fpfmkkljdiofokoikgglafnfmmffmmhc

- gdlbpbalajnhpfklckhciopjlbbiepkn

- geokkpbkfpghbjdgbganjkgfhaafmhbo

- gfbgiekofllpkpaoadjhbbfnljbcimoh

- ghabgolckcdgbbffijkkpamcphkfihgm

- glfondjanahgpmkgjggafhdnbbcidhgf

- gliolnahchemnmdjengkkdhcpdfehkhi

- gnmjmennllheofmojjffnidneaohleln

- hdgdghnfcappcodemanhafioghjhlbpb

- hdifogmldkmbjgbgffmkphfhpdfhjgmh

- hhhbnnlkhiajhlfmedeifcniniopfaoo

- higffkkddppmfcpkcolamkhcknhfhdlo

- hmakjfeknhkfmlckieeepnnldblejdbd

- icnekagcncdgpdnpoecofjinkplbnocm

- iejlgecgghdfhnappmejmhkgkkakbefg

- igefbihdjhmkhnofbmnagllkafpaancf

- igfpifinmdgadnepcpbdddpndnlkdela

- iicpikopjmmincpjkckdngpkmlcchold

- imfnolmlkamfkegkhlpofldehcfghkhk

- jbolpidmijgjfkcpndcngibedciomlhd

- jjooglnnhopdfiiccjbkjdcpplgdkbmo

- jlhmhmjkoklbnjjocicepjjjpnnbhodj

- kafnldcilonjofafnggijbhknjhpffcd

- keecjmliebjajodgnbcegpmnalopnfcb

- kjeffohcijbnlkgoaibmdcfconakaajm

- lcdaafomaehnnhjgbgbdpgpagfcfgddg

- lgjdgmdbfhobkdbcjnpnlmhnplnidkkp

- lhpbjmgkppampoeecnlfibfgodkfmapd

- likbpmomddfoeelgcmmgilhmefinonpo

- lipmdblppejomolopniipdjlpfjcojob

- lklmhefoneonjalpjcnhaidnodopinib

- llcogfahhcbonemgkdjcjclaahplbldg

- lmcboojgmmaafdmgacncdpjnpnnhpmei

- lpejglcfpkpbjhmnnmpmmlpblkcmdgmi

- magnkhldhhgdlhikeighmhlhonpmlolk

- mcmdolplhpeopapnlpbjceoofpgmkahc

- meljmedplehjlnnaempfdoecookjenph

- nadenkhojomjfdcppbhhncbfakfjiabp

- nbocmbonjfbpnolapbknojklafhkmplk

- ngbglchnipjlikkfpfgickhnlpchdlco

- njglkaigokomacaljolalkopeonkpbik

- obeokabcpoilgegepbhlcleanmpgkhcp

- obfdmhekhgnjollgnhjhedapplpmbpka

- oejfpkocfgochpkljdlmcnibecancpnl

- okclicinnbnfkgchommiamjnkjcibfid

- olkcbimhgpenhcboejacjpmohcincfdb

- ooaehdahoiljphlijlaplnbeaeeimhbb

- pbdpfhmbdldfoioggnphkiocpidecmbp

- pbebadpeajadcmaoofljnnfgofehnpeo

- pidecdgcabcolloikegacdjejomeodji

- pinnfpbpjancnbidnnhpemakncopaega

Nézzék át a telefonjaikat és böngészőiket a lehetséges rossz szándékú kiegészítők után kutatva, illetve használjanak friss vírusvédelmi megoldást.

Hozzászólások

Ez egy vicc

Beküldte FerrisWheel (nem ellenőrzött) -

Egyszer azt olvastam, hogy a számítógépes vírusokat ugyanazok csinálják, akik a vírusvédelmi szoftvereket.

Lehet, hogy ez csak egy összeesküvés elmélet, de lehet, hogy ez a gyakorlat.

Nem hiszem el, hogy a Google nem tudná kiszűrni a rosszindulatú alkalmazásokat.

Az a baj, hogy a világot egy velejéig romlott csoport irányítja, és minden úgy van kitalálva, hogy nekik jó legyen, nekünk meg szar.

Tényleg nem lehet elkapni azokat, akik az ártó szoftvereket készítik?

A Google már a világ minden országában tart fent irodát. csak annyit kellene tennie, hogy nem online lehetne feltölteni az applikációkat, hanem személyesen kellene bevinni az irodába, ahol meg kellene adnia a fejlesztőknek az adataikat. Név, anyja neve, lakcím, bankszámlaszám, fénykép, ujjlenyomat.

Milyen dolog az, hogy a szoftverek készítőit, és forgalmazóit semmilyen anyagi felelősség nem terheli?

Minden gyártó, vállalkozó anyagi felelősséggel tartozik, kivéve a gyevi bíró?

Milyen aljasság ez?

Hogy lehet azzal kibújni a felelősség alól, hogy rá kell kattintanunk egy jelölőnégyzetre, amivel minden jogunkról lemondunk?

Mi lenne, ha az autógyártók is aláíratnának egy nyilatkozatot a vásárláskor, hogy ők semmilyen felelősséget nem vállalnak, legfőképpen a kormányműre, a fékre, és a lengéscsillapítókra.

Akkor nem kellene időnként több millió autót visszahívniuk.

Vagy a kínai karácsonyfaizzó készítők?

- Anya! Ég a karácsonyfa.

- Kisfiam, nem ég, hanem világít.

- Anya! Már függöny is világít.

Értékelés: