Az ujjlenyomat-felismerés egy viszonylag biztonságos hitelesítési módszernek számít. Azonban időről időre megjelennek publikációk különböző módszerekről, amelyekkel át lehet verni az érzékelőt. Kínai kutatók, Yu Chen és Yiling He nemrégiben közzétettek egy tanulmányt arról, hogyan lehet bruteforce-módszerrel majdnem bármelyik ujjlenyomat-védelemmel ellátott Android okostelefont feltörni. Az elkövetett támadást BrutePrintnek nevezték el.

BrutePrint

A módszer az Android okostelefonok ujjlenyomat-érzékelőjének hibáján alapul: a tesztelt modellek egyike sem titkosította az érzékelő és a rendszer közötti kommunikációs csatornát. Ez lehetőséget teremt a hitelesítési rendszer elleni MITM-támadásra: az alaplap SPI portján keresztül az okostelefonhoz csatlakoztatott eszközzel egyrészt az ujjlenyomat-érzékelőtől érkező üzeneteket lehet fogadni, másrészt az ujjlenyomat-érzékelőt emulálva saját üzeneteket lehet küldeni.

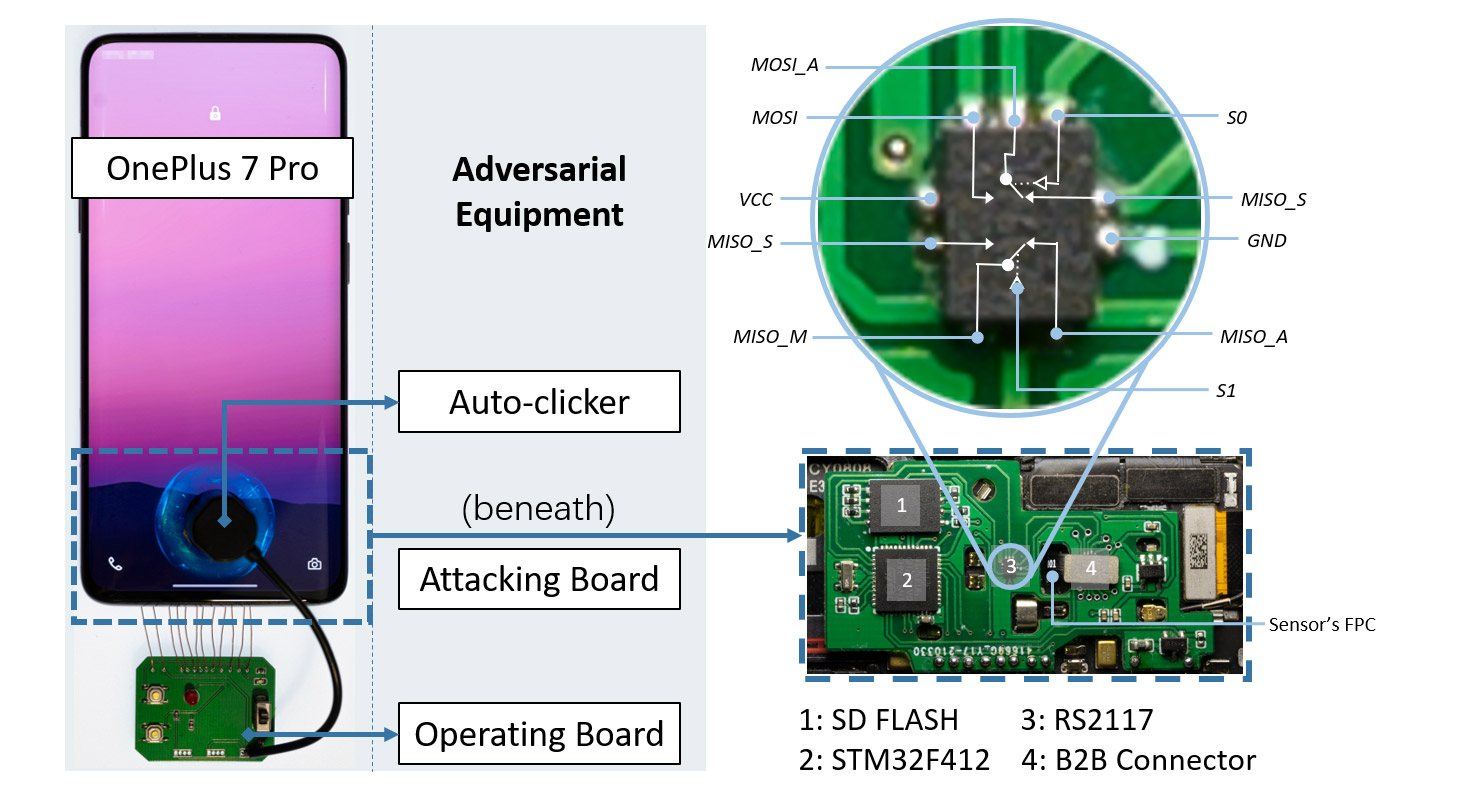

A kutatók elkészítettek egy ál-érzékelőt, és kiegészítették egy olyan szerkezettel, amellyel képesek az okostelefon kijelzőjén való kattintásra. Így a hardverkomponens-részt úgy állították be, hogy automatikus üzemmódban több ujjlenyomat-képet tápláljon az okostelefonokba.

Eszköz az ujjlenyomat-hitelesítési rendszer feltörésére. Forrás: arxiv.org

Következő lépésként az ujjlenyomat-adatbázist egy mesterséges intelligenciának küldték el, hogy az ujjlenyomat-szótárhoz hasonlót hozzon létre a brute-forcing teljesítményének maximalizálása érdekében. Az ujjlenyomat-képeket a mesterséges intelligencia úgy alakította át, hogy azok megfeleljenek a vizsgálatban részt vevő okostelefonokra telepített érzékelők által generált képeknek.

Cancel-After-Match-Fail és Match-After-Lock

A BrutePrint támadás két sebezhetőséget használ ki. A kutatók az ujjlenyomat-hitelesítési keretrendszer alaplogikájában fedezték fel őket, amely a jelek szerint kivétel nélkül minden Android okostelefonban jelen van. A sebezhetőségek a Cancel-After-Match-Fail és a Match-After-Lock nevet kapták.

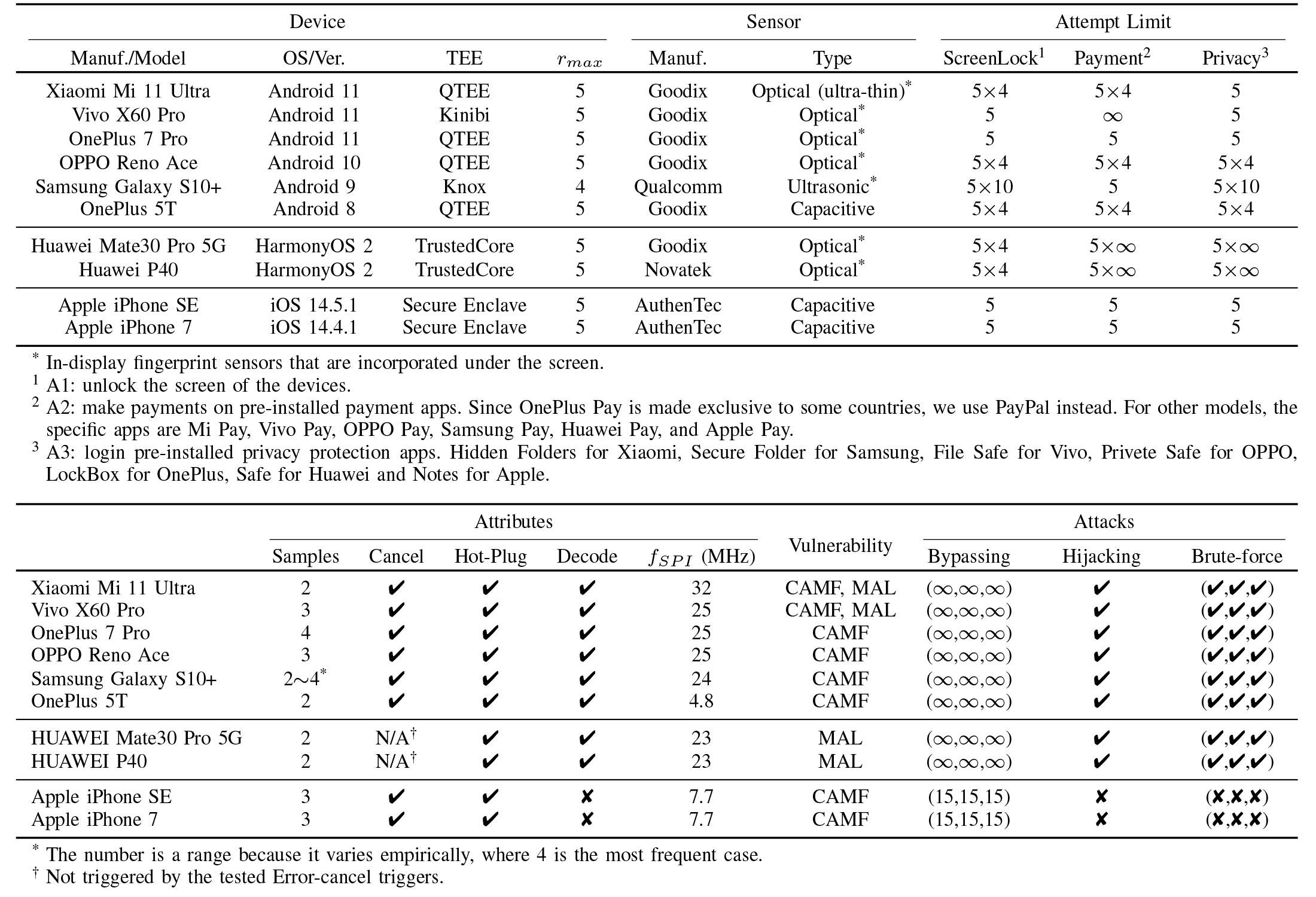

A Cancel-After-Match-Failt kihasználó támadás az összes tesztelt valódi Androidos okostelefonon sikeres volt, azonban valamiért a HarmonyOS rendszeren nem működött. A Match-After-Lockot a Vivo és a Xiaomi okostelefonokon, valamint a HarmonyOS-t futtató Huawei telefonon is sikerült kihasználni.

Minden tesztelt okostelefonról kiderült, hogy legalább egy támadással szemben sebezhető. Forrás: arxiv.org

A vizsgálatban részt vevő összes Android és HarmonyOS okostelefonról kiderült, hogy a leírt támadások legalább egyikével szemben sebezhető. Ez azt jelenti, hogy mindegyikük korlátlan számú rosszindulatú ujjlenyomat-hitelesítési kísérletet tett lehetővé.

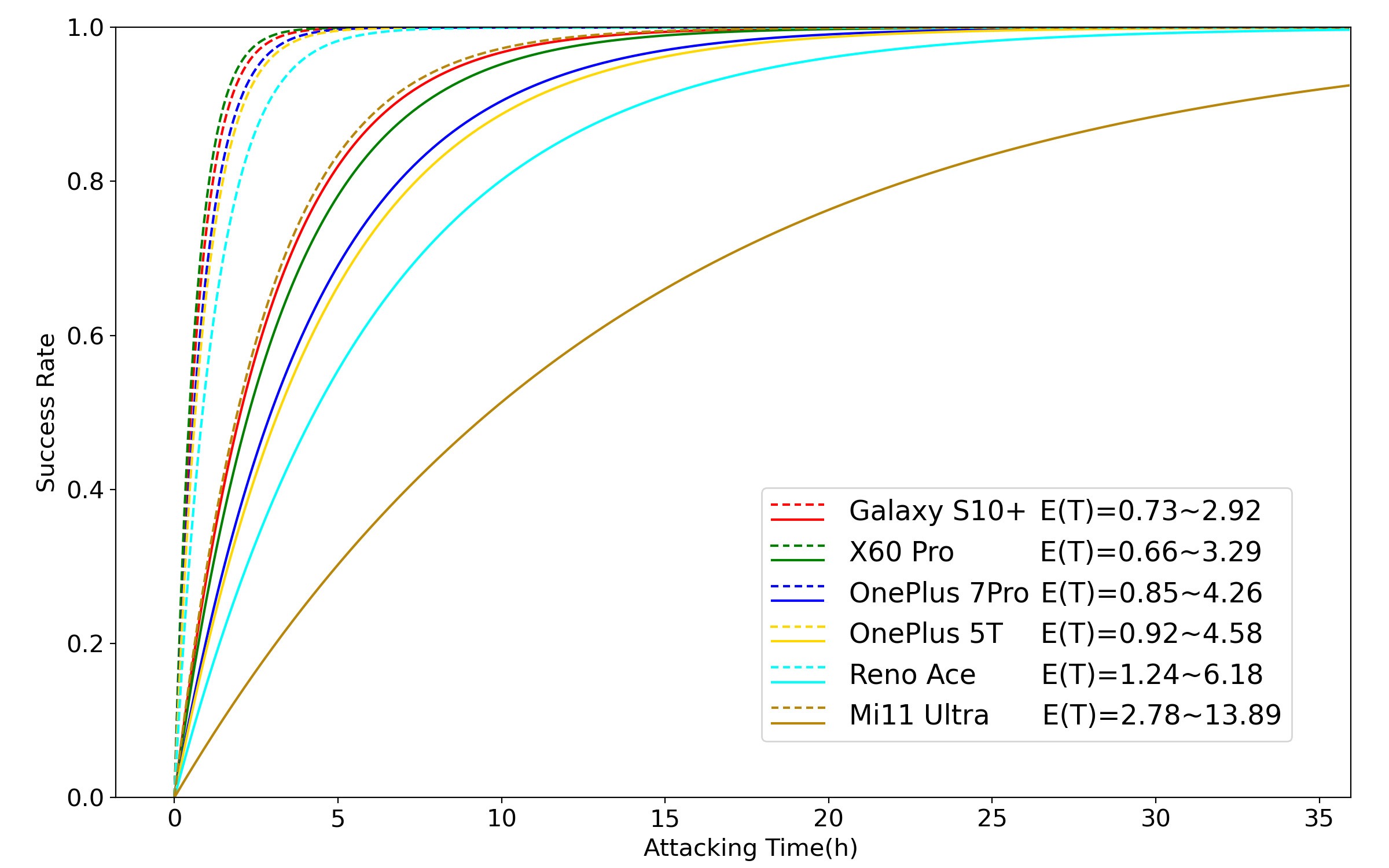

A tanulmány szerint azokon az Androidos eszközökön, ahol csak egy ujjlenyomat volt regisztrálva 2,9 és 13,9 óra közötti időre volt szükség az okostelefon hitelesítési rendszerének feltöréséhez. Az olyan okostelefonok esetében azonban, amelyeknél az adott modellnél a lehető legtöbb ujjlenyomat volt regisztrálva (a Samsung esetében négy, az összes többi esetében öt), az idő jelentősen csökkent: ezek feltörése 0,66 órától 2,78 óráig tartott.

Sikeres BrutePrint-támadás valószínűsége az eltöltött idő függvényében: egy regisztrált ujjlenyomat (folytonos vonal) és a regisztrált ujjlenyomatok maximális száma (szaggatott vonal). Forrás: arxiv.org

Mi a helyzet az iPhone-okkal?

Az iPhone-okban használt Touch ID rendszerről kiderült, hogy ellenállóbb a BrutePrint-tel szemben. A tanulmány szerint az iPhone fő előnye, hogy az ujjlenyomat-érzékelő és a rendszer többi része közötti kommunikáció titkosított.

Az iOS-felhasználók tehát nyugodtan alhatnak: A Touch ID sokkal megbízhatóbb, mint az Androidban és a HarmonyOS-ben is használt ujjlenyomatos hitelesítés. Ráadásul manapság a legtöbb iPhone modell amúgy is Face ID-t használ.

Mennyire veszélyes mindez?

Az androidos okostelefon-tulajdonosoknak sem kell túlságosan aggódniuk a BrutePrint miatt – a gyakorlatban a támadás aligha jelent komoly veszélyt. Ennek több oka is van:

- A BrutePrint fizikai hozzáférést igényel a készülékhez. Ez a tényező önmagában nagymértékben csökkenti annak valószínűségét, hogy ilyesmi megtörténjen velünk.

- Ráadásul a támadás végrehajtásához fel kell oldani a készüléket, és az alaplapon található csatlakozót kell használni. Ezt a tulajdonos tudta nélkül aligha könnyű megtenni.

- Még a legjobb esetben is jelentős – órákban mérhető – időt igényel a támadás.

- Persze a BrutePrinthez sajátos beállításokra van szükség, hardveresen és szoftveresen egyaránt.

Ezek a tényezők együttesen rendkívül valószínűtlenné teszik, hogy egy ilyen támadás a való életben is alkalmazható legyen – hacsak néhány vállalkozó szellemű ember nem készít a tanulmány alapján egy könnyen használható kereskedelmi terméket.

Az Android okostelefonok védelme az ujjlenyomatok feltörése ellen

Ha a fentiek ellenére úgy gondoljuk, hogy egy ilyen támadás áldozatává válhatunk, íme néhány tipp a védekezéshez:

- Regisztráljunk minél kevesebb ujjlenyomatot (ideális esetben csak egyet). Minél több ujjat használunk a hitelesítéshez, annál sebezhetőbbé válik a rendszer a leírt taktikával, valamint más támadásokkal szemben.

- Ne felejtsünk el extra PIN-kódot vagy jelszavas védelmet használni az olyan alkalmazások esetében, amelyek rendelkeznek ezzel a lehetőséggel.

Hozzászólások

Én ettől félek a világon legkevésbé

Beküldte FerrisWheel (nem ellenőrzött) -

Én ettől félek a világon legkevésbé.

Pláne, hogy "Ráadásul a támadás végrehajtásához fel kell oldani a készüléket, és az alaplapon található csatlakozót kell használni."

Ha már feloldották, minek feltörni az ujjlenyomatot?

Egy átlagember nem tart atomtitkokat a telefonján, és nem is azért használja az ujjlenyomat olvasót.

De az OTP applikáció megkövetelte a használatát, ha van a telefonon.

És szerintem sokkal biztonságosabb, ha a Tescóban a pénztárnál nem egy PIN-kódot ütök be, vagy vonalakat huzigálok, amit bárki megláthat, amikor feloldom a telefont, és fizetek vele. Ha azokat megtudja valaki, esetleg meg is akarja szerezni a telefont. De egy piti tolvaj nem fog bíbelődni az ujjlenyomat feltörésével.

A telefonnal történő fizetés sokkal gyorsabb, és biztonságosabb, hiszen sokkal gyorsabban elő lehet kapni, mint a bankkártyát, és sohasem kér PIN-kódot, amit kileshetnek.

Az ujjlenyomatnak ez a szerepe, és nem a telefon feltörés elleni védelme.

Még a feltörhetetlennek mondott iPhone telefonokat is feltörték.

És egyébként is mindent feltörnek, csak idő kérdése.

Szerintem használja mindenki nyugodtan az olvasót.

A vonalacskákkal védett telefont ezerszer sebezhetőbb. Ki nem látta még, hogy valaki milyen vonalakat húz?

Az egy röhej, az ujjlenyomathoz képest.

Értékelés:

Telefonos fizetés

Beküldte T.István -

A telefonnal történő fizetés sokkal gyorsabb, és biztonságosabb, hiszen sokkal gyorsabban elő lehet kapni, mint a bankkártyát, és sohasem kér PIN-kódot, amit kileshetnek.

Én a bankkártyámat tudom gyorsabban előkapni, mármint már jóval előtte elő van kapva, minthogy a pénztárhoz érnék, sőt, még a vacak Lidl+ applikációért sem veszem elő. A PIN kódot nehéz lenne kilesni, a legtöbb helyen rendesen el van maszkolva a pin pad, legalábbis amerre én vásárolok.

Egyébként nincs egy hónapja, hogy a telefon aksija felfőtt, szétnyomta a telefont, kiszakította az USB panelből a szalagkábelt. Több mint egy hétig volt a szerelőnél, mert bár friss aksija volt, de USB panelt rendelni kellett. OK, hogy a fizetés ettől még megoldható, de képzeld, akinek telefonon van a bérlete, az ilyenkor mit tud csinálni.

Értékelés:

Telefonos fizetés

Beküldte FerrisWheel (nem ellenőrzött) -

A bérletet nem tudom, mert nekem nincs, de a bankkártyát elő tudom bányászni olyankor.

A digitalizálás nem azt jelenti, hogy nincs nálam, csak nem kell elővennem.

Elhiszem, hogy neked mondjuk az ingzsebedben van a kártya, de én meg olyanokat szoktam látni, hogy az egyik kezében a telefon van, amin beszél, egy kézzel pakol, aztán kinyitja a táskáján a cipzárat, kiveszi a pénztárcáját, kikotorássza a kártyát, majd "Ja, ez nem az" felkiáltással visszarakja, és előveszi az igazit, beírja a PIN-kódot, aztán -nagyon helyesen- gondosan visszagyömöszöli a kártyát a degeszre tömött pénztárcájába, azt meg a táskájába, aztán gondosan azt is bezárja, és végre eltakarodik előlem a francba.

És a telefon végig a kezében volt.

Én meg rányomok az ujjlenyomat olvasóra, és ahogy közelítek az olvasóhoz, már meg is történt a fizetés.

Nem kell a kártyát simogatni az olvasón: "Ide? Nem, oda! Ja, igen"

Értékelés:

Telefonos fizetés

Beküldte FerrisWheel (nem ellenőrzött) -

"...sőt, még a vacak Lidl+ applikációért sem veszem elő,

Ma vásárolni voltam a Lidl-ben, és azt láttam, hogy a Prémium akkus fúró és vésőkalapács 24.999 Ft helyett 19.999 Ft Lidl+ kártyával.

Igazad van, azért az 5.000 Ft-ért nem érdemes megnyitni az applikációt.

Értékelés:

Telefonos fizetés

Beküldte T.István -

No és megvetted? Hogy szuperál?

Értékelés:

Telefonos fizetés

Beküldte FerrisWheel (nem ellenőrzött) -

Nem. Ilyesmit nem veszek ott többé. Semmit, amire az van írva, hogy Parkside. Ez a Lidl saját márkás kertészeti-, és barkácsmárkája.

Egyszer vettem egy sima locsolófejet. Nem a százfunkciósat, csak olyat, amit tekeréssel lehet szűkíteni, meg szélesíteni. Hazavittem, összedugtam, és folyt a csatlakozónál.

Kicseréltem a tömlőn lévőt egy újra, de akkor is folyt. Használtuk úgy, amíg nem vettünk másikat.

Kb. egy hétig üzemelt.

Értékelés:

Telefonos fizetés

Beküldte T.István -

Buktál 5000 Ft-ot. :-)

Értékelés:

Telefonos fizetés

Beküldte FerrisWheel (nem ellenőrzött) -

Az már nagyon régen volt, amikor én az áthúzott, meg az aláírt "engedményes" ár közti különbség alapján vásároltam.

A Skála, vagyis "A Skála Budapest Szövetkezeti Nagyáruház 1976 április 3-án nyitotta meg kapuit".

A későbbi bankvezér Demján Sándor volt az igazgatója, és egy tévéinterjúban elmesélt egy esetet.

Még az árakra is emlékszem.

Ki volt téve egy halom ing, rajta ez a tábla: Román ing 90 Ft, de nem vette senki.

Mire Demján utasítására kicserélték a táblát: Import ing 150 Ft, és egy óra alatt elkapkodták az összeset.

De igazad van, kár azért az 5000 Ft-ért, amit "megspórolhattam" volna. Holnap visszamegyek, és veszek kettőt.

Értékelés:

Telefonos fizetés

Beküldte T.István -

Nem én ajánlottam az akciót, de akkor érted már, hogy miért nem veszem elő a hülye applikáció miatt a telefont? Amúgy a konkrét esetben kell aksit is venni, meg töltőt, azok árát is nézni kell. Engem nem érdekel, mert van rendes fúró-véső kalapácsom, ugyan 10+ éves, de kifogástalanul működik. És nem volt annyi, mint ez a cucc összesen (aksival, töltővel).

Ezek az akciók vagy bevezető műveletek, vagy ami nem bír kifutni, azt leárazzák, hogy akkor hátha megveszik, mert olcsó. A kedvencem ebből a szempontból a Satfinder (műholdas antenna beállító műszer). Ez kell a tömegeknek! Mert mindenki parabola antennákat szerel, gondolom. (Én igen, de nekem van, több is, mert folyton elkallódik, de azokat bőven fele annyiért vettem, mint az akciós ára volt a Lidl-ben)

Értékelés:

Telefonos fizetés

Beküldte FerrisWheel (nem ellenőrzött) -

Itt nem a konkrét termék a lényeg. Amikor vásárolni voltam, és megláttam az 5000 forintos árkülönbözetet, eszembe jutottak a szavaid.

Te hajlamos vagy nem a lényegre reagálni, és ezt már több hozzászólásodban is tapasztaltam.

Én eredetileg arról írtam, hogy a telefonnal való fizetés gyorsabb, és biztonságosabb.

Erre azzal reagáltál, hogy felétek jól el van takarva a terminál billentyűzete.

Felénk meg nem. Sokszor kínosan el szoktam fordulni, mert tisztán látszik ahogy az előttem fizető beírja. És a pénztáros is rálát! Ráadásul ő ugyanannak a naponta bejáró vásárlónak naponta látja a kódját, ha nem sikerült volna csak az első hármat megjegyeznie, akkor másnap megjegyzi hozzá a negyediket.

Aztán csak szólni kell a parkolóban tébláboló társának, aki meg ellopja a lassú, csoszogó embertől a kártyát. De ilyen még nem történt soha. Szerencsére.

Aztán hoztam egy példát, mire te azt válaszolod, hogy arra neked nincs szükséged, mert már 10 éve vettél egy sokkal jobbat.

Ugye tudod, hogy mit jelent a példa?

Én nem azt a kalapácsot ajánlottam neked, csak arra próbáltam rámutatni, hogy vannak esetek, amikor érdemes lehúzni egy kártyát.

Te nem veszed elő a Lidl-kártyádat, ha spórolhatsz vele 5000 Ft-ot, én meg előveszem.

Bár én a Tescóban vásárolok, de az mindegy.

Amikor a kedvenc whiskymre nem az van írva, hogy 8000, csak az hogy 6000, akkor máris spóroltam 2000 Ft-ot.

Hülye lennék 600 Ft-ot fizetni a kutyakajáért, ha UGYANAZT megvehetem 400-ért is.

Nem a 400 Ft-osat veszem meg, amit döglött kutyákból főztek, de amikor az, amit venni szoktam 600 helyett 400, akkor spórolok egy tálcányi konzerven 2400 Ft-ot.

Sok kicsi, sokra megy, és amikor megnézem a 40 ezer forintos számlát, azt látom, hogy mondjuk 6000 Ft a kedvezmény. Miért fizetnék még 6000 Ft-ot a Tescónak, amikor köszöni szépen nem kéri?

De megértem, hogy vannak, akiknek nem számít egy vásárlásnál 5-6000 Ft különbség, amiért csak le kellene húzniuk egy kártyát, de én sajnos nem tartozom ezek közé, de örülök neki, hogy neked nem számít 5000 Ft.

Értékelés:

Kami azt szeretné, ha egy-egy

Beküldte FerrisWheel (nem ellenőrzött) -

Kami azt szeretné, ha egy-egy hír kapcsán beszélgetés lenne az adott téma kapcsán.

A legtöbb sebezhetőségről mindig kiderül, hogy hanyagság, vagy tervezési hiányosság.

Ez különösen dühítő, ha mint jelen esetben is egy telefon feltöréséről szó.

Én már a brute-force támadásokat sem értem.

Ha én készíteném el egy telefon jelszó ellenőrzőjét, akkor úgy csinálnám meg, hogy a téves beírás után csak 5 másodperc múlva lehet újra próbálkozni. A második téves után 10 másodpercig, a harmadik után fél percig, aztán 10 percig.

Szeretném látni azt a sikeres brute-force feltörést, ami egy ilyen védelmen áthatol.

Ez nyilván még soha, senkinek nem jutott eszébe. Pedig a SIM-kártyák esetében gondoltak arra, hogy ne lehessen egymilliárdszor próbálkozni.

De én még olyan beállítást is el tudok képzelni, hogy a tulajdonos beállíthatja azt, hogy a maximális próbálkozások száma mondjuk 3 lehet, és utána csak akkor lehet feloldani, ha az ember beír egy előre beállított hosszú szöveget.

Ami lehet az, hogy "Nyári napnak alkonyulatánál megállék a kanyargós Tiszánál"

Szándékosan nem pontos az idézet!

Én olyan jelszavakat szoktam megadni, amelyek egyszerűek, de vannak benne hibák.

Például RollingSztonsz. Hajrá szótármódszer!

Én a bankkártyák PIN-kódját is simán felírom egy papírra, vagy elmentem a telefonba, és nem sokra megy vele az, aki megtalálja.

Ezt írom fel: Horváth Zsolt: 30/146-4125

ha mondjuk a bankkártyám PIN-kódja 3587.

Tudja valaki, hogy mi az összefüggés?

Vajon a tervezők miért nem dolgoznak meg a pénzükért, és miért nem nehezítik meg legalább egy kicsit a bűnözők dolgát?

Direkt? Másra nem tudok gondolni.

Kérek mindenkit, hogy ne az én módszeremet, vagy a véleményemet kritizálják, mert úgysem fogok rajta változtatni.

A hírhez kéretik hozzászólni!

Értékelés: